Mối đe dọa của tin tặc trong nền kinh tế kỹ thuật số: Phân tích đầy đủ về băng đảng Lazarus và Drainer

Băm ( SHA1 ) của bài viết này: 9 d 28 ef 4 e 6 e 45 c 21121 d 4 e 6 fc 0 ef 7 c 011 f 4826 3d 8

Số: PandaLY Security Knowledge số 025

Là động lực cốt lõi của nền kinh tế kỹ thuật số, công nghệ blockchain đang thúc đẩy một cuộc cách mạng trong lĩnh vực tài chính và bảo mật dữ liệu toàn cầu. Tuy nhiên, đặc điểm phi tập trung và ẩn danh cũng đã thu hút sự chú ý của tội phạm mạng, làm phát sinh một loạt các cuộc tấn công nhắm vào tài sản tiền điện tử. Tin tặc không bao giờ ngủ và những nơi thu thập tiền luôn là mục tiêu của tin tặc. Theo dữ liệu do nhiều công ty phân tích và bảo mật blockchain cung cấp, từ năm 2020 đến năm 2024, tổn thất do các cuộc tấn công của tin tặc liên quan đến Web3 đã vượt quá 30 tỷ. Nhóm Bảo mật ChainSource của chúng tôi sẽ phân tích sâu một số nhóm tin tặc blockchain nổi tiếng và các trường hợp nổi tiếng của chúng, tiết lộ phương pháp phạm tội của chúng và cung cấp các chiến lược thực tế cho các cá nhân để ngăn chặn các cuộc tấn công của tin tặc.

Các phương pháp và vụ trộm cắp của các băng nhóm hacker nổi tiếng

Nhóm tin tặc Bắc Triều Tiên Lazarus

lý lịch:

Theo Wikipedia, Lazarus Group được thành lập vào năm 2007 và trực thuộc Trung tâm nghiên cứu 110 thuộc Tổng cục trinh sát của Bộ Tổng tham mưu Quân đội nhân dân Triều Tiên, chuyên về chiến tranh mạng. Tổ chức này được chia thành hai phòng ban: phòng ban đầu tiên có tên là BlueNorOff (còn gọi là APT 38), với khoảng 1.700 thành viên, chủ yếu thực hiện chuyển tiền bất hợp pháp bằng cách làm giả lệnh SWIFT. Phòng ban này tập trung vào việc khai thác các lỗ hổng mạng để thu lợi kinh tế hoặc kiểm soát hệ thống để thực hiện tội phạm mạng tài chính, chủ yếu nhắm vào các tổ chức tài chính và sàn giao dịch tiền điện tử. Đơn vị thứ hai là AndAriel, có khoảng 1.600 thành viên và chủ yếu thực hiện các cuộc tấn công vào Hàn Quốc.

Cách thức hoạt động:

Vào những ngày đầu, Lazarus chủ yếu thực hiện các cuộc tấn công DDoS thông qua botnet, nhưng hiện nay phương pháp tấn công của chúng đã chuyển sang các cuộc tấn công lừa đảo qua mạng, tấn công watering hole, tấn công chuỗi cung ứng, v.v. và chúng thực hiện các cuộc tấn công kỹ thuật xã hội có mục tiêu vào các mục tiêu khác nhau. Chúng có thể sử dụng phá hủy hệ thống hoặc phần mềm tống tiền để can thiệp vào quá trình phân tích sự cố. Ngoài ra, chúng có thể sử dụng các lỗ hổng giao thức SMB hoặc các công cụ sâu liên quan để di chuyển theo chiều ngang và thả tải trọng, thậm chí tấn công hệ thống SWIFT của các ngân hàng để Các tính năng kỹ thuật của nó bao gồm sử dụng nhiều thuật toán mã hóa (như RC 4, AES, Spritz) và các thuật toán chuyển đổi ký tự tùy chỉnh, ngụy trang giao thức TLS để bỏ qua IDS thông qua tên miền trắng trong các bản ghi SNI và sử dụng giao thức IRC và HTTP.

Ngoài ra, Lazarus còn gây hại cho hệ thống bằng cách phá hủy MBR, bảng phân vùng hoặc ghi dữ liệu rác vào các sector và sử dụng các tập lệnh tự xóa để ẩn dấu vết của cuộc tấn công. Các phương pháp tấn công của nó bao gồm các cuộc tấn công lừa đảo bằng cách gửi các chương trình Trojan dưới dạng tệp đính kèm email, Trong các cuộc tấn công watering hole, Lazarus phân tích các hoạt động trực tuyến của mục tiêu, tấn công các trang web mà chúng thường xuyên truy cập và cấy mã độc để đánh cắp tiền trên quy mô lớn; trong các cuộc tấn công kỹ thuật xã hội, chúng giả vờ đang tuyển dụng nhân viên tiền điện tử hoặc các chuyên gia bảo mật mạng. Kho vũ khí của Lazarus bao gồm một số lượng lớn các công cụ tùy chỉnh, cho thấy có một nhóm phát triển lớn đứng sau nó. Khả năng tấn công và các công cụ của nó bao gồm botnet DDoS, keylogger, RAT và phần mềm độc hại xóa dữ liệu. Mã độc được sử dụng như sau: Destover, Duuzer và Hangman, cùng nhiều loại khác.

Ví dụ:

-

Vụ cướp Ngân hàng Bangladesh năm 2017

Nhóm tin tặc Lazarus đã đánh cắp $81 triệu bằng cách tấn công hệ thống SWIFT. Mặc dù sự cố này chủ yếu liên quan đến hệ thống ngân hàng truyền thống, nhưng tác động của nó cũng ảnh hưởng đến lĩnh vực blockchain, vì số tiền mà tin tặc lấy được theo cách này thường được sử dụng để mua tiền điện tử. Rửa tiền.

-

KuCoin bị hack vào năm 2020

Vào tháng 9 năm 2020, sàn giao dịch KuCoin đã hứng chịu một cuộc tấn công lớn của tin tặc, gây ra thiệt hại lên tới $200 triệu. Mặc dù trách nhiệm trực tiếp chưa được xác nhận đầy đủ, nhưng các nhà phân tích tin rằng nó có liên quan đến Lazarus. Tin tặc đã khai thác lỗ hổng hợp đồng và điểm yếu của hệ thống để đánh cắp một lượng lớn tiền điện tử. Và cố gắng chuyển và rửa tiền thông qua nhiều kênh.

-

Cuộc tấn công mạng Ronin năm 2021

Ronin, mạng lưới blockchain cho trò chơi Axie Infinity, đã bị hack vào tháng 3 năm 2021, gây ra thiệt hại hơn $600 triệu. Những kẻ tấn công đã thực hiện cuộc tấn công bằng cách tấn công các nút của nhà phát triển và các lỗ hổng hệ thống. Mặc dù trách nhiệm trực tiếp vẫn chưa được xác nhận, nhiều nhà phân tích liên kết nó với Lazarus hoặc các nhóm tin tặc do nhà nước tài trợ khác.

-

Cuộc tấn công mạng Harmony năm 2022

Cầu nối chuỗi chéo của blockchain Harmony đã bị tấn công vào tháng 6 năm 2022, gây ra thiệt hại khoảng $100 triệu. Cuộc tấn công đã tiết lộ các lỗ hổng bảo mật của cầu nối chuỗi chéo blockchain và mặc dù danh tính của kẻ tấn công không rõ ràng, một số chuyên gia đã quy kết cho việc Xem xét chiến lược của các nhóm tin tặc Triều Tiên, người ta tin rằng chúng có thể đã thực hiện cuộc tấn công này bằng các phương pháp tương tự.

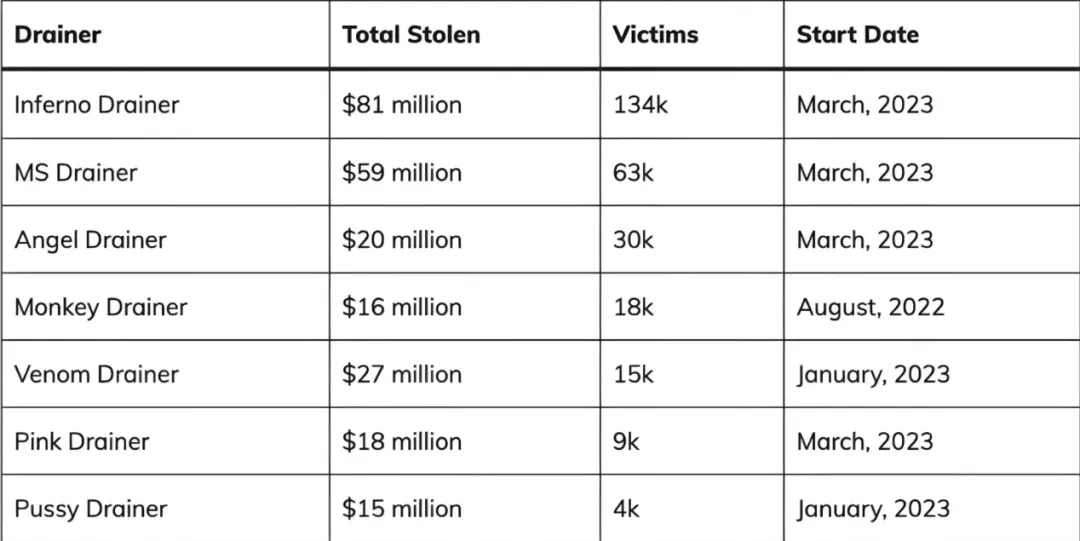

Băng đảng Drainer

Drainer trong blockchain thường ám chỉ một hợp đồng thông minh hoặc tập lệnh độc hại có mục đích là đánh cắp tiền từ ví tiền điện tử hoặc tài khoản của người dùng thông qua các phương tiện gian lận. Loại tấn công này thường xảy ra khi người dùng tương tác với một ứng dụng phi tập trung giả mạo hoặc bị xâm phạm Khi tương tác với một ứng dụng phi tập trung (dApp) hoặc trang web, người dùng có thể vô tình cấp quyền kiểm soát tiền của mình cho một hợp đồng độc hại. Sau đây là một số băng nhóm tội phạm drainer nổi tiếng hơn:

lý lịch:

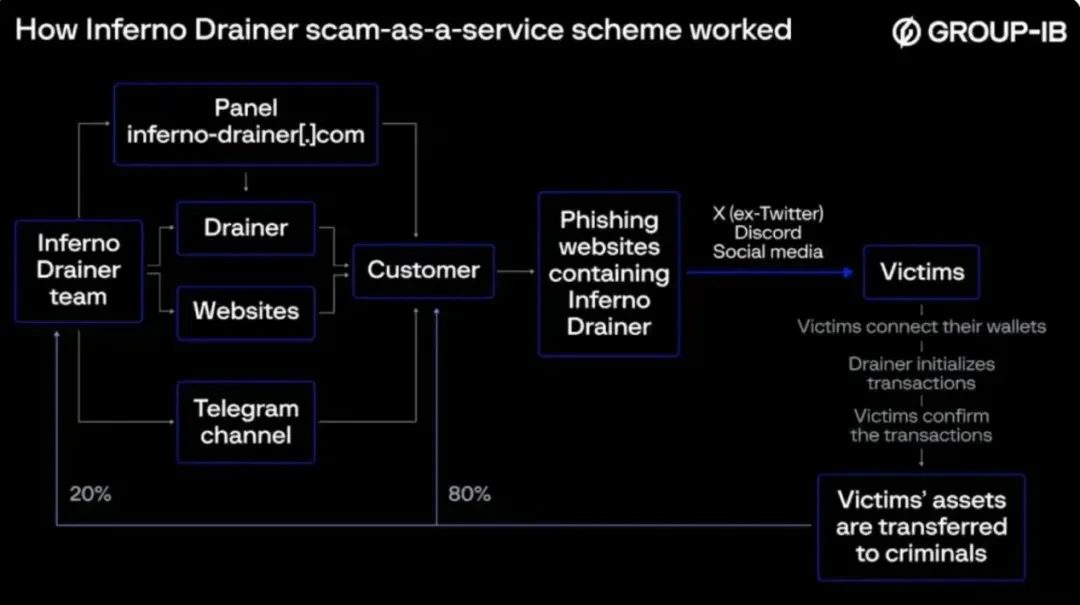

Inferno Drainer là một trong những công cụ lừa đảo ví tiền điện tử phổ biến nhất. Đây là nền tảng Phishing-as-a-Service (PaaS) cung cấp cho những kẻ lừa đảo các dịch vụ lừa đảo sẵn sàng sử dụng. Thông qua các nền tảng này, kẻ tấn công có thể dễ dàng tạo các trang web lừa đảo được ngụy trang thành các ứng dụng phi tập trung (dApp) hợp pháp để đánh cắp tài sản tiền điện tử của người dùng. Theo công ty bảo mật Web3 Blockaid, tính đến tháng 7 năm 2024, số lượng DApp đã tăng lên 40.000. Số lượng DApp độc hại mới sử dụng công cụ này đã tăng gấp ba lần và mức sử dụng đã tăng 300%.

Cách thức hoạt động:

Băng nhóm này quảng bá dịch vụ của mình thông qua các kênh Telegram và hoạt động theo mô hình lừa đảo dưới dạng dịch vụ, trong đó các nhà phát triển cung cấp các trang web lừa đảo cho những kẻ lừa đảo để giúp chúng thực hiện các hoạt động gian lận của mình. Khi nạn nhân quét mã QR trên trang web lừa đảo và kết nối với Khi nạn nhân đánh cắp ví, Inferno Drainer sẽ tự động kiểm tra và định vị các tài sản có giá trị nhất và dễ chuyển nhượng nhất trong ví và khởi tạo một giao dịch độc hại. Sau khi nạn nhân xác nhận giao dịch, các tài sản sẽ được chuyển vào tài khoản của tội phạm. % sẽ được phân phối cho các nhà phát triển Inferno Drainer và 80% còn lại sẽ thuộc về những kẻ lừa đảo.

Chúng chủ yếu nhắm vào người dùng và nền tảng liên quan đến tiền điện tử, chẳng hạn như các ứng dụng tài chính phi tập trung (DeFi), thị trường NFT, ví tiền điện tử, v.v. Chúng sử dụng các chiến thuật kỹ thuật xã hội, chẳng hạn như thông báo chính thức giả mạo hoặc hoạt động airdrop, để ngụy trang thành các ứng dụng hợp pháp. Sự xuất hiện của các công cụ như vậy đã hạ thấp đáng kể ngưỡng gian lận trực tuyến, dẫn đến gia tăng các hoạt động gian lận liên quan.

Ví dụ:

-

Tấn công lừa đảo OpenSea

Tin tặc đã sử dụng nền tảng Inferno Drainer để thực hiện các cuộc tấn công lừa đảo nhằm vào người dùng OpenSea. OpenSea là một NFT phổ biến thương trường với nhiều ví tiền điện tử của người dùng được liên kết với tài khoản của họ. Kẻ tấn công đã tạo một trang lừa đảo được ngụy trang thành trang web OpenSea và gửi tin nhắn cho người dùng qua email và phương tiện truyền thông xã hội. Quảng cáo thu hút người dùng truy cập. Khi người dùng kết nối ví của họ trên trang này và ủy quyền giao dịch, Inferno Drainer tự động khởi tạo các giao dịch độc hại, chuyển NFT và tiền điện tử trong ví của người dùng đến các địa chỉ do tin tặc kiểm soát. Cuộc tấn công này khiến hàng chục người dùng mất NFT quý giá của họ và một lượng lớn Ethereum đã bị mất, với tổng thiệt hại lên tới hàng triệu đô la.

-

Tấn công lừa đảo Uniswap

Uniswap là một trong những sàn giao dịch phi tập trung phổ biến nhất trong không gian tài chính phi tập trung (DeFi). Inferno Drainer đã được sử dụng trong các cuộc tấn công lừa đảo được ngụy trang thành Uniswap. Kẻ tấn công đã tạo một trang web Uniswap giả mạo và sử dụng quảng cáo Google, mạng xã hội Sau khi nạn nhân ủy quyền hợp đồng độc hại trên trang web, Inferno Drainer sẽ nhanh chóng quét tài khoản của họ và bắt đầu giao dịch chuyển token để đánh cắp tài sản của người dùng. Một số lượng lớn token và stablecoin đã bị mất trong vụ lừa đảo, với tổng giá trị từ hàng trăm nghìn đến hàng triệu đô la.

Các phương pháp tấn công thường được các băng nhóm tin tặc sử dụng là tương tự nhau

-

Lừa đảo

Tin tặc giả danh các tổ chức hoặc cá nhân đáng tin cậy, lừa nạn nhân nhấp vào liên kết độc hại hoặc tiết lộ khóa riêng tư, qua đó lấy được tài sản tiền điện tử của họ. Ví dụ, Nhóm Lazarus đã từng đánh cắp thành công các giao dịch tiền điện tử bằng cách làm giả danh tính của các quan chức chính phủ và tiến hành các cuộc tấn công lừa đảo chính xác. Số tiền khổng lồ.

-

Phần mềm độc hại

Tin tặc lây nhiễm phần mềm độc hại vào thiết bị của nạn nhân để đánh cắp tiền điện tử hoặc kiểm soát thiết bị từ xa. FIN 6 thường sử dụng phần mềm độc hại tùy chỉnh nhắm mục tiêu cụ thể vào các tổ chức tài chính và sàn giao dịch tiền điện tử.

-

Khai thác lỗ hổng hợp đồng thông minh

Tin tặc có thể chuyển hoặc đánh cắp tiền bất hợp pháp bằng cách xác định và khai thác lỗ hổng trong hợp đồng thông minh. Vì mã của hợp đồng thông minh không thể thay đổi sau khi triển khai trên blockchain nên tác hại do lỗ hổng gây ra có thể cực kỳ nghiêm trọng.

-

Tấn công 51%

Tin tặc có thể thực hiện các cuộc tấn công chi tiêu gấp đôi hoặc giả mạo hồ sơ giao dịch bằng cách kiểm soát hơn 50% sức mạnh tính toán trong mạng blockchain. Các cuộc tấn công như vậy đặc biệt nhắm vào các mạng blockchain nhỏ hoặc mới nổi, vì sức mạnh tính toán của chúng tương đối tập trung và có thể dễ dàng bị thao túng một cách độc hại.

Các biện pháp phòng ngừa cho khách hàng cá nhân

-

Nâng cao nhận thức về an toàn

Luôn cảnh giác và không nhấp vào các liên kết lạ hoặc tải xuống phần mềm từ các nguồn không xác định. Đặc biệt khi nói đến các hoạt động liên quan đến tiền điện tử, bạn cần thận trọng hơn để tránh rơi vào bẫy.

-

Bật xác thực hai yếu tố

Bật xác thực hai yếu tố (2FA) trên tất cả tài khoản tiền điện tử của bạn để tăng thêm một lớp bảo mật cho tài khoản và ngăn chặn tình trạng đăng nhập trái phép.

-

Sử dụng ví phần cứng

Lưu trữ hầu hết tiền điện tử của bạn trong ví phần cứng thay vì ví trực tuyến hoặc sàn giao dịch. Phương pháp lưu trữ ngoại tuyến này có thể giảm thiểu hiệu quả nguy cơ bị hack từ xa.

-

Đánh giá hợp đồng thông minh

Trước khi tương tác với hợp đồng thông minh, hãy cố gắng hiểu mã hợp đồng hoặc chọn hợp đồng được kiểm toán chuyên nghiệp để tránh tương tác với các hợp đồng thông minh chưa được xác minh và giảm nguy cơ bị đánh cắp tiền.

-

Cập nhật thiết bị và phần mềm thường xuyên

Đảm bảo tất cả thiết bị và phần mềm liên quan đều được cập nhật và thực hiện cập nhật bảo mật thường xuyên để ngăn chặn các cuộc tấn công do lỗ hổng cũ.

Phần kết luận

Trong lĩnh vực blockchain, bảo mật luôn là vấn đề quan trọng. Hiểu và xác định các nhóm tin tặc nổi tiếng, các công cụ và phương pháp phạm tội của chúng, kết hợp với các biện pháp phòng ngừa cá nhân hiệu quả, có thể giảm đáng kể nguy cơ trở thành mục tiêu tấn công. Với sự phát triển liên tục, các phương pháp của tin tặc cũng đang được nâng cấp. Nhóm bảo mật Lianyuan khuyến nghị người dùng cần liên tục nâng cao nhận thức về bảo mật và luôn cảnh giác để duy trì sự bất khả chiến bại trong thời đại kỹ thuật số thay đổi nhanh chóng này.

Lianyuan Technology là một công ty tập trung vào bảo mật blockchain. Công việc cốt lõi của chúng tôi bao gồm nghiên cứu bảo mật blockchain, phân tích dữ liệu trên chuỗi và giải cứu lỗ hổng tài sản và hợp đồng. Chúng tôi đã khôi phục thành công nhiều tài sản kỹ thuật số bị đánh cắp cho các cá nhân và tổ chức. Đồng thời, chúng tôi cam kết cung cấp cho các tổ chức trong ngành các báo cáo phân tích bảo mật dự án, khả năng truy xuất trên chuỗi và dịch vụ tư vấn/hỗ trợ kỹ thuật.

Cảm ơn bạn đã đọc. Chúng tôi sẽ tiếp tục tập trung và chia sẻ nội dung bảo mật blockchain.

Bài viết này có nguồn từ internet: Mối đe dọa của tin tặc trong nền kinh tế kỹ thuật số: Phân tích đầy đủ về băng đảng Lazarus và Drainer

Bài viết gốc của Ryan S. Gladwin, Giải mã Bản dịch gốc: Felix, PANews Một công ty thực phẩm bổ sung bị cáo buộc đã thuê một nhóm troll để mạo danh người nổi tiếng, lừa đảo các nhà đầu tư và bán token của mình. Kế hoạch này đã thành công trong một thời gian, nhưng kể từ đó đã bị phát hiện. Insane Labz, một công ty thực phẩm bổ sung có trụ sở tại Arkansas có uy tín lớn trong thế giới MMA và Barstool Sports và là cựu khách hàng của chương trình cố vấn khởi nghiệp của Gary Vaynerchuk, đã ra mắt token LABZ vào tháng 5 và trong lộ trình của mình, dự án đã hứa sẽ làm việc với "những người nổi tiếng đã được kiểm tra". Nhưng dự án đã khuyến khích troll mạo danh người nổi tiếng, chẳng hạn như chủ tịch UFC Dana White, huyền thoại MMA Nate Diaz và nhân vật truyền thông xã hội Hasbulla, và chào hàng token LABZ trong nhóm Telegram của dự án. Vụ lừa đảo đã giúp giá trị thị trường của token LABZ tăng vọt từ $3…