Kimlik avıyla mücadele: OKX Web3 cüzdanının dört riskli işlem engelleme işlevini tek bir makalede anlayın

Scam Sniffer, 2024 Yıl Ortası Kimlik Avı Raporunu yayınladı ve bu rapor, sadece 2024'ün ilk yarısında 260.000 kurbanın EVM zincirinde $314 milyon kaybettiğini ve bunlardan 20 kişinin kişi başına $1 milyondan fazla kaybettiğini gösterdi. Ne yazık ki, bir başka kurban $11 milyon kaybetti ve tarihin en büyük ikinci hırsızlık kurbanı oldu.

Rapora göre, ERC 20 token hırsızlıklarının çoğu Permit, IncreaseAllowance ve Uniswap Permit 2 gibi kimlik avı imzalarının imzalanmasıyla gerçekleşiyor. Büyük hırsızlıkların çoğu Staking, Restaking, Aave mortgage ve Pendle token'larını içeriyor. Çoğu kurban, sahte Twitter hesaplarından gelen kimlik avı yorumları aracılığıyla kimlik avı web sitelerine yönlendiriliyor.

Kimlik avı saldırıları, zincir üstü güvenlik sorunlarının hâlâ en çok etkilenen alanıdır.

Kullanıcıların temel işlem ihtiyaçlarını karşılayan giriş seviyesi bir ürün olarak OKX Web3 Wallet, güvenlik önlemlerini ve kullanıcı eğitimini güçlendirmeye odaklanmakta ısrar ediyor. Ürün seviyesinde, ekip yakın zamanda risk işlem müdahale işlevini çoğunlukla yüksek frekanslı kimlik avı senaryoları etrafında yükseltti ve gelecekte kullanıcıları uyarmak için daha fazla risk senaryosu belirlemeye devam edeceğini belirtti.

Bu makale, OKX Web3 cüzdanının son güncellemesinin dört riskli işlem müdahale fonksiyonunun uygulanabilir senaryolarını açıklamayı ve aynı zamanda bazı hırsızlık vakalarının çalışma prensiplerini popülerleştirmeyi amaçlamaktadır. Umarım sizin için faydalı olur.

1. EOA hesabına kötü amaçlı yetkilendirme

26 Haziran'da bir kullanıcı, sahte bir Blast kimlik avı web sitesinde birden fazla kimlik avı imzası imzalayarak $217.000 kaybetti; 3 Temmuz'da ZachXBT, 0x D 7 b 2 adresinin Fake_Phishing 187019 kimlik avının kurbanı olduğunu ve bunun sonucunda 6 BAYC NFT'si ve 40 Bean'in (yaklaşık $1 milyon değerinde) kaybolduğunu bildirdi; 24 Temmuz'da bir Pendle kullanıcısı, 1 saat önce birden fazla Permit kimlik avı imzası nedeniyle yaklaşık $4,69 milyon değerinde PENDLEPT yeniden söz verme token'larının çalındığını bildirdi.

Geçtiğimiz iki ayda, sık sık yaşanan güvenlik sorunları için önemli bir senaryo haline gelen çeşitli imza kimlik avı türlerinden kaynaklanan birçok olay ve tekil miktarda kayıp yaşandı. Senaryoların büyük çoğunluğu, kullanıcıları hacker'lara EOA hesapları yetkilendirmeye teşvik etmek içindir.

EOA hesabına kötü amaçlı yetkilendirme, genellikle bilgisayar korsanlarının kullanıcıları çeşitli sosyal yardım faaliyetleri yoluyla yetkilendirmeye zorlaması ve kullanıcı adreslerini bir EOA adresinin imzasına yetkilendirmesi anlamına gelir.

EOA, harici hesap olarak da tercüme edilen Harici Sahipli Hesaplar anlamına gelir. Ethereum tabanlı blok zinciri ağında bir hesap türüdür. Ethereum'daki diğer bir hesap türü olan Sözleşme Hesabı'nın aksine, EOA kullanıcıya aittir ve akıllı sözleşmeler tarafından kontrol edilmez. Oyuncular zincirde gezinirken, genellikle bireylerin sahip olduğu EOA hesabı yerine proje tarafının akıllı sözleşme hesabını yetkilendirirler.

Şu anda en yaygın üç yetkilendirme yöntemi vardır: Approve, ERC-20 token standardında yaygın bir yetkilendirme yöntemidir. Üçüncü bir tarafa (akıllı sözleşme gibi) token sahibinin adına belirli sayıda token harcama yetkisi verir. Kullanıcıların, akıllı sözleşme için önceden belirli sayıda token yetkilendirmesi gerekir, bundan sonra sözleşme bu tokenları herhangi bir zamanda transfer etmek için transferFrom işlevini çağırabilir. Kullanıcı yanlışlıkla kötü amaçlı bir sözleşmeyi yetkilendirirse, bu yetkilendirilmiş tokenlar hemen transfer edilebilir. Approve'un yetkilendirme izlerinin kurbanın cüzdan adresinde görülebileceğini belirtmekte fayda var.

Permit, ERC-20 standardına dayalı olarak tanıtılan genişletilmiş bir yetkilendirme yöntemidir. Üçüncü tarafların akıllı sözleşmeleri doğrudan çağırmak yerine mesaj imzaları aracılığıyla token harcamasına yetki verir. Basitçe ifade etmek gerekirse, kullanıcılar imzalayarak başkalarının tokenlarını transfer etmesini onaylayabilir. Bilgisayar korsanları saldırmak için bu yöntemi kullanabilir. Örneğin, bir kimlik avı web sitesi kurabilir ve oturum açma düğmesini Permit ile değiştirebilirler, böylece kullanıcıların imzasını kolayca elde edebilirler.

Permit 2, ERC-20'nin standart bir özelliği değil, Uniswap tarafından kullanıcı kolaylığı için sunulan bir özelliktir. Bu özellik, Uniswap kullanıcılarının kullanım sırasında yalnızca bir kez Gas ücreti ödemesine olanak tanır. Ancak, Uniswap kullandıysanız ve sözleşmeye sınırsız bir miktar yetkilendirdiyseniz, Permit 2 kimlik avı saldırılarının hedefi olabileceğiniz unutulmamalıdır.

Permit ve Permit 2 çevrimdışı imza yöntemleridir. Mağdurun cüzdan adresinin Gas ödemesi gerekmez. Phisher'ın cüzdan adresi zincir üstü işlemler için yetkilendirme sağlayacaktır. Bu nedenle, bu iki imzanın yetkilendirme izleri yalnızca phisher'ın cüzdan adresinde görülebilir. Artık Permit ve Permit 2 imzalı phishing, Web3 varlık güvenliği alanında büyük bir felaket alanı haline geldi.

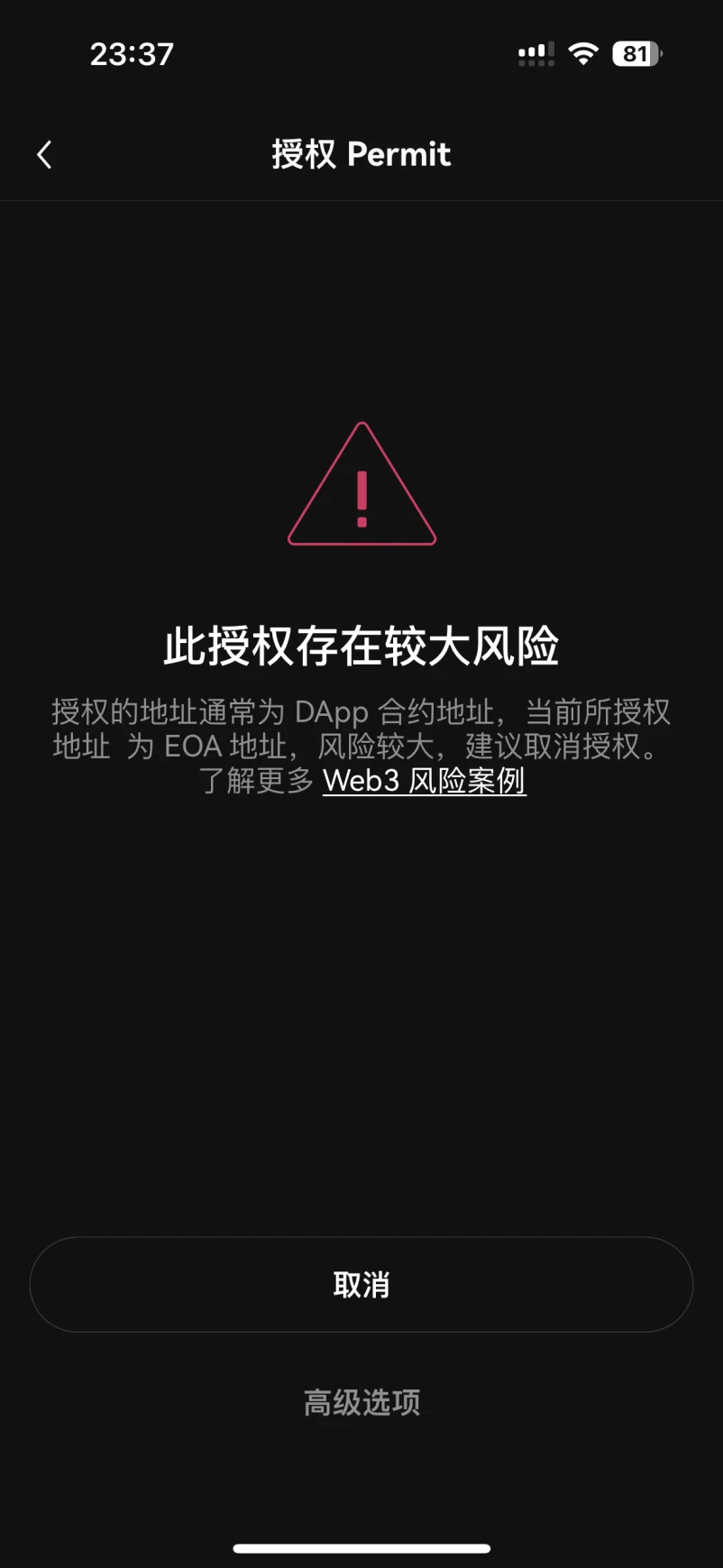

Bu senaryoda OKX Web3 cüzdan müdahale fonksiyonu nasıl çalışır?

OKX Web3 cüzdanı bekleyen işlemi önceden ayrıştıracaktır. Analiz, işlemin yetkili bir davranış olduğunu ve yetkili adresin bir EOA adresi olduğunu bulursa, kullanıcının kimlik avına uğramasını ve varlık kaybına neden olmasını önlemek için kullanıcıyı uyaracaktır.

2. Hesap sahibini kötü niyetli bir şekilde değiştirmek

Hesap sahiplerine yönelik kötü niyetli değişiklikler genellikle TRON ve Solana gibi altta yatan mekanizmanın bir hesap sahibi tasarımına sahip olduğu genel zincirlerde gerçekleşir. Bir kullanıcı imzaladığında, hesap üzerindeki kontrolünü kaybeder.

Örnek olarak TRON cüzdanını ele alırsak, TRON'un çoklu imza izin sistemi üç farklı izinle tasarlanmıştır: Sahip, Tanık ve Aktif. Her iznin belirli işlevleri ve kullanımları vardır.

Sahibinin izni tüm sözleşmeleri ve işlemleri yürütmek için en yüksek yetkiye sahiptir. Yalnızca bu izinle diğer izinler değiştirilebilir, diğer imzalayanları eklemek veya kaldırmak dahil. Yeni bir hesap oluşturulduğunda, hesabın kendisi varsayılan olarak bu izne sahiptir.

Tanık izinleri esas olarak Süper Temsilcilerle ilgilidir. Bu izne sahip hesaplar Süper Temsilcilerin seçimine ve oylanmasına katılabilir ve Süper Temsilcilerle ilgili işlemleri yönetebilir.

Etkin izinler akıllı sözleşmeleri aktarma ve çağırma gibi günlük işlemler için kullanılır. Bu izin, Sahip izniyle ayarlanabilir ve değiştirilebilir ve genellikle belirli görevleri gerçekleştirmesi gereken hesaplara atanır. Birkaç yetkili işlemin (TRX transferleri ve rehinli varlıklar gibi) bir koleksiyonudur.

Bir durum, bir hacker'ın kullanıcının özel anahtarını/hafıza ifadesini ele geçirmesinden sonra, kullanıcı çoklu imza mekanizmasını kullanmazsa (yani, cüzdan hesabı yalnızca bir kullanıcı tarafından kontrol ediliyorsa), hacker'ın Sahip/Etkin izinlerini kendi adresine yetkilendirebilmesi veya kullanıcının Sahip/Etkin izinlerini kendisine aktarabilmesidir. Bu işlem genellikle kötü amaçlı çoklu imza olarak adlandırılır.

Kullanıcıların Sahip/Etkin izinleri kaldırılmazsa, bilgisayar korsanı Hesap sahipliğini kullanıcıyla birlikte ortak olarak kontrol etmek için çoklu imza mekanizmasını kullanabilirsiniz . Bu sırada, kullanıcı hem özel anahtara/hafıza ifadesine hem de Sahip/Etkin izinlerine sahiptir, ancak varlıklarını transfer edemez. Kullanıcı bir transfer isteği başlattığında, hem kullanıcı hem de hacker adresinin işlemi normal şekilde yürütmek için imzalaması gerekir.

Ayrıca, hackerların TRON'un izin yönetimi tasarım mekanizmasından yararlanarak kullanıcıların Sahip/Aktif izinlerini doğrudan hacker'ın adresine aktardığı ve kullanıcının Sahip/Aktif izinlerini kaybetmesine neden olduğu durumlar da vardır.

Yukarıdaki iki durumun sonuçları aynıdır. Kullanıcının hala Sahip/Etkin izinleri olup olmamasından bağımsız olarak, hesap üzerindeki gerçek kontrolü kaybedecektir. Hacker adresi, hesabın en yüksek izinlerini elde eder ve hesap izinlerini değiştirebilir, varlıkları transfer edebilir ve diğer işlemleri yapabilir.

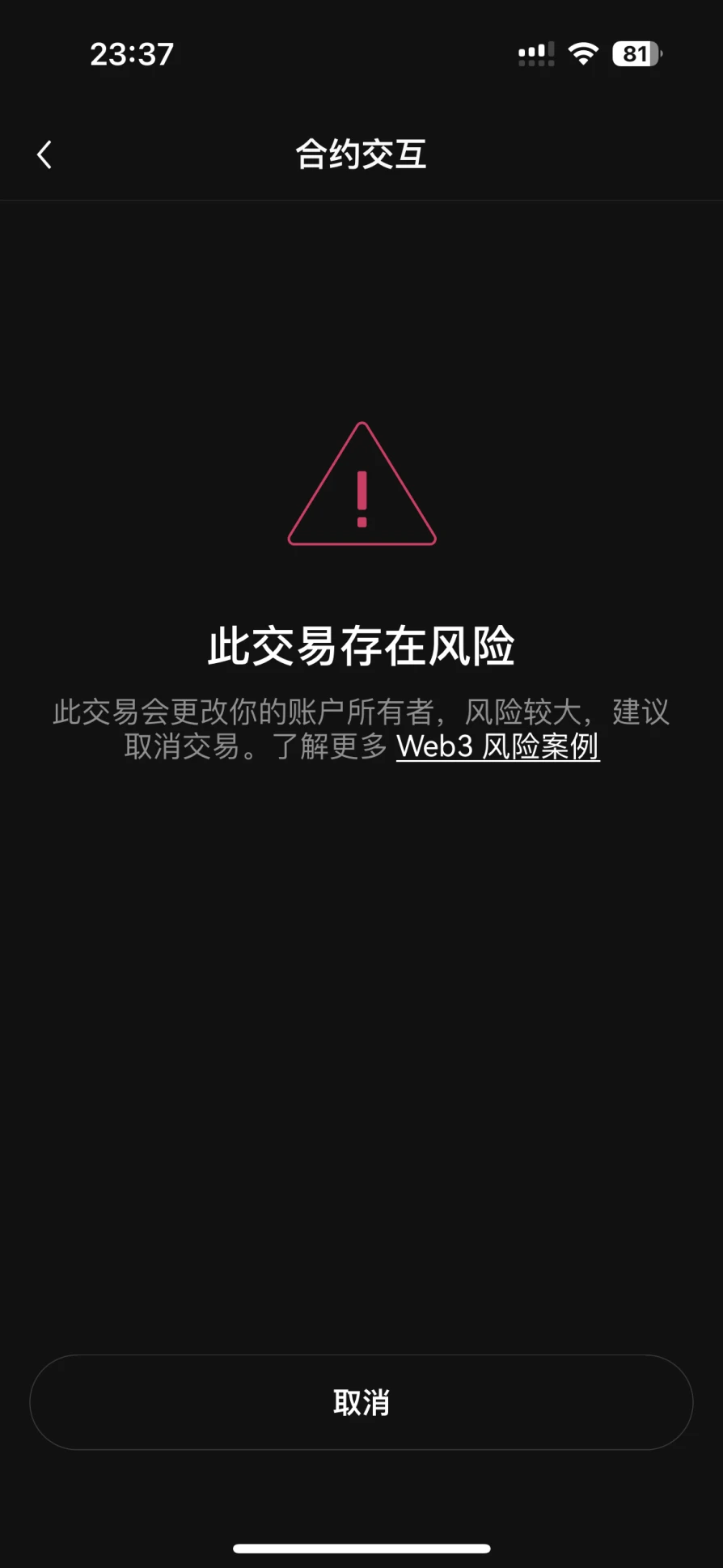

Bu senaryoda OKX Web3 cüzdan müdahale fonksiyonu nasıl çalışır?

OKX Web3 cüzdanı imzalanacak işlemler üzerinde ön analiz gerçekleştirir. Analiz, işlemde hesap izinlerini değiştirme davranışı olduğunu tespit ederse, kullanıcı için işlemi doğrudan durdurur ve kullanıcının kökten daha fazla imzalamasını önleyerek varlık kaybına neden olur.

Risk çok yüksek olduğundan, mevcut OKX Web3 cüzdanı bunu doğrudan engelliyor ve kullanıcıların daha fazla işlem yapmasına izin vermiyor.

3. Transfer adresinin kötü niyetli olarak değiştirilmesi

Transfer adresinin kötü niyetli bir şekilde değiştirilmesi gibi riskli işlem senaryosu çoğunlukla DApp sözleşme tasarımının kusurlu olması durumunda ortaya çıkar.

5 Mart'ta @CyversAlerts, 0x ae 7 ab ile başlayan adresin EigenLayer'dan 14.199,57 USD sözleşme değerine sahip 4 stETH aldığını tespit etti ve bunun bir kimlik avı saldırısı olduğundan şüphelenildi. Aynı zamanda, birçok kurbanın ana ağda kuyruk Çekme kimlik avı işlemini imzaladığını belirtti.

Angel Drainer, Ethereum staking'inin doğasını hedef aldı. İşlemlerin onayı, normal ERC 20 onay yönteminden farklıdır. Özellikle EigenLayer Strategy Manager sözleşmesinin kuyruk çekilmesi (0x f 123991 e) işlevi için bir istismar yazdı. Saldırının özü, kuyruk çekilmesi işlemini imzalayan kullanıcının aslında kötü niyetli çekenin cüzdanın staking ödüllerini EigenLayer protokolünden saldırganın seçtiği bir adrese çekmesini onaylamasıdır. Basitçe söylemek gerekirse, kimlik avı sayfasında işlemi onayladığınızda, EigenLayer'da stake ettiğiniz ödüller saldırgana ait olacaktır.

Kötü niyetli saldırıları tespit etmeyi daha da zorlaştırmak için saldırganlar, bu çekimleri adresleri boşaltmak için onaylamak üzere CREATE 2 mekanizmasını kullandılar. Bu yeni bir onay yöntemi olduğundan, çoğu güvenlik sağlayıcısı veya dahili güvenlik aracı bu onay türünü ayrıştırıp doğrulamaz, bu nedenle çoğu durumda iyi huylu bir işlem olarak işaretlenir.

Bu tek vaka değil. Bu yıldan beri, bazı ana akım kamu zinciri ekosistemleri, bazı kullanıcıların transfer adreslerinin kötü niyetli bir şekilde değiştirilmesine neden olan ve mali kayıplara yol açan bazı kusurlu tasarlanmış sözleşme boşlukları gördü.

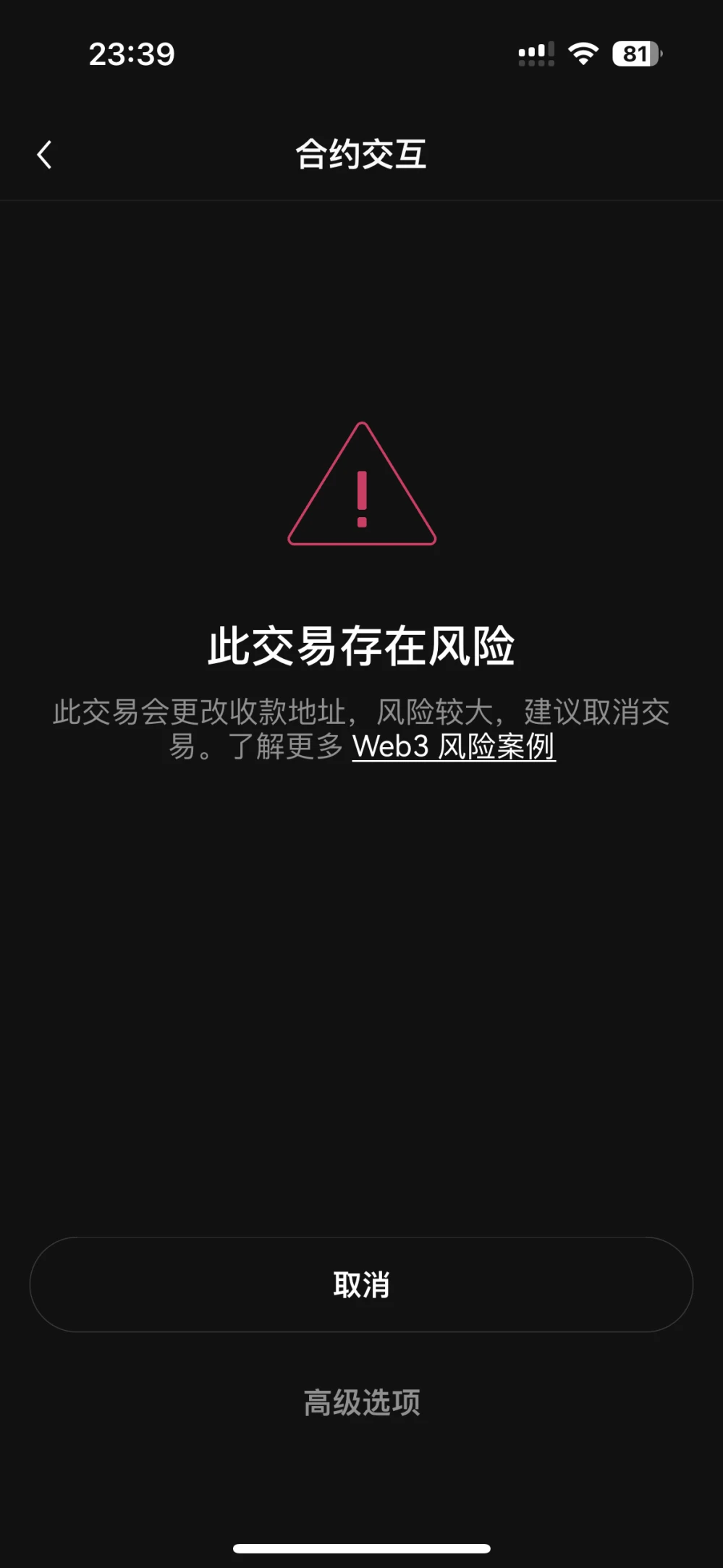

Bu senaryoda OKX Web3 cüzdan müdahale fonksiyonu nasıl çalışır?

EigenLayer kimlik avı saldırı senaryosuna yanıt olarak, OKX Web3 cüzdanı, kuyruktaki çekilmenin ilgili işlemlerini ayrıştıracaktır. Kullanıcının resmi olmayan bir web sitesinde işlem yaptığı ve parayı kullanıcının kendi adresi dışındaki bir adrese çektiği tespit edilirse, kullanıcı uyarılacak ve kimlik avı saldırılarını önlemek için daha fazla doğrulama yapmaya zorlanacaktır.

4. Benzer Adreslere Transferler

Benzer adres transferinin saldırı yöntemi, kurbanı gerçek adresine çok benzeyen sahte bir adres kullanmaya kandırmak ve böylece fonların saldırganın hesabına aktarılmasını sağlamaktır. Bu saldırılara genellikle karmaşık karartma ve gizleme teknikleri eşlik eder. Saldırgan, izlemeyi zorlaştırmak için birden fazla cüzdan ve zincirler arası transferler kullanır.

3 Mayıs'ta aynı adrese, aynı ilk ve son rakamlara sahip bir balinaya kimlik avı saldırısı düzenlendi ve yaklaşık 70 milyon dolar değerindeki 1.155 WBTC çalındı.

Saldırının mantığı, saldırganın önceden toplu halde çok sayıda kimlik avı adresi üretmesidir. Toplu program dağıtılıp konuşlandırıldıktan sonra, saldırgan, zincirdeki kullanıcıların dinamiklerine dayanarak hedef transfer adresine aynı ilk ve son basamaklarla bir kimlik avı saldırısı başlatır. Bu olayda, saldırgan, 0x'i kaldırdıktan sonraki ilk 4 basamağı ve son 6 basamağı kurbanın hedef transfer adresiyle aynı olan bir adres kullandı. Kullanıcı parayı transfer ettikten sonra, saldırgan hemen çarpışan kimlik avı adresini (yaklaşık 3 dakika sonra) bir işlemi takip etmek için kullanır (kimlik avı adresi kullanıcı adresine 0 ETH aktarır), böylece kimlik avı adresi kullanıcının işlem kaydında görünür.

Kullanıcılar, cüzdan geçmişinden son transfer bilgilerini kopyalamaya alışkın olduklarından, bu takip eden kimlik avı işlemini gördükten sonra kopyaladıkları adresin doğru olup olmadığını dikkatlice kontrol etmediler ve bunun sonucunda 1.155 WBTC yanlışlıkla kimlik avı adresine aktarıldı.

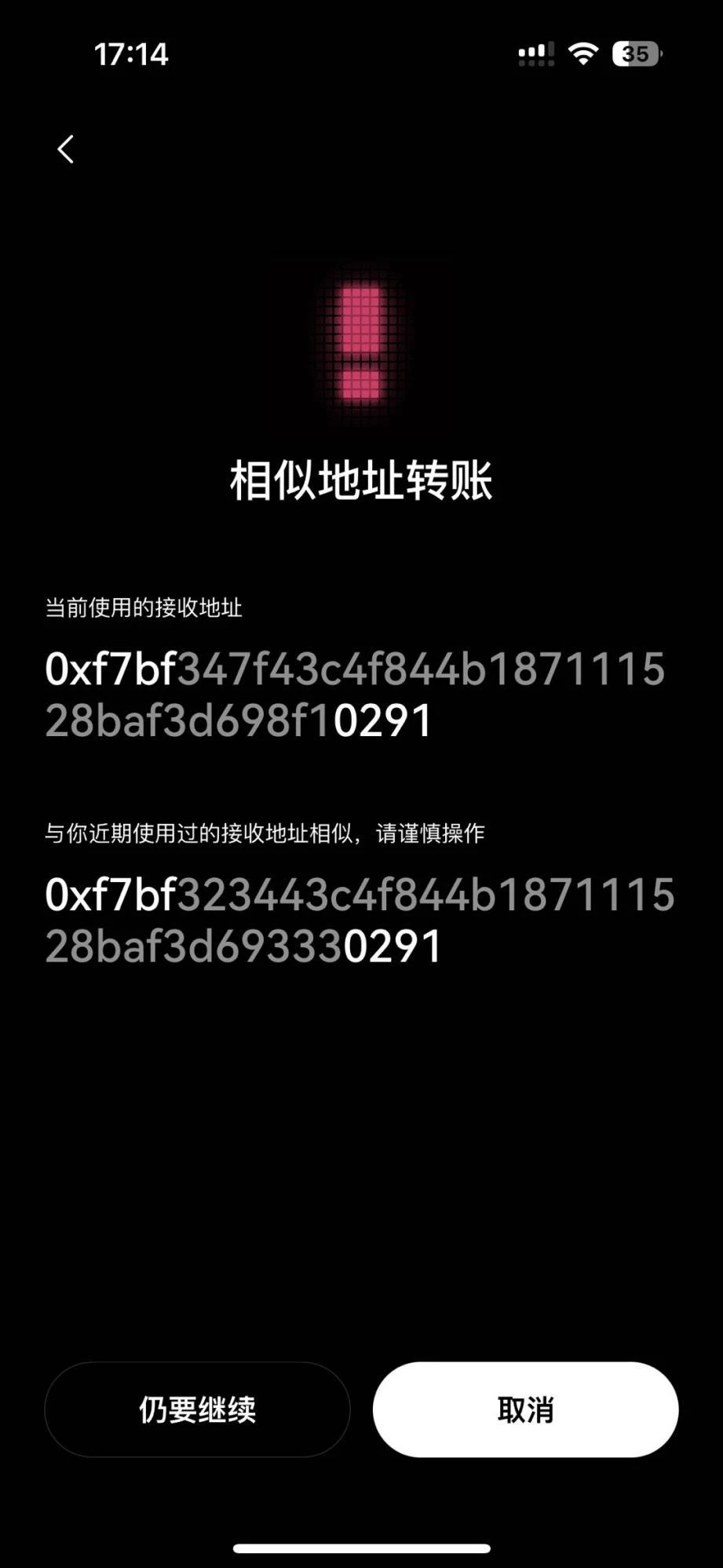

Bu senaryoda OKX Web3 cüzdan müdahale fonksiyonu nasıl çalışır?

OKX Web3 cüzdanı zincirdeki işlemleri sürekli olarak izler. Büyük bir işlem gerçekleştikten kısa bir süre sonra zincirde kullanıcı tarafından tetiklenmeyen şüpheli bir işlem gerçekleştiğini ve şüpheli işlemin etkileşimde bulunan tarafının büyük işlemin etkileşimde bulunan tarafına aşırı derecede benzediğini tespit ederse, şüpheli işlemin etkileşimde bulunan tarafının benzer bir adres olduğu belirlenir.

Kullanıcı daha sonra benzer adreslerle etkileşime girerse, OKX Web3 onları yakalayacak ve hatırlatacaktır; aynı zamanda benzer adreslerle ilgili işlemler, kullanıcıların yapıştırmaya yönlendirilip maddi kayıplara yol açmasını önlemek için doğrudan işlem geçmişi sayfasında işaretlenecektir. (Şu anda 8 zinciri desteklemektedir)

Çözüm

Genel olarak, 2024'ün ilk yarısında, airdrop, kimlik avı e-postaları ve resmi proje hesaplarının hacklenmesi gibi güvenlik olayları hala sık görülüyor. Kullanıcılar bu airdrop'ların ve etkinliklerin getirdiği faydaların tadını çıkarırken, aynı zamanda benzeri görülmemiş güvenlik riskleriyle de karşı karşıya kalıyorlar. Bilgisayar korsanları, kullanıcıları özel anahtarları sızdırmaya veya kötü amaçlı transferler yapmaya kandırmak için resmi kimlik avı e-postaları ve sahte adresler gibi kılık değiştirmiş araçlar kullanıyor. Ayrıca, bazı resmi proje hesapları da hacklendi ve bu da kullanıcı fon kayıplarına neden oldu. Sıradan kullanıcılar için, böyle bir ortamda en önemli şey, önleme konusunda farkındalığı artırmak ve güvenlik bilgisinin derinlemesine öğrenilmesidir. Aynı zamanda, güvenilir risk kontrolüne sahip bir platform seçmeye çalışın.

Risk Uyarısı ve Feragatname

Bu makale yalnızca referans amaçlıdır. Bu makale yalnızca yazarların görüşlerini temsil eder ve OKX'in pozisyonunu temsil etmez. Bu makale (i) yatırım tavsiyesi veya yatırım önerileri; (ii) dijital varlıkları satın alma, satma veya tutma teklifi veya talebi; (iii) finansal, muhasebe, yasal veya vergi tavsiyesi sağlamayı amaçlamamaktadır. Bu tür bilgilerin doğruluğunu, eksiksizliğini veya yararlılığını garanti etmiyoruz. Dijital varlıkları (stablecoin'ler ve NFT'ler dahil) tutmak yüksek riskler içerir ve önemli ölçüde dalgalanabilir. Finansal durumunuza göre dijital varlıkları tutmanın veya ticaret yapmanın sizin için uygun olup olmadığını dikkatlice değerlendirmelisiniz. Lütfen özel durumunuz için hukuk/vergi/yatırım uzmanlarınıza danışın. Lütfen yerel geçerli yasaları ve düzenlemeleri anlamaktan ve bunlara uymaktan sorumlu olun.

Bu makale internetten alınmıştır: Kimlik avıyla mücadele: OKX Web3 cüzdanının dört riskli işlem engelleme işlevini tek bir makalede anlayın