FHE, ZK и MPC: в чем разница между тремя технологиями шифрования?

Оригинальный автор: 0x Тодд

В прошлый раз мы анализировали, как работает технология полностью гомоморфного шифрования (FHE).

Однако многие до сих пор путают FHE с технологиями шифрования ZK и MPC, поэтому во второй теме планируется подробно сравнить эти три технологии:

FHE против ZK против MPC

Для начала давайте начнем с самых простых вопросов: – Что это за три технологии? – Как они работают? – Как они работают для блокчейн-приложений?

1. Доказательство с нулевым разглашением (ZK): акцент на доказательстве без раскрытия информации

Предложение, исследуемое технологией доказательства с нулевым разглашением (ZK), заключается в следующем: как проверить подлинность информации, не раскрывая никакого конкретного содержания.

ZK построен на прочном фундаменте криптографии. Благодаря доказательству с нулевым разглашением Алиса может доказать другой стороне, Бобу, что она знает секрет, не раскрывая никакой информации о самом секрете.

Представьте себе сценарий, в котором Алиса хочет доказать свою кредитоспособность Бобу, сотруднику компании по прокату автомобилей, но она не хочет идти в банк, чтобы получить выписку. В это время «кредитный рейтинг» банка/платежного программного обеспечения сопоставим с ее «доказательством с нулевым разглашением».

Алиса может доказать, что ее кредитный рейтинг хороший, без того, чтобы Боб об этом знал, не показывая выписки по счету. Это доказательство с нулевым разглашением.

Если применить к блокчейну, можно сослаться на предыдущую анонимную валюту Zcash:

Когда Алиса переводит деньги другим людям, ей необходимо сохранить анонимность и доказать, что у нее есть полномочия переводить эти монеты (в противном случае это приведет к двойной трате), поэтому ей необходимо сгенерировать доказательство ZK.

Таким образом, увидев это доказательство, майнер Боб все равно может поместить транзакцию в цепочку, не зная, кто она (то есть не имея никаких сведений о личности Алисы).

2. Многосторонние безопасные вычисления (MPC): акцент на том, как выполнять вычисления без утечек

Технология многосторонних безопасных вычислений (MPC) в основном используется для того, чтобы позволить нескольким участникам безопасно выполнять совместные вычисления без утечки конфиденциальной информации.

Эта технология позволяет нескольким участникам (например, Алисе, Бобу и Кэрол) работать вместе над выполнением вычислительной задачи, не требуя от кого-либо из них раскрытия своих входных данных.

Например, если Элис, Боб и Кэрол хотят рассчитать среднюю зарплату троих из них, не раскрывая конкретные зарплаты, как они могут это сделать?

Каждый человек может разделить свою зарплату на три части и обменять две из них с двумя другими людьми. Каждый человек складывает полученные цифры, а затем делит сумму.

Наконец, три человека складывают три результата и получают среднее значение, но они не могут определить точную зарплату кого-либо, кроме себя.

Применительно к криптоиндустрии эту технологию используют кошельки MPC.

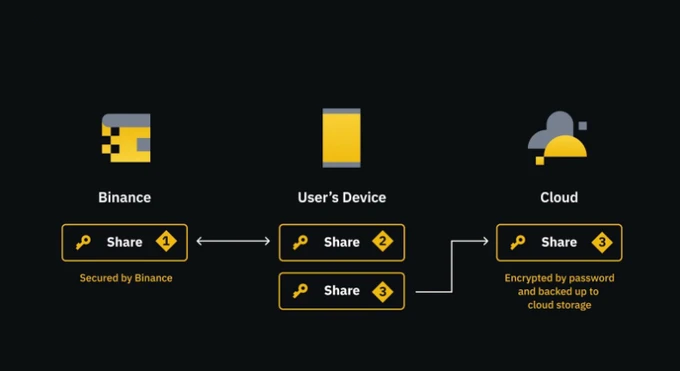

Если взять в качестве примера самый простой кошелек MPC, запущенный Binance или Bybit, то пользователям больше не нужно сохранять 12 мнемоник. Вместо этого это немного похоже на изменение закрытого ключа на 2/2 мультиподпись, с одной копией на мобильном телефоне пользователя, одной копией в облаке пользователя и одной копией на бирже.

Если пользователь случайно потеряет свой телефон, то, по крайней мере, Cloud+Exchange сможет его восстановить.

Конечно, если требуется более высокий уровень безопасности, некоторые кошельки MPC могут поддерживать подключение большего количества третьих сторон для защиты фрагментов закрытых ключей.

Таким образом, на основе криптографической технологии MPC несколько сторон могут безопасно использовать закрытые ключи без необходимости доверять друг другу.

3. Полностью гомоморфное шифрование (FHE): акцент на том, как шифровать, чтобы найти аутсорсинг

Как я уже упоминал в предыдущей теме, полностью гомоморфное шифрование (FHE) используется в: как мы шифруем конфиденциальные данные, чтобы после шифрования их можно было передать недоверенной третьей стороне для дополнительных вычислений, а результат все равно мог быть нами расшифрован. Предыдущая статья портала: https://x.com/0x_Todd/status/1810989860620226900 …

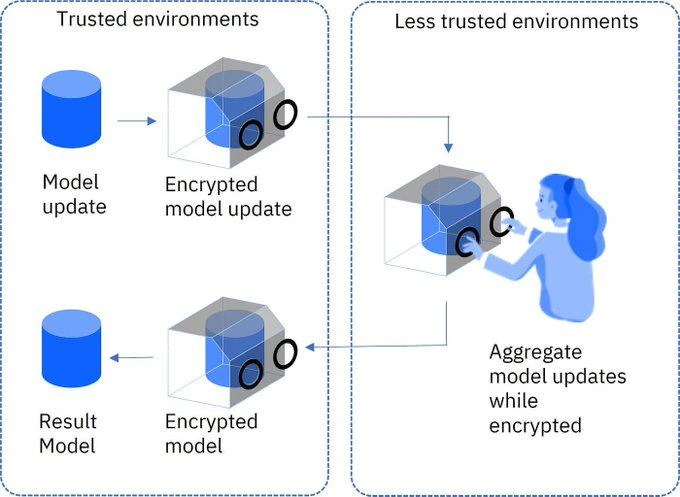

Например, у Алисы нет вычислительных способностей, и ей нужно положиться на Боба в расчетах, но она не хочет говорить Бобу правду. Поэтому она может только внести шум в исходные данные (выполнить любое количество сложений/умножений шифрования), а затем использовать мощную вычислительную мощность Боба для обработки данных. Наконец, Алиса сама расшифровывает их, чтобы получить настоящий результат, и Боб ничего не знает о содержании.

Представьте, что вам нужно обрабатывать конфиденциальные данные, такие как медицинские записи или персональные финансовые данные, в среде облачных вычислений. FHE особенно важен. Он позволяет данным оставаться зашифрованными на протяжении всего процесса обработки, что не только защищает безопасность данных, но и соответствует правилам конфиденциальности.

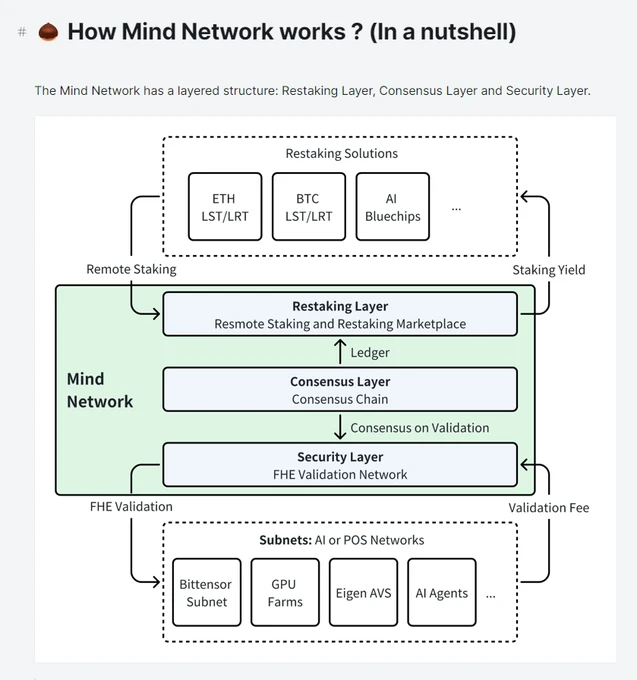

В прошлый раз мы сосредоточились на анализе того, почему индустрия ИИ нуждается в FHE. Так какие приложения FHE может принести в криптоиндустрию? Например, есть проект Mind Network, который получил грант Ethereum, и это также проект Binance Incubator. Он фокусируется на собственной проблеме механизма PoS:

Протоколы PoS, такие как Ethereum, имеют валидаторы 100w+, так что проблем нет. Но для многих небольших проектов проблема возникает из-за того, что майнеры ленивы по своей природе.

Почему я так говорю? Теоретически, работа узла заключается в том, чтобы тщательно проверять, является ли каждая транзакция законной. Однако некоторые небольшие протоколы PoS не имеют достаточного количества узлов и включают много больших узлов.

Поэтому многие небольшие узлы PoS обнаружили, что вместо того, чтобы тратить время на самостоятельные расчеты и проверки, лучше просто скопировать готовые результаты крупных узлов.

Это, несомненно, приведет к крайне преувеличенной централизации.

Кроме того, есть также признаки слежки, например, в сценах голосования.

Например, в предыдущем голосовании протокола MakerDAO, поскольку у A16Z было слишком много голосов MKR, его отношение часто играло решающую роль в определенных протоколах. После того, как A16Z проголосовал, многие мелкие голоса были вынуждены следовать голосованию или воздержаться, что совершенно не могло отразить истинное общественное мнение.

Поэтому Mind Network использует технологию FHE:

Даже если узлы PoS не знают ответы друг друга, они все равно могут использовать вычислительную мощность машины для завершения проверки блоков и предотвращения плагиата узлов PoS друг у друга.

или

Даже если избиратели не знают намерений друг друга, они все равно могут использовать платформу для голосования, чтобы подсчитать результаты голосования и предотвратить слежку за голосами.

Это одно из важных применений FHE в блокчейне.

Поэтому для достижения этой функции Mind необходимо перестроить протокол матрешки с повторным стейкингом. Поскольку сам EigenLayer в будущем будет предоставлять услуги аутсорсинговых узлов для некоторых небольших блокчейнов, то в сочетании с FHE безопасность сети PoS или голосования может быть значительно улучшена.

Если провести неуместную аналогию, то внедрение Eigen+Mind в небольшой блокчейн немного похоже на ситуацию, когда небольшая страна не может справиться со своими внутренними делами и поэтому вводит иностранные войска.

Это также одно из различий между Mind и Renzo и Puffer в ветке PoS/Restaking. Mind Network начал работу позже, чем Renzo и Puffer, и только недавно запустил свою основную сеть, поэтому она относительно не так популярна, как летом Re-taking.

Конечно, Mind Network также предоставляет услуги в области ИИ, например, используя технологию FHE для шифрования данных, передаваемых ИИ, а затем позволяя ИИ изучать и обрабатывать данные, не зная исходных данных. Типичный случай включает сотрудничество с подсетью bittensor.

Наконец, подведем итоги:

Хотя ZK (доказательство с нулевым разглашением), MPC (многосторонние вычисления) и FHE (полностью гомоморфное шифрование) являются передовыми технологиями шифрования, предназначенными для защиты конфиденциальности и безопасности данных, они различаются по сценариям применения/технической сложности:

Сценарии применения: ZK подчеркивает, как доказать. Он предоставляет способ для одной стороны доказать правильность части информации другой стороне без раскрытия какой-либо дополнительной информации. Эта технология очень полезна, когда необходимо проверить разрешения или личности.

MPC подчеркивает, как вычислять. Он позволяет нескольким участникам выполнять вычисления вместе, не раскрывая свои соответствующие входные данные. Это полезно в ситуациях, когда требуется сотрудничество в области данных, но конфиденциальность данных всех сторон должна быть защищена, например, при межведомственном анализе данных и финансовом аудите.

FHE подчеркивает, как шифровать. Это позволяет делегировать сложные вычисления, сохраняя данные в зашифрованном виде в любое время. Это особенно важно для облачных вычислений/сервисов ИИ, где пользователи могут безопасно обрабатывать конфиденциальные данные в облачной среде.

Техническая сложность: Хотя ZK теоретически является мощным, разработка эффективного и простого в реализации протокола доказательства с нулевым разглашением может оказаться очень сложной и потребовать глубоких математических и программистских навыков, например, различных схем, которые люди не понимают.

При внедрении MPC необходимо решить проблемы синхронизации и эффективности связи, особенно при большом количестве участников, поскольку затраты на координацию и вычислительные затраты могут быть очень высокими.

FHE сталкивается с огромными проблемами с точки зрения вычислительной эффективности, а его алгоритм шифрования относительно сложен и не был окончательно доработан до 2009 года. Хотя он очень привлекателен в теории, его высокая вычислительная сложность и временные затраты в практических приложениях по-прежнему являются основными препятствиями.

Честно говоря, безопасность данных и защита личной конфиденциальности, на которые мы полагаемся, сталкиваются с беспрецедентными проблемами. Представьте, что без технологии шифрования информация в наших текстовых сообщениях, заказах на вынос и процессах онлайн-покупок была бы раскрыта. Это как незапертая дверь, войти в которую может кто угодно.

Я надеюсь, что друзья, которые запутались в этих трех концепциях, смогут полностью различить эти три жемчужины Святого Грааля криптографии.

Эта статья взята из интернета: FHE против ZK против MPC: в чем разница между тремя технологиями шифрования?

По теме: Какая модель прокси-активов является лучшей для BTC?

Preface Transactions are the soul of веб3, attention is the core resource of web3, price is the starting point of crowding, and value is the end of time. It has been a month since the BTC halving, and it has also been a month since the long-awaited Runes protocol. During this period, more than a dozen proxy platforms and trading markets have emerged. On the day of the halving, even a proxy transaction for one Runes asset costs more than $100. This article takes Runes assets as an example to analyze which is the best mechanism for the asset proxy (etching) model on Bitcoin? 1. Runes proxy gaming platform GAS ranking The picture below is an overview compiled by Shi Sijun. From the perspective of the program, the core conclusion…