オリジナル | Odaily Planet Daily ( @OdailyChina )

著者:東( ゆーすけ )

昨夜北京時間午後11時頃、オンチェーン分析機関のLookonchainが異常な取引を検出した。 あるアドレス(0xA7A1c66168cC0b5fC78721157F513c89697Df10D)がEigenlayerチームのアドレスから約167万EIGENを受け取った後、それをすべてUS$3.3の価格で直接販売し、約US$551万を現金化しました。

この取引が暴露された後、コミュニティ内では疑念が浮上した。EIGEN は数日前に移籍制限を解除したばかりなのに、チームは市場を荒らすほど露骨なことをしたのだろうか?

今朝5時半頃、EigenLayer はコミュニティの質問に対して公式に回答しました。

今朝の孤立した事件では、 トークンを保管アドレスに転送することに関する投資家の電子メールが悪意のある攻撃者によってハイジャックされ、 メール内の特定のアドレスを置き換えた結果、1,673,645 EIGEN が誤って攻撃者のアドレスに転送されました。攻撃者は 盗まれたEIGENを分散型取引プラットフォームを通じて売却し、ステーブルコインを中央集権型取引所に移しました。私たちはこれらのプラットフォームや法執行機関と連絡を取っています。一部の資金は凍結されました。

この侵害は EigenLayer システムには影響せず、プロトコルやトークン契約に既知の脆弱性はなく、このインシデントは EigenLayer のオンチェーン機能とは関係ありません。

当社はこの状況について現在も調査中であり、新たな情報が入り次第、引き続き情報を公開していきます。

攻撃自体は複雑ではありません。 ユ・シアン 著名なセキュリティ専門家であり、SlowMist の創設者でもある 氏は、自身の X について非常に詳細な分析を行いました。

攻撃自体に関しては、攻撃者は長い間計画していた可能性がある。攻撃者は 最初に 1 つの EIGEN を受信し、約 26 時間後に 1673644 個の EIGEN を受信しました。これらはすべて 3/5 マルチ署名アドレス (0x87787389BB2Eb2EC8Fe4aA6a2e33D671d925A60f) からのものです。 それから1時間以上経って、さまざまなコインロンダリングが始まりました。 GasはChangeNowから来ており、不法に取得されたEIGENは主にUSDC/USDTと交換され、主にHitBTCなどのプラットフォームを通じてロンダリングされていました。

攻撃者が成功した公式の理由は、メールがハッキングされたことです。メールの内容では、EIGENを受け取るはずだったウォレットアドレスが攻撃者のアドレスに置き換えられ、プロジェクト側が攻撃者のアドレスにEIGENを送信したと推定されています。たとえ最初に1 EIGENが送信されたとしても、攻撃者は1 EIGENを受け取った後、予想される受信アドレスに1 EIGENを送信し、予想される受信者にプロセス全体が正しいと思わせた可能性があります...もちろん、これは単なる推測であり、具体的な詳細は公式に開示されます。

しかし、この普通のセキュリティインシデントは、さらに深刻な別の問題を露呈させた。 なぜ EigenLayer の投資家は EIGEN トークンを今受け取ることができるのでしょうか? また、受信アドレス (投資家であれハッカーであれ) は、受け取った後、制限なく EIGEN を直接販売できるのはなぜでしょうか?

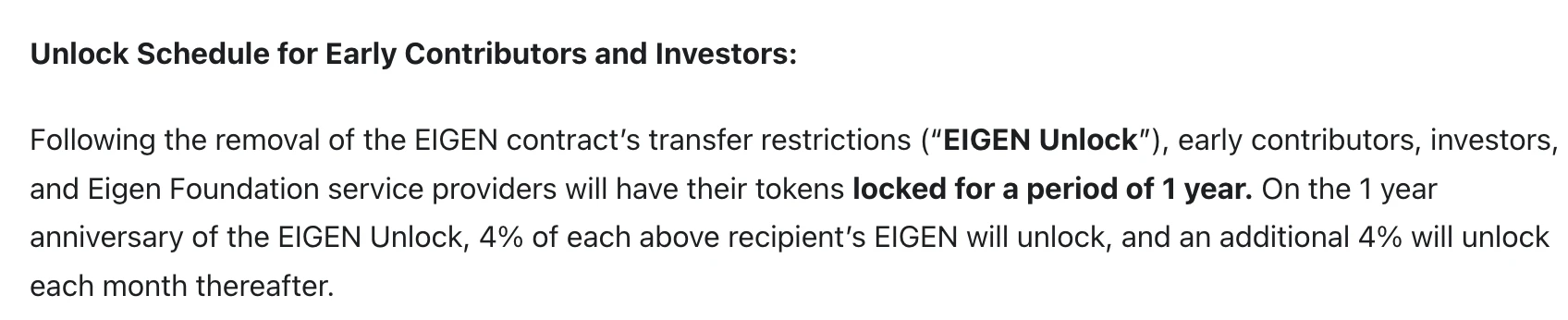

EigenLayerが以前に公開したトークン経済モデルでは、 初期の貢献者と投資家の株式に関する部分は、1年間のロックアップ制限を白黒で明確に強調していた。 .

EIGEN契約の譲渡制限が解除された後、 初期の貢献者、投資家、および Eigen Foundation サービス プロバイダーのトークンは 1 年間ロックされます。1 年後、上記の各受信者の EIGEN の 4% がロック解除され、その後は毎月さらに 4% がロック解除されます。

資金調達規模が1億を超え、エコシステム全体でもTVLランキング上位、主要取引所が競って立ち上げているキング級プロジェクトとして… EigenLayerが、現在の成熟したトークン配布プロトコルを使用することも、トークンロック解除契約を独自に展開することも選択せず、トークンの転送制限が解除された直後に投資家のアドレスにトークンを無思慮に送信したとは想像しがたい。 …

ハッカーの販売行動から判断すると、これらのアドレスはトークンを受け取った後、厳格な操作制限を受けていなかった。 言い換えれば、EigenLayer は VC が「道徳的に閉鎖する」ことを期待しているようです...

さらにひどいのは アイゲンレイヤーは「投資家」(実際はハッカー)から住所変更に関するメールを受け取った後、電話やその他の手段で確認しなかった。 、お金とコインを直接放出し、ハッカーは数百万ドルの資金を盗むことに成功しました…

全体的に見て、この事件は欠陥だらけだ。 もしEigenLayerが通常のトークンロック解除規則に従っていて、EigenLayerチームの運用品質がもう少し優れていたら、このハッキング事件は起こらなかったでしょうし、EigenLayerが草の根チームとしてコミュニティから批判されることもなかったでしょう。

技術的な観点から見ると、EigenLayers の革新的な再ステーキングの仕組みは、ノード検証サービスの境界を拡大し、AVS を使用して、もともとネットワークのコンセンサス維持にのみ使用されていたノード検証サービスを、オラクル、シーケンサー、クロスチェーン ブリッジなどのよりニッチなシナリオにまで拡張します。これは、Ethereum エコシステム、さらには暗号通貨市場全体にとって長期的な有用性をもたらします。

しかし、技術は技術であり、運用は運用です。チームメンバーがエコプロジェクトからのエアドロップを求めた過去の論争から、現在のロック解除の嵐まで、EigenLayerのこれらのとんでもない運用は、コミュニティの信頼を徐々に損なっています。どんなプロジェクトにとっても、それがどんなに大規模であっても、これは非常に危険な兆候です。

この記事はインターネットから引用したものです: ハッカーの事件により、EigenLayer のベールが偶然に暴露されました