原作者: ZachXBT

編集:オーデイリープラネットデイリーアズマ

編集者注: この記事は、先週末に起きた伝説のトレーダー GCR の X アカウントの盗難に関する、著名なオンチェーン探偵 ZachXBT によるデータ分析です。

先週末、GCRのXアカウント(@GCRClassic)が盗まれ、ORDIとETHFIに関する注文呼び出しコンテンツを公開し、関連通貨の相場が短期的に激しく変動しました。ZachXBTはオンチェーン分析を通じて、この盗難はSolana上のミームトークンCATの開発チームSol(Solanaチームとは関係ありません)に関連しているようだと判明しました。

以下は、Odaily Planet Daily が翻訳した ZachXBT のオリジナル コンテンツです。

この記事は、CAT 開発チーム Sol と GCR 盗難事件との関連性を分析した記事です。

ハッキングの数分前、「Sol」チームに関連するアドレスが、Hyperliquid で $230 万 ORDI と $1 万 ETHFI のロング ポジションを開きました。

秘密を明らかにしていきましょう。

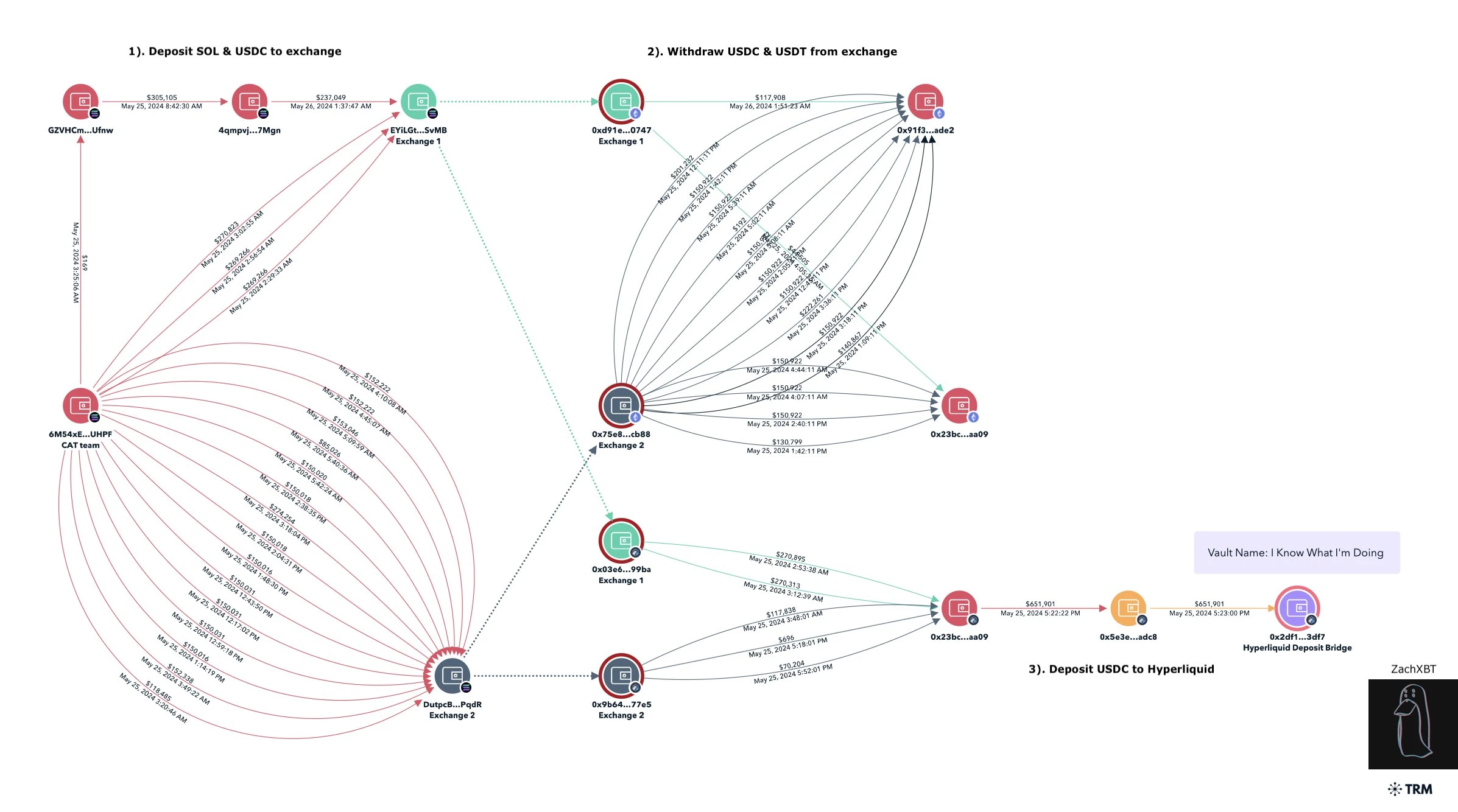

オンチェーン分析サービスLookonchainは 監視された また、Solチームは自ら発行したミームトークンCATを狙撃し、トークン供給量の63%をコントロールしている疑いがあると指摘し、現在500万ドル以上で売却し、利益は複数のアドレスに分散・送金されているとした。

このうち、6M54xで始まるアドレス(6M54xEUamVAQVWPzThWnCtGZ7qznomtbHTqSaMEsUHPF)は約15,000SOL(約250万米ドル相当)を受け取り、5月25日にKucoin(約4,800SOL)とMEXC(約4,800SOLと140万米ドル)に資金を入金し始めた。

時間分析に基づいて、Solanaでの2つの入金取引が完了した直後に、KucoinとMEXCでの2つのバッチの出金取引がEthereumとArbitrumに表示され、出金額が入金額と非常に類似していることが分かりました。関連アドレスは次のとおりです。

-

0x23bcf31a74cbd9d0578bb59b481ab25e978caa09;

-

0x91f336fa52b834339f97bd0bc9ae2f3ad9beade2。

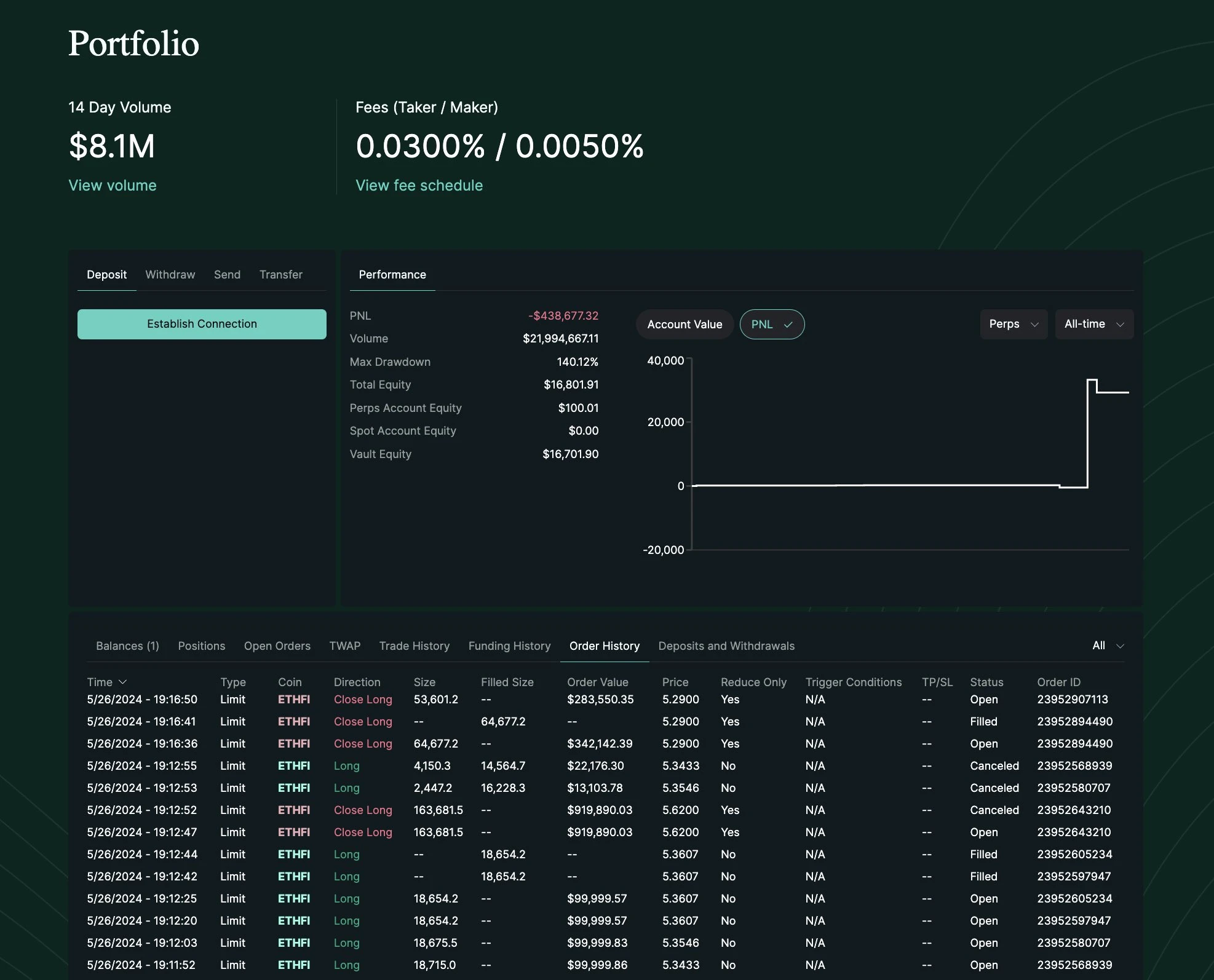

5月25日午後5時22分(すべてUTC時間)、0x 23 bcで始まる上記のアドレスは、$650,000 USDCを0x 5 e 3(0x 5 e 3 edeb 4 e 88 aafcd 1 f 9 be 179 aa 6 ba 2c 87 cbbadc 8)で始まるアドレスに送金し、契約取引のためにHyperliquidに預け入れました。その後、 5月26日午後5時45分から5時56分の間に、0x 5 e 3で始まるアドレスがHyperliquid上で$230万相当のORDIのロングポジションを開きました。

5月26日午後5時55分、GCRのXアカウントが投稿した。 ORDIに関する投稿(強気でORDIに多額の投資)により、ORDIの価格が短期的に急騰しました。その後、0x5e3で始まるアドレスは午後5時56分から午後6時の間にポジションをクローズし、約$34,000の利益を上げました。

5月26日午後5時58分、GCRは自身の別のXアカウントにメッセージを投稿し、メインアカウントが盗まれたことを確認した。

5月26日午後7時4分から7時12分の間、ハッカーは以前から使っていた手口を繰り返した。0x5e3で始まるアドレスは、まずHyperliquidのETHFIで$1百万のロングポジションを開いた。その後、午後7時12分、ハッカーは盗んだGCRアカウントを使用して、ETHFIに関する別の注文コールを投稿した。

しかし、今回は市場が警戒したようで、ETHFIはORDIのトレンドを再現しませんでした。午後7時16分から7時45分の間に、0x5e3で始まるアドレスはポジションをクローズせざるを得なくなり、約US$3,500の損失が発生しました。

上記は、このハッキング事件に関するZachXBTの分析です。データの観点から見ると、ハッカーが2つの「操作された取引」から得た最終的な利益は「わずか」約$30,000であり、そのうちの1つでさえ損失に終わったため、多くの人の推測よりも低いようです。

ZachXBT が以前、Sol チームの不正行為の疑いについて市場に警告していたため、過去 2 日間でコイン価格が短期的に上昇したとき (過去 24 時間で 75% 下落)、CAT トークン コミュニティは ZachXBT を嘲笑したことは言及する価値があります。

この機会を見つけたZachXBTは皮肉な発言を忘れず、記事の最後で次のように具体的に述べました。「彼らの奇妙な行動から、ハッカーのIQは極めて低いことがわかります。」

この記事はインターネットから引用したものです: GCR 盗難が明らかに: ハッカーは誰? いくら儲けたのか?

関連: マントル (MNT) は回復? $36 百万の売却の影響を分析

要約 Mantle の価格は今週、史上最高値を更新し、$1.31 に達した後、わずかに修正されました。クジラは 3 日間で約 3,000 万 MNT を売却しましたが、これは予想通りの結果でした。収益性別に見たアクティブ アドレスは、参加者の 12% 未満が利益を上げていることを示しており、これ以上の売却は考えにくいことを示しています。 Mantle (MNT) の価格は、その上昇と上昇で投資家を感動させ続け、その結果、アルトコインは史上最高値を更新しました。今の問題は、MNT 保有者がこの上昇を維持できるか、トークンを売却するかです。 Mantle の投資家は急速に動く Mantle の価格は、先週 $1.31 の高値に達し、執筆時点では $1.22 で取引されています。アルトコインは依然として 50 日間の指数移動平均 (EMA) をサポートしています。ただし、…