Explication détaillée de l'amont et de l'aval de l'industrie du cryptage : Quelle est la valeur du front-en aval

Auteur original : Richard Yuen

Traduction originale : TechFlow

La couche applicative frontale en aval deviendra l’un des composants les plus importants de l’économie en chaîne

Beaucoup réclament davantage de candidatures, mais pour de mauvaises raisons : il ne s’agit pas de capital-risqueurs qui tentent d’augmenter leurs actifs d’infrastructure ou qui recherchent la prochaine histoire spéculative de multiplication par 100.

Voici quelques idées.

1. Chaîne de valeur – en amont, intermédiaire et en aval

Pour comprendre comment l’espace crypto/blockchain pourrait évoluer, nous pouvons nous appuyer sur l’évolution d’industries matures telles qu’Internet.

Dans une industrie Internet mature, sa chaîne de valeur peut être divisée en amont, intermédiaire et aval.

-

En amont : les technologies et infrastructures sous-jacentes qui rendent Internet possible ; y compris le matériel, la connectivité, les réseaux, les logiciels et protocoles de base, etc.

-

Midstream : plateformes construites sur une infrastructure sous-jacente ; y compris le stockage de données, le cloud computing, les services d'hébergement, les moteurs de recherche, etc.

-

En aval : plateformes prises en charge par une infrastructure intermédiaire qui interagissent avec les utilisateurs finaux et les consommateurs ; y compris des applications telles que les médias sociaux, le streaming, le commerce électronique, les blogs, les forums, etc.

L'amont de la chaîne de valeur implique le développement de technologies de base, notamment de protocoles et de logiciels de base sur lesquels s'appuient les plateformes intermédiaires. Les plateformes intermédiaires servent de lien essentiel pour assurer la compatibilité, l'optimisation et l'intégration transparente entre les fournisseurs d'infrastructures et de technologies en amont et les plateformes en aval destinées aux consommateurs. Les plateformes en aval constituent la principale interface et le principal canal de distribution pour les utilisateurs finaux, qui peuvent accéder aux produits et services fournis par ces plateformes et les utiliser.

L'infrastructure fournie par plateformes en amont et en milieu de parcours permet aux applications en aval de fournir des produits diversifiés et des itérations illimitées pour répondre aux besoins des utilisateurs finaux.

Infrastructures en amont et en aval Ils ont généralement de solides atouts technologiques, des produits homogènes, une différenciation limitée et sont souvent banalisés, mais génèrent néanmoins des profits élevés (comme Amazon AWS), et certains sont devenus des produits publics.

Les applications en aval ont une technologie inférieure Les avantages de cette approche sont les suivants : des offres de produits différenciées, des propositions de valeur claires pour attirer les utilisateurs et une attention particulière portée à la fidélisation des utilisateurs et à la création d'effets de réseau puissants. De nombreuses applications se développeront horizontalement pour offrir une gamme de produits plus large, et certaines intégreront même verticalement l'ensemble de la chaîne de valeur à mesure qu'elles évolueront.

-

Plateformes en amont et en aval : B2B

-

Applications en aval : B2C

À mesure que l’industrie de la blockchain/crypto se développe, je m’attends à ce que la chaîne de valeur forme à terme les trois principaux flux suivants :

-

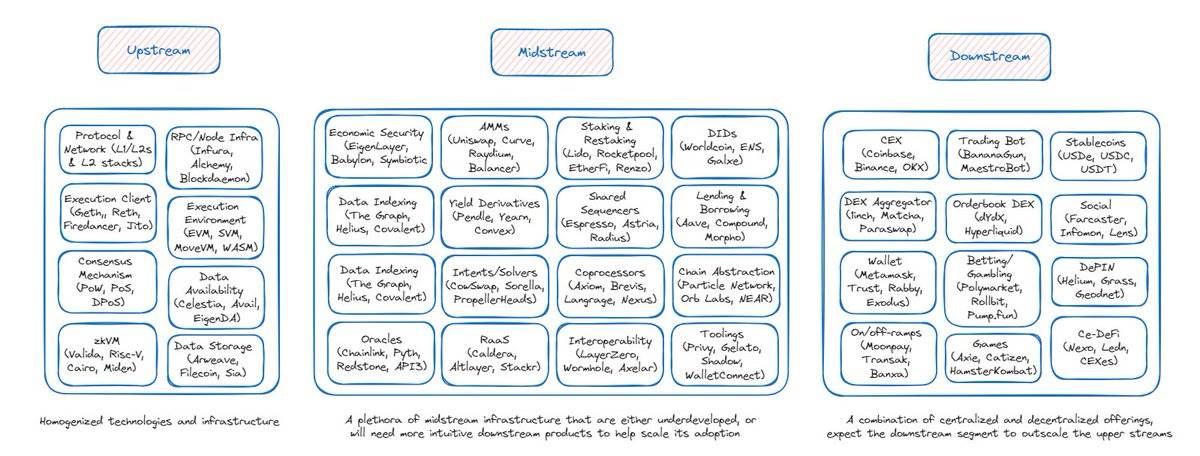

En amont :Les technologies et infrastructures fondamentales qui permettent l'adoption de la blockchain ; y compris les protocoles et les réseaux (L1/L2), l'infrastructure RPC/nœud, les clients d'exécution et de consensus, l'environnement d'exécution, les mécanismes de consensus, le stockage des données, zkVM, la disponibilité des données, etc.

-

Au milieu du courant : Plateformes construites sur l'infrastructure blockchain sous-jacente ; y compris la sécurité économique, les teneurs de marché automatisés (AMM), les produits dérivés de rendement, les solveurs d'intention, les oracles, le RaaS, le jalonnement et le re-jalonnement, les séquenceurs partagés, l'interopérabilité, l'identité décentralisée (DID), les marchés de prêt, l'abstraction de la chaîne, l'indexation des données, etc.

-

En aval :Applications prises en charge par l'infrastructure en amont ; y compris les échanges centralisés (CEX), les agrégateurs d'échanges décentralisés, les échanges décentralisés de carnet d'ordres, les robots de trading, les jeux, la finance centralisée et décentralisée (Ce-DeFi), les services d'entrée et de sortie, les portefeuilles, l'infrastructure physique décentralisée (DePIN), les réseaux sociaux, les jeux d'argent/paris, les pièces stables, etc.

2. Observations et réflexions clés :

L’infrastructure cryptographique en amont devient homogène. Les projets d’infrastructure reposent presque tous sur les mêmes mécanismes standardisés, comme par exemple la preuve d’enjeu (PoS), la compatibilité EVM, etc. Bien que certains projets puissent offrir un certain degré de spécialisation ou des fonctionnalités uniques, les fonctionnalités fournies par l’ensemble des participants en amont sont généralement comparables.

La nature homogène des produits en amont conduira à terme à une concurrence sur les prix, les projets s'efforçant de se différencier en termes de prix, de performances et de gestion des relations avec les développeurs (par exemple, la banalisation de l'espace de bloc). La création d’effets de marque et de réseau deviendra plus importante que jamais pour les acteurs en amont afin de rester pertinents dans la compétition.

Il semble un peu étrange que l’infrastructure en amont (comme L1/L2) prenne en charge la majeure partie du travail général d’acquisition de clients, car leur modèle commercial est principalement B2B. Il semble très inefficace de distribuer sans discernement des milliards de dollars aux utilisateurs de diverses applications en aval. Imaginez qu’Amazon AWS dépense des milliards de dollars pour aider ses clients en aval (tels que les traders ordinaires sur Robinhood ou les téléspectateurs sur Netflix) à intégrer les utilisateurs. Il est difficile de formuler la bonne stratégie d’intégration et de fidélisation des utilisateurs en raison de la méconnaissance du produit, du comportement/de la segmentation des utilisateurs, des mesures d’engagement, etc. Par conséquent, des milliards de dollars sont finalement perdus pour attirer des agriculteurs de largage aérien et des utilisateurs embauchés qui s’en iront une fois l’incitation terminée.

Les infrastructures cryptographiques intermédiaires pourraient subir le même sort, en devenant homogénéisées et finalement banalisées.

Les applications DeFi comme Uniswap, Aave et Pendle — je les classe intentionnellement dans la catégorie intermédiaire car il existe une différenciation limitée entre les acteurs du même sous-secteur, et elles auront besoin d'applications en aval plus intuitives (par exemple, des agrégateurs frontaux/plateformes CeDeFi) pour offrir une meilleure expérience utilisateur et une meilleure évolutivité. L'expérience utilisateur qu'elles fournissent actuellement a tendance à cibler uniquement les natifs de la cryptographie (soyons honnêtes : configurer et financer un portefeuille chaud, naviguer vers une application DeFi, choisir la bonne paire de produits/trading, choisir la bonne chaîne, confirmer les transactions, etc. est vraiment un cauchemar pour la plupart des utilisateurs non natifs).

De nombreuses infrastructures intermédiaires sont encore en phase d’itération (en particulier les réseaux de couche d’intention/de résolution, les coprocesseurs, le séquençage partagé, l’abstraction de chaîne) – à mesure que la technologie mûrit, ce domaine sera en mesure de fournir de meilleures capacités pour les applications en aval – exécution et calcul plus rapides, moins chers et plus précis, meilleure interopérabilité, expérience utilisateur plus fluide…

L’espace d’application de la cryptographie en aval est encore loin d’avoir atteint un statut de maturité. Je m’attends à ce que l’espace en aval soit plus grand que l’espace en amont, à l’image de la structure du marché dans les industries matures.

Il existe deux grandes catégories d’applications en aval : centralisées et décentralisées. Les applications centralisées (plateformes CEX, CeDeFi, services d'entrée et de sortie) offrent une interface utilisateur/expérience utilisateur plus intuitive, similaire aux plateformes Web2, avec moins de frictions lors de l'intégration des utilisateurs, généralement conformes aux exigences réglementaires, et la plupart ont trouvé une sorte d'adéquation produit-marché. Les applications décentralisées exploitent et regroupent l'infrastructure en amont comme support tout en offrant une interface frontale plus fluide pour réduire les frictions des utilisateurs. Ce domaine sera à l'avant-garde de l'accélération de l'adoption massive de la technologie blockchain et des crypto-monnaies.

Intégration verticale – On observe une tendance selon laquelle les applications en aval qui ont trouvé une adéquation produit-marché commencent à s’intégrer verticalement dans toute la chaîne de valeur et à s’étendre horizontalement pour offrir une gamme plus large de services. Ce phénomène n’est pas rare – la librairie en ligne Amazon (en aval) a construit son propre réseau logistique/d’exécution (en milieu de chaîne) et son infrastructure basée sur le cloud (en amont) pour soutenir son commerce électronique et d’autres opérations internes, et a étendu ses produits de commerce électronique horizontalement à toutes les catégories générales. Dans l’espace crypto – pensez aux échanges centralisés comme Binance et Coinbase (en aval) qui lancent BNB Chain et Base (en amont), encourageant la construction d’infrastructures intermédiaires par-dessus, et s’étendant horizontalement pour offrir une gamme plus large de produits – portefeuilles, services de jalonnement, services d’entrée et de sortie, garde, etc. ou considérez le jeu Axie Infinity (en aval) qui lance Ronin Chain (en amont), et toutes les applications/infrastructures intermédiaires – portefeuille Ronin, Katana (DEX), Mavis Market (marché NFT), Ronin Launch Platform, Mavis ID (identité décentralisée), Ronin RPC, etc.

Je m'attends à ce que la charge d'acquisition de clients soit transférée de l'infrastructure en amont vers les applications en aval. Ce transfert sera catalysé par :

1) L'écosystème L1/L2 est directement diffusé aux applications, leur permettant de concevoir des plans d'incitation basés sur leurs feuilles de route, leurs conceptions de produits et leurs modèles commerciaux respectifs ;

2) Les sociétés de capital-risque, L1/L2 et le capital général réévaluent les applications en aval et financent la croissance dans ce domaine.

3. Les applications situées aux niveaux intermédiaire et inférieur de la chaîne de valeur accumuleront le plus de valeur

À propos de la création de valeur : Les infrastructures en amont créent de la valeur en étant à l’avant-garde de l’innovation technologique et en améliorant les performances, l’efficacité et la fiabilité des systèmes de base. Les plateformes intermédiaires créent de la valeur en regroupant les produits technologiques en amont dans des applications, des plateformes ou des écosystèmes faciles à utiliser pour les développeurs afin de répondre aux besoins spécifiques du marché. Les acteurs en aval s’appuient sur les infrastructures intermédiaires et en amont pour créer de la valeur en améliorant la disponibilité, l’accessibilité et la personnalisation des produits.

État actuel : Les infrastructures en amont et en aval ont traversé 2 à 3 cycles d’itération technologique, et la valeur créée par de nombreuses avancées technologiques s’est reflétée dans la croissance de la valeur marchande de ces domaines. L’innovation s’est stabilisée et la technologie s’est homogénéisée. Les applications en aval pourraient connaître une croissance sans précédent au cours du prochain cycle, car elles commenceront à créer de la valeur en exploitant une infrastructure en amont de plus en plus mature.

Dans les secteurs matures, les plateformes et applications en aval reçoivent généralement le plus d'attention de la part des utilisateurs, car elles constituent la seule interface avec laquelle ils peuvent interagir. Les utilisateurs ne connaissent souvent pas (ou ne se soucient pas) des piles technologiques back-end construites par ces applications en aval. Ce qui intéresse le plus les utilisateurs, c'est l'expérience utilisateur fournie par ces applications.

Grâce à de forts effets de réseau (base d’utilisateurs) et à des offres de produits différenciées, les plateformes en aval sont en mesure de bénéficier d’un pouvoir de fixation des prix plus élevé et de recevoir des valorisations plus élevées.

Prenons l'exemple de ByteDance (société mère de TikTok). Elle compte plus de 50 millions d'utilisateurs actifs quotidiens, génère 120 milliards de livres sterling de revenus et est valorisée à 268 milliards de livres sterling ; tandis que le réseau CDN sur lequel elle s'appuie, Akamai, ne génère que 3,8 milliards de livres sterling de revenus et a une valeur de transaction de 16 milliards de livres sterling en 2023 ; il en va de même pour des entreprises telles que Meta, Netflix et Google.

La valeur des applications en aval est monétisée via un vaste réseau de clients payants, puis transférée vers les acteurs intermédiaires et, en fin de compte, vers les acteurs en amont. La croissance des applications en aval favorisera la croissance des technologies en amont sur lesquelles elles s'appuient, créant ainsi une relation symbiotique.

Nous avons vu que les revenus des applications cryptographiques dépassent ceux des infrastructures en amont : en aval (Ethena, Pump) et en milieu de chaîne (Raydium, Uniswap, PancakeSwap, Aave, Lido). Les infrastructures en amont comme Avalanche, Near, Polygon ne sont plus sous les feux de la rampe, ne générant que 10 000 à 100 000 T de frais par jour.

Prenons l'exemple d'Uniswap et d'Ethereum : un utilisateur échange 100 000 TP10T sur Uniswap et paie 10T1 TP en frais de transaction réseau à Ethereum, mais Uniswap gagne plus de 10T300 TP en frais de transaction et en bénéfices MEV - il est évident quelle couche accumule le plus de valeur.

4. Popularisation de la maximisation du profit

Les applications en aval sur L1/L2 sont affectées par les frais de gaz des activités des utilisateurs (frais de sécurité L1 et/ou frais d'exécution L2) d'une part, et par les constructeurs de blocs L1/L2 en amont utilisant MEV, laissant une grande quantité de fonds inutilisés.

Intuitivement, afin de maximiser les sources de revenus, de nombreuses applications en aval ont commencé à explorer la possibilité de regagner leur souveraineté sur la génération de revenus.

On s'attend à ce que les applications en aval privatisent davantage leurs flux de commandes, créent leurs propres pools de mémoire privés grâce à l'intégration verticale et deviennent même des constructeurs de blocs. Certaines pourraient lancer leurs propres chaînes d'applications pour capter davantage de valeur.

Prenons l'exemple du bot Banana Gun TG : il devrait payer plus de $100M en frais prioritaires et en pourboires aux mineurs pour les constructeurs et les validateurs d'Ethereum. Déjà 98% de flux d'ordres passent par le mempool privé. Je ne serais pas surpris si Banana Gun s'étendait verticalement à la construction de blocs pour capturer plus de valeur.

Certains choisissent de construire leurs propres chaînes d'applications pour obtenir une architecture blockchain plus optimisée pour des applications spécifiques (exigences de débit, algorithmes de consensus, structures de données spécifiques à l'application, frais de gaz personnalisés et incitations économiques, souveraineté, etc.), ce qui leur permet d'évoluer plus efficacement que les blockchains à usage général. La capture de valeur sera également concentrée sur la chaîne d'applications, plutôt que sur le partage des revenus avec la blockchain de la couche de base.

On s'attend à ce qu'à mesure que les réseaux de solveurs (Fastlane Atlas, Semantic Layer, hooks Uniswap V4), l'interopérabilité et l'infrastructure d'abstraction de chaîne, ainsi que les piles RaaS et rollup (OP Stack, ZK Stack, Arbitrum Orbit, etc.) mûrissent et deviennent plus populaires, la rentabilité des applications augmentera, permettant une meilleure capture de valeur à l'avenir.

5. Méta-concept « Front-end flip »

Les applications front-end en aval qui offrent une expérience utilisateur fluide favoriseront l'entrée de millions d'utilisateurs non cryptographiques. Les applications intermédiaires telles que Curve, Aave et l'infrastructure en amont deviendront l'épine dorsale de l'exécution et du règlement.

Les applications front-end pour lesquelles je suis particulièrement optimiste incluent : robots de trading et échanges de portefeuilles qui offrent une expérience de trading abstraite en chaîne qui permettent une exécution optimisée des transactions et des frais réduits ; carnets d'ordres et ordres limités centralisés (CLOB) qui offrent une expérience de trading de type Web2 , garantissant des transactions rapides et peu coûteuses ; super-applications de paiement avec des solutions en ligne et hors ligne qui offrir une expérience P2P transparente de type Venmo pour les transferts de pièces stables ; et applications sociales et jeux qui font un usage rationnel de la financiarisation, de la propriété d'actifs et de l'IA pour créer une expérience comparable aux applications Web2.

Le retournement de situation est en train de se produire.

Par exemple, les frontends en aval comme Jupiter et 1inch facturent des frais comparables à ceux de Uniswap et PancakeSwap.

De plus, les applications front-end telles que les robots TG, les échanges de portefeuilles et les agrégateurs génèrent déjà environ 50% de transactions Ethereum.

Les applications front-end en aval prennent des parts de marché aux applications back-end intermédiaires. À mesure que ces applications front-end deviennent la norme de facto pour interagir avec la DeFi, la part de marché des applications back-end devrait encore diminuer.

Le remplacement des applications front-end lourdes est inévitable.

Cet article provient d'Internet : Explication détaillée de l'amont et de l'aval de l'industrie du cryptage : Quelle est la valeur des applications front-end en aval ?

En relation : Vendre le logiciel de trading V3 et se faire pirater, que fait dYdX ?

Auteur original : Grapefruit, ChainCatcher Rédacteur original : Marco, ChainCatcher Selon ChainCatcher, le 24 juillet, dYdX, la principale plateforme de trading de produits dérivés décentralisés, aurait l'intention de vendre le logiciel de trading dYdX V3. Cependant, moins d'une heure après la publication de la nouvelle, le site Web dYdX V3 (dydx.exchange) a été attaqué par des pirates informatiques. Les pirates ont d'abord pris le contrôle du site Web, puis ont implanté des liens se faisant passer pour des sites Web de phishing. Une fois que les utilisateurs ont autorisé leurs informations, ils peuvent être confrontés au risque de se faire voler leurs actifs ou leurs informations. Dès que la vente prévue de V3 a été révélée, son nom de domaine a été piraté et la communauté s'est demandé s'il s'agissait d'une pure coïncidence ou d'une action préméditée. La vente et la crise de sécurité de dYdX ont déclenché une série de réactions en chaîne, avec des utilisateurs et des investisseurs…