Babilonia: ¿Cómo desbloquear el valor de seguridad de Bitcoin?

Autor original: Zeke, investigador de YBB Capital

Prefacio

En la era modular liderada por Ethereum, proporcionar servicios de seguridad mediante la conexión de la capa DA (disponibilidad de datos) no es nada nuevo. El concepto de seguridad compartida que aporta el staking proporciona una nueva dimensión para la vía modular, es decir, utilizar el potencial del oro y la plata digitales para proporcionar seguridad de Bitcoin o Ethereum para muchos protocolos de blockchain y cadenas públicas. Desde un punto de vista narrativo, es bastante grandioso. No solo libera liquidez de billones de valor de mercado, sino que también es el núcleo clave de la futura ruta de expansión. Tomemos el reciente protocolo de staking de Bitcoin Babylon y el protocolo de re-staking (ReStaking) de Ethereum EigenLayer, que han obtenido una enorme financiación de $70 millones de dólares y $100 millones de dólares respectivamente. No es difícil ver que los principales VC son muy reconocidos por esta vía.

Sin embargo, también hay muchas dudas. Si la modularización es el resultado final de la expansión, y los dos como actores clave inevitablemente bloquearán una gran cantidad de BTC y ETH, entonces ¿vale la pena considerar la seguridad del protocolo en sí? ¿Las locas muñecas rusas formadas con muchos protocolos LSD y LRT se convertirán en el mayor cisne negro en la futura cadena de bloques? ¿Es razonable su lógica comercial? Dado que hemos analizado EigenLayer en artículos anteriores, lo siguiente discutirá principalmente los problemas anteriores a través de Babylon.

Ampliación del consenso en materia de seguridad

Las cadenas públicas más valiosas en el mundo blockchain deben ser Bitcoin y Ethereum. Su seguridad, descentralización y consenso de valor acumulado a lo largo de los años son los núcleos clave que garantizan que las dos puedan permanecer en la cima de la cadena pública durante muchos años. También son las características escasas que son más difíciles de replicar para otras cadenas heterogéneas, y el núcleo del pensamiento modular es alquilar estas características a quienes las necesitan. En esta etapa, hay principalmente dos facciones en el pensamiento modular:

-

La primera es utilizar la Capa 1 (normalmente Ethereum) con suficiente seguridad como las tres capas inferiores o parte de la capa funcional de los Rollups. Esta solución tiene la mayor seguridad y legitimidad, y también puede absorber recursos del ecosistema de la cadena principal. Sin embargo, para Rollups específicos (cadenas de aplicaciones, cadenas de cola larga, etc.), el rendimiento y el coste no son especialmente favorables;

-

La segunda es crear una capa DA con una seguridad cercana a la de Bitcoin y Ethereum y una mejor relación costo-beneficio. Por ejemplo, Celestia, con la que estamos familiarizados, utiliza una arquitectura funcional DA pura, minimiza los requisitos de hardware de los nodos y tiene bajos costos de gas, con el fin de crear una capa DA con un fuerte rendimiento y seguridad y descentralización comparable a Ethereum en el menor tiempo posible. La desventaja de esta solución es que llevará algún tiempo completar la seguridad y la descentralización, y carece de ortodoxia y está en abierta competencia con Ethereum, por lo que es rechazada por la comunidad Ethereum.

La otra facción es Babylon y Eigenlayer, que utilizan la idea central de POS (Proof-of-Stake) para crear servicios de seguridad compartidos tomando prestado el valor de los activos de Bitcoin o Ethereum. En comparación con las dos primeras, es una existencia neutral. Su ventaja es que, si bien hereda la ortodoxia y la seguridad, también otorga a los activos de la cadena principal un mayor valor de utilización y es más flexible.

El potencial del oro digital

Independientemente de la lógica subyacente del mecanismo de consenso, la seguridad de la cadena de bloques depende en gran medida de la cantidad de recursos que tenga para respaldarla. La cadena PoW requiere una gran cantidad de hardware y electricidad, mientras que PoS depende del valor de los activos comprometidos. Bitcoin en sí está respaldado por una red informática PoW extremadamente grande, que se puede decir que es la más segura de toda la cadena de bloques. Sin embargo, como cadena pública con un valor de mercado circulante de 1,39 billones de dólares estadounidenses y que ocupa la mitad de la cadena de bloques, sus activos solo se utilizan en dos escenarios principales: transferencia y pago de gas.

En cuanto a la otra mitad de la cadena de bloques, especialmente desde que Ethereum Shanghai se actualizó a PoS, se puede decir que la mayoría de las cadenas públicas usan PoS con diferentes arquitecturas para completar el consenso de forma predeterminada. Sin embargo, dado que la nueva cadena heterogénea por sí misma no puede atraer demasiado capital comprometido, su seguridad es muy cuestionable. En la era modular actual, aunque la zona Cosmos y varias capas 2 también pueden usar varias capas DA para compensarlo, también pierde autonomía. Para la mayoría de las antiguas cadenas públicas o cadenas de alianza con mecanismos POS, es básicamente imposible usar Ethereum o Celestia como DA, y el valor de Babylon es llenar este vacío y comprometer BTC para brindar protección a la cadena PoS. Así como los humanos usaban oro para respaldar el valor del papel moneda en el pasado, BTC es de hecho muy adecuado para desempeñar este papel en el mundo blockchain.

De 0 a 1

La liberación de oro digital siempre ha sido la narrativa más ambiciosa y difícil en la cadena de bloques. Desde las primeras cadenas laterales, las redes Lightning, los tokens envueltos con puentes hasta las runas actuales y la capa 2 de BTC, se puede decir que, sin importar la solución, existen ciertos defectos inherentes. Si Babylon quiere implementar la seguridad de Bitcoin, la solución centralizada que introduce el supuesto de confianza de terceros debe excluirse primero. Entre las soluciones restantes, las runas y las redes Lightning (limitadas por un progreso de desarrollo extremadamente lento) actualmente solo tienen la capacidad de emitir activos, lo que significa que Babylon necesita diseñar un plan de expansión de capacidad para aumentar el staking nativo de Bitcoin de 0 a 1.

Los elementos básicos disponibles actualmente en Bitcoin son los siguientes: 1. Modelo UTXO, 2. Marca de tiempo, 3. Métodos de firma múltiple, 4. Códigos de operación básicos. La solución de Babylon se basa en la débil programabilidad y capacidad de transporte de datos de Bitcoin. Siguiendo el principio de minimización, solo las funciones necesarias del contrato de prenda deben completarse en Bitcoin, es decir, la prenda de BTC, la confiscación, la recompensa, la recuperación, etc., se completan en la cadena principal. Después de lograr este 0 a 1, los requisitos complejos se entregan a la zona Cosmos para su procesamiento. Pero todavía hay un problema clave aquí, ¿cómo registrar los datos de la cadena PoS en la cadena principal?

Participación remota

UTXO (Unspent Transaction Outputs) es un modelo de transacción diseñado por Satoshi Nakamoto para Bitcoin. Su idea central es extremadamente simple. Las transacciones no son más que la entrada y salida de fondos, por lo que todo el sistema de transacciones solo necesita expresarse en forma de entrada y salida. El llamado UTXO es cuando entran fondos pero no se gasta tanto, y la parte restante es la salida de transacción no gastada (es decir, el bitcoin que no se ha pagado). Todo el libro mayor de Bitcoin es en realidad una colección de UTXO. Al registrar el estado de cada UTXO, se administra la propiedad y la circulación de Bitcoin. Cada transacción consumirá el UTXO antiguo y generará un UTXO nuevo. Debido a que sus propiedades tienen cierto potencial de escalabilidad, naturalmente se convierte en el punto de partida para muchas soluciones de expansión nativas. Por ejemplo, la red Lightning que usa UTXO y multifirmas para crear un mecanismo de penalización y un canal de estado, o las inscripciones y runas que vinculan UTXO para realizar SFT (tokens semifungibles). Todos ellos parten de este punto de partida clave para convertirse en realidad.

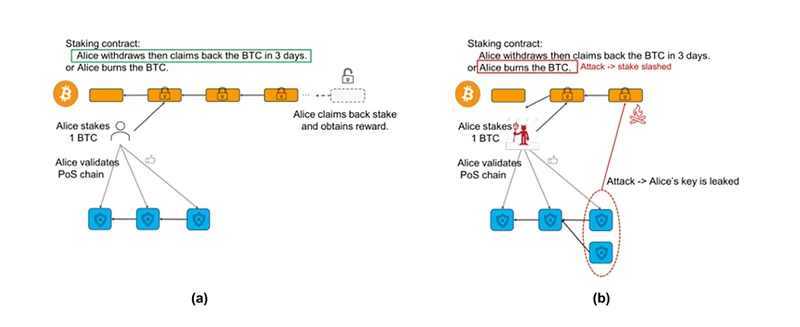

Naturalmente, Babylon también necesita usar UTXO para implementar el contrato de prenda (Babylon lo llama prenda remota, es decir, la seguridad de BTC se transmite de forma remota a la cadena PoS a través de la capa intermedia). Al mismo tiempo, combina inteligentemente los códigos de operación existentes en términos de pensamiento. Los pasos específicos para implementar el contrato se pueden dividir en los siguientes cuatro pasos:

-

Bloqueo de fondos El usuario envía fondos a una dirección controlada por una multifirma. A través de OP_CTV (OP_CHECKTEMPLATEVERIFY, que permite la creación de plantillas de transacciones predefinidas para garantizar que las transacciones solo se puedan ejecutar de acuerdo con estructuras y condiciones específicas), el contrato puede especificar que estos fondos solo se puedan gastar cuando se cumplan condiciones específicas. Una vez que los fondos están bloqueados, se genera una nueva UTXO para indicar que estos fondos han sido comprometidos;

-

La verificación condicional llama a OP_CSV (OP_CHECKSEQUENCEVERIFY, que permite establecer un bloqueo de tiempo relativo, basado en el número de secuencia de la transacción, indicando que el UTXO solo se puede gastar después de un cierto tiempo relativo o número de bloques) para lograr el bloqueo de tiempo, lo que puede garantizar que los fondos no se puedan retirar dentro de un cierto período de tiempo. Combinado con el OP_CTV mencionado anteriormente, se puede lograr el staking, el unstaking (si se cumple el tiempo de staking, el pignorante puede gastar el UTXO bloqueado) y el slashing (si el pignorante se comporta maliciosamente, el UTXO se verá obligado a gastarse en la dirección bloqueada y se restringirá a un estado no gastable, similar a una dirección de agujero negro);

-

Actualización de estado Cada vez que un usuario realiza o retira fondos apostados, implica la creación y el gasto de UTXO. Las nuevas salidas de transacciones generarán nuevos UTXO y los antiguos se marcarán como gastados. De esta manera, cada transacción y flujo de fondos se registra con precisión en la cadena de bloques para garantizar la transparencia y la seguridad;

-

En función de la cantidad y el tiempo de participación, el contrato calculará las recompensas y las distribuirá generando nuevos UTXO. Estas recompensas se pueden desbloquear y gastar después de cumplir ciertas condiciones a través de las condiciones del script.

Marca de tiempo

Con el contrato de staking nativo, es natural pensar en la cuestión de registrar eventos históricos en cadenas externas. En el libro blanco de Satoshi Nakamoto, la cadena de bloques de Bitcoin introdujo un concepto de sellado de tiempo respaldado por PoW, un mecanismo que proporciona un orden cronológico irreversible para los eventos. En el caso de uso nativo de Bitcoin, estos eventos se refieren a varias transacciones realizadas en el libro mayor. Hoy, para mejorar la seguridad de otras cadenas PoS, Bitcoin también se puede utilizar para sellar eventos en cadenas de bloques externas. Cada vez que ocurre un evento de este tipo, desencadena una transacción enviada a los mineros, quienes luego la insertan en el libro mayor de Bitcoin para sellar el evento. Estas marcas de tiempo se pueden utilizar para resolver varios problemas de seguridad de las cadenas de bloques. El concepto general de sellar eventos en una cadena secundaria en una cadena principal se llama punto de control, y las transacciones utilizadas para agregar marcas de tiempo se denominan transacciones de punto de control. Específicamente, las marcas de tiempo en la cadena de bloques de Bitcoin tienen las siguientes características importantes:

-

Formato de hora: La marca de tiempo registra la cantidad de segundos transcurridos desde el 1 de enero de 1970 a las 00:00:00 UTC. Este formato se denomina marca de tiempo Unix o tiempo POSIX;

-

Función: La función principal de la marca de tiempo es identificar el tiempo de generación del bloque, ayudar a los nodos a determinar el orden de los bloques y ayudar al mecanismo de ajuste de la dificultad de la red;

-

Marcas de tiempo y ajuste de dificultad: La red Bitcoin ajusta la dificultad cada 2016 bloques (aproximadamente cada dos semanas). Las marcas de tiempo juegan un papel clave en este proceso, porque la red ajusta la dificultad de minería en función del tiempo total de generación de los últimos 2016 bloques, lo que hace que la velocidad de generación de nuevos bloques sea cercana a los 10 minutos;

-

Comprobación de validez: cuando un nodo recibe un nuevo bloque, verifica la marca de tiempo. La marca de tiempo de un nuevo bloque debe ser mayor que el tiempo medio de varios bloques anteriores y no puede superar los 120 minutos de tiempo de red (es decir, 2 horas en el futuro).

El servidor de marca de tiempo es una nueva primitiva definida por Babylon que puede distribuir marcas de tiempo de Bitcoin a través de bloques PoS a través de los puntos de control de Babylon para garantizar la precisión de las series de tiempo y evitar la manipulación. El servidor es la capa superior de toda la arquitectura de Babylon y es la fuente principal de los requisitos de confianza.

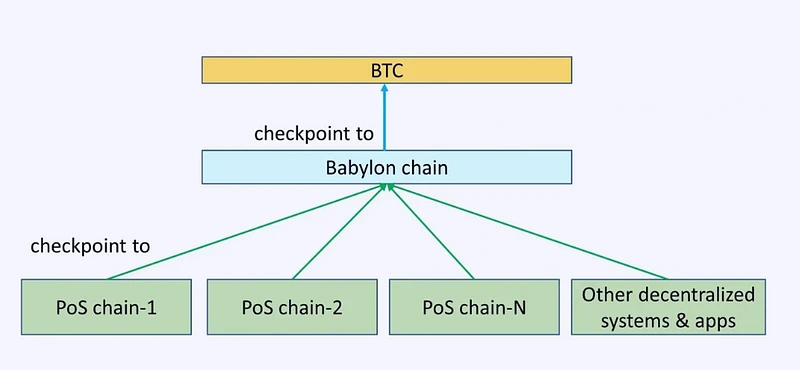

La arquitectura de tres niveles de Babilonia

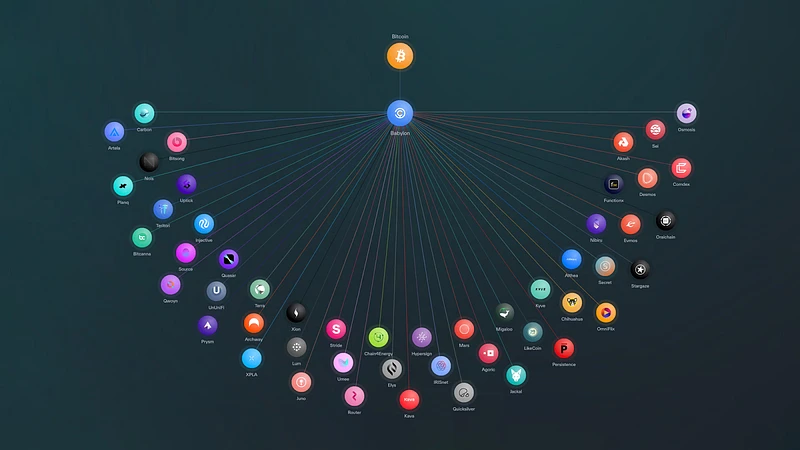

Como se muestra en la figura anterior, la arquitectura general de Babylon se puede dividir en tres capas: Bitcoin (como servidor de marca de tiempo), Babylon (una Zona Cosmos) como capa intermedia y la capa de demanda de la cadena PoS. Babylon llama a las dos últimas el Plano de Control (Babylon en sí) y el Plano de Datos (plano de demanda de datos, es decir, varias cadenas de consumidores PoS).

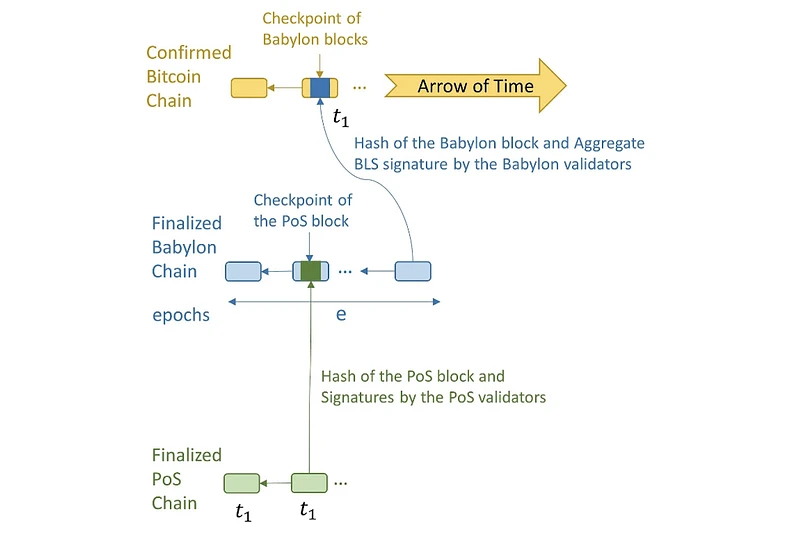

Después de comprender la implementación básica del protocolo de falta de confianza, veamos cómo Babylon utiliza la zona Cosmos para conectar los dos extremos. Según la explicación detallada de Babylon de Stanford Tse Labs [1], Babylon puede recibir flujos de puntos de control de múltiples cadenas PoS y fusionar estos puntos de control y publicarlos en Bitcoin. Al utilizar la firma agregada de los validadores de Babylon, se puede minimizar el tamaño de los puntos de control y se puede controlar la frecuencia de estos puntos de control al permitir que los validadores de Babylon cambien solo una vez por Epoch.

Los validadores de cada cadena PoS descargan el bloque Babylon y observan si sus puntos de control PoS están incluidos en el bloque Babylon controlado por Bitcoin. Esto permite a la cadena PoS detectar discrepancias, por ejemplo, si un validador de Babylon crea un bloque no disponible controlado por Bitcoin y miente sobre los puntos de control PoS incluidos en el bloque no disponible. Los principales componentes que conforman el protocolo son los siguientes:

-

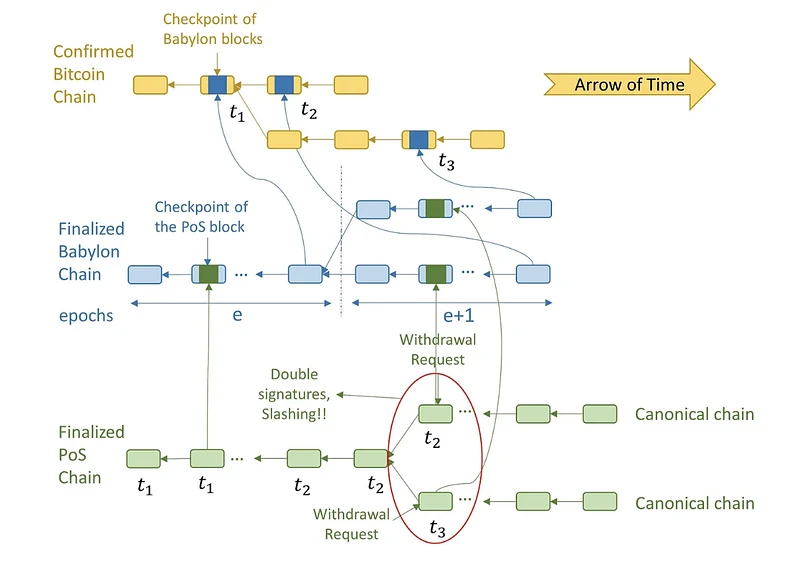

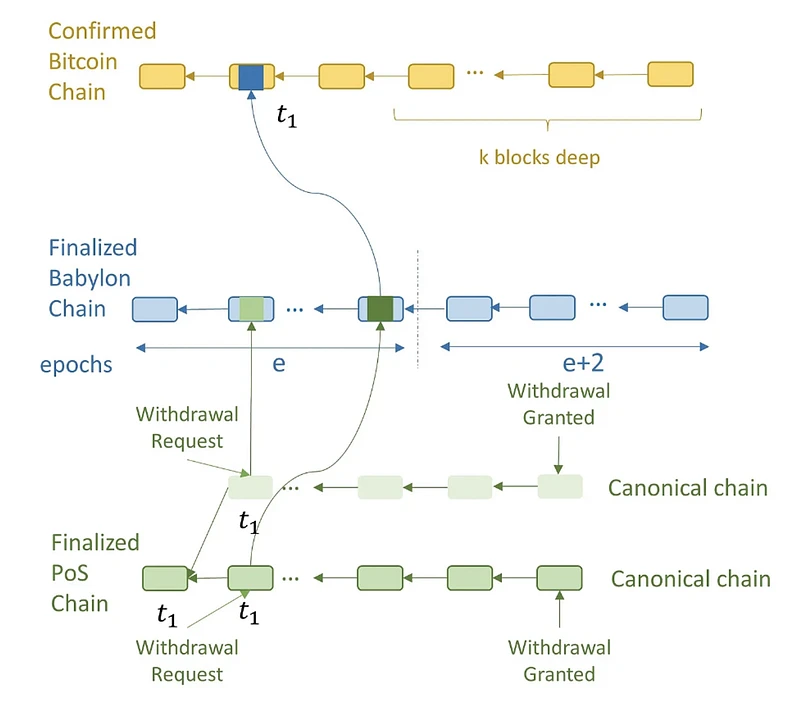

Puntos de control: Bitcoin solo tiene puntos de control en el último bloque de Babylon Epoch. Un punto de control consiste en el hash del bloque junto con una única firma BLS agregada correspondiente a las firmas del conjunto de validadores 2/3 que firmó el bloque para su finalización. Los puntos de control de Babylon también contienen el número de Epoch. A los bloques PoS se les puede asignar la marca de tiempo de un bloque de Bitcoin a través de un punto de control de Babylon. Por ejemplo, los dos primeros bloques PoS tuvieron puntos de control de un bloque de Babylon, que a su vez tuvieron puntos de control de un bloque de Bitcoin con una marca de tiempo de t_ 3. Por lo tanto, a estos bloques PoS se les asignó una marca de tiempo de Bitcoin de t_ 3.

-

Cadena PoS canónica: cuando se produce una bifurcación en la cadena PoS, la cadena con la marca de tiempo anterior se considera la cadena PoS canónica. Si dos bifurcaciones tienen la misma marca de tiempo, el empate se deshace a favor del bloque PoS con el punto de control anterior en Babylon.

-

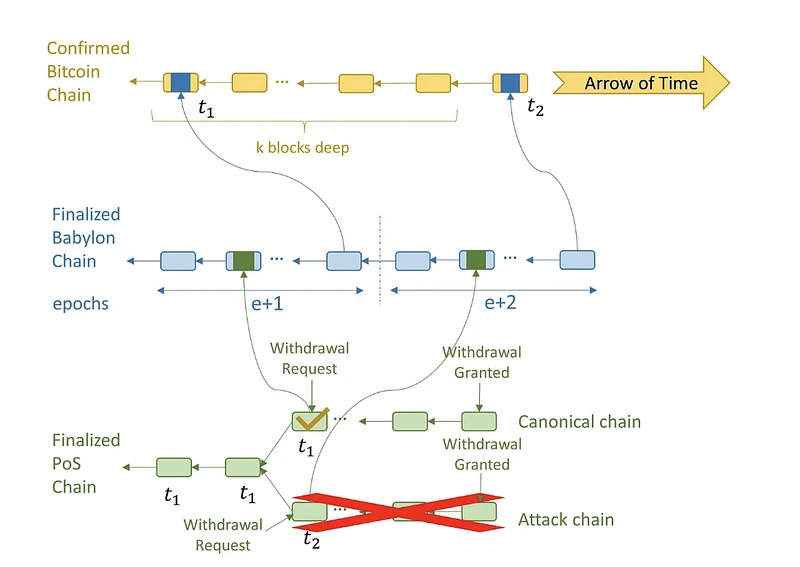

Reglas de retiro: Para retirar, un validador envía una solicitud de retiro a la cadena PoS. El bloque PoS que contiene la solicitud de retiro es verificado por Babylon y luego por Bitcoin, y se le asigna una marca de tiempo t_ 1. Una vez que el bloque de Bitcoin con la marca de tiempo t_ 1 alcanza la profundidad k, se concede el retiro en la cadena PoS. En este punto, si un validador que ha retirado participación realiza un ataque de largo alcance, a los bloques en la cadena de ataque solo se les puede asignar una marca de tiempo de Bitcoin posterior a t_ 1. Esto se debe a que una vez que un bloque de Bitcoin con la marca de tiempo t_ 1 alcanza la profundidad k, no se puede revertir. Luego, observando el orden de estos puntos de control en Bitcoin, el cliente PoS puede distinguir entre la cadena canónica y la cadena de ataque, y luego ignorar la cadena de ataque.

-

Reglas de corte: los validadores con bloques PoS conflictivos con doble firma pueden ser cortados si no retiran su participación cuando se detecta el ataque. Los validadores PoS maliciosos saben que si esperan hasta que se aprueben las solicitudes de retiro antes de realizar un ataque de seguridad de largo alcance, no podrán confundir a los clientes, que pueden mirar Bitcoin para identificar la cadena canónica. Por lo tanto, pueden bifurcar la cadena PoS al asignar marcas de tiempo de Bitcoin a los bloques en la cadena PoS canónica. Estos validadores PoS trabajan con validadores Babylon maliciosos y mineros de Bitcoin para bifurcar Babylon y Bitcoin y reemplazar el bloque de Bitcoin con la marca de tiempo t_2 con otro bloque con la marca de tiempo t_3. Esto cambia la cadena PoS canónica de la cadena superior a la cadena inferior a los ojos de los clientes PoS posteriores. Si bien este es un ataque de seguridad exitoso, da como resultado que la participación de los validadores PoS maliciosos sea cortada porque tienen bloques conflictivos con doble firma pero aún no han retirado su participación apostada.

-

Regla de detención para puntos de control PoS no disponibles: los validadores PoS deben pausar su cadena PoS cuando observan un punto de control PoS no disponible en Babylon. Aquí, un punto de control PoS no disponible es un hash firmado por 2/3 de los validadores PoS que se supone que corresponde a un bloque PoS no observable. Si el validador PoS no detiene la cadena PoS cuando observa un punto de control no disponible, entonces un atacante puede revelar la cadena de ataque no disponible anteriormente y cambiar la cadena canónica en la vista de clientes posteriores. Esto se debe a que los puntos de control de la cadena de sombra revelados más tarde aparecen antes en Babylon. La regla de detención anterior revela por qué requerimos que los hashes de bloques PoS enviados como puntos de control estén firmados por el conjunto de validadores PoS. Si estos puntos de control no están firmados, entonces cualquier atacante puede enviar un hash arbitrario y afirmar que es el hash de un punto de control de bloque PoS no disponible en Babylon. El validador PoS tendrá que pausar el punto de control. Tenga en cuenta que crear una cadena PoS no disponible es difícil: requiere corromper al menos 2/3 de los validadores PoS para que completen el bloque PoS con una firma pero no proporcionen datos a los validadores honestos. Sin embargo, en el ataque planteado anteriormente, el adversario malicioso detuvo la cadena PoS sin atacar a ninguno de los validadores. Para evitar este tipo de ataques, requerimos que los puntos de control PoS sean verificados por 2/3 de los validadores PoS. Por lo tanto, Babylon solo tendrá puntos de control PoS no disponibles si 2/3 de los validadores PoS están efectivamente controlados por el atacante. Debido al costo de corromper los validadores PoS, este ataque es extremadamente improbable y no afectará a otras cadenas PoS ni a Babylon en sí.

-

Regla de detención para puntos de control de Babylon no disponibles: los validadores de PoS y Babylon deben detener la cadena de bloques al observar un punto de control de Babylon no disponible en Bitcoin. Aquí, un punto de control de Babylon no disponible es un hash con las firmas BLS agregadas de 2/3 de los validadores de Babylon, que supuestamente corresponde a un bloque de Babylon que no se puede observar. Si los validadores de Babylon no detienen la cadena de bloques de Babylon, entonces un atacante puede revelar una cadena de Babylon no disponible anteriormente, cambiando así la cadena de Babylon canónica a la vista de los clientes que se retrasan. De manera similar, si los validadores de PoS no detienen la cadena de PoS, entonces un atacante puede revelar una cadena de ataque de PoS no disponible anteriormente, así como una cadena de Babylon no disponible anteriormente, cambiando así la cadena de PoS canónica a la vista de los clientes que se retrasan. Esto se debe a que la cadena de Babylon oscura revelada posteriormente tiene una marca de tiempo anterior en Bitcoin y contiene los puntos de control de la cadena de ataque de PoS revelada posteriormente. Al igual que la regla de detención para los puntos de control PoS no disponibles, la regla anterior revela por qué requerimos que los hashes de bloque de Babylon enviados como puntos de control deben estar acompañados por una firma BLS agregada que pruebe las firmas de 2/3 de los validadores de Babylon. Si los puntos de control de Babylon no estuvieran firmados, entonces un adversario arbitrario podría enviar un hash arbitrario y afirmar que es el hash de un punto de control de bloque de Babylon no disponible en Bitcoin. ¡Los validadores PoS y los validadores de Babylon tendrían que esperar un punto de control que no tuviera ninguna cadena Babylon o PoS no disponible en su preimagen! Crear una cadena Babylon no disponible requiere comprometer al menos 2/3 de los validadores de Babylon. Sin embargo, en el ataque hipotético anterior, el atacante detuvo todas las cadenas en el sistema sin comprometer ni siquiera un solo validador Babylon o PoS. Para prevenir tales ataques, requerimos que los puntos de control de Babylon estén atestiguados por firmas agregadas; por lo tanto, solo puede haber puntos de control de Babylon no disponibles si 2/3 de los validadores están realmente comprometidos. Este ataque a la disponibilidad de datos es extremadamente improbable debido al costo que implica comprometer los validadores de Babylon. Pero en casos extremos, afectaría a todas las cadenas de PoS y las obligaría a detenerse.

Capa propia en BTC

Aunque Babylon es igual a Eigenlayer en cuanto a su propósito, no es en absoluto una simple bifurcación de Eigenlayer. En la situación actual, en la que la DA de la cadena principal de BTC no se puede utilizar de forma nativa, la existencia de Babylon es muy significativa. Además de aportar seguridad a la cadena de PoS externa, el protocolo también es especialmente importante para la activación del ecosistema de BTC.

Ejemplo

Existen muchos casos de uso posibles en Babylon. A continuación, se muestran algunos que se han implementado o que tienen potencial para implementarse en el futuro:

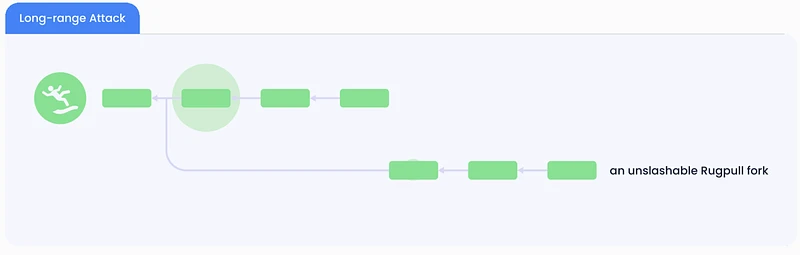

1. Acortar el ciclo de staking y mejorar la seguridad: las cadenas PoS suelen requerir un consenso social (consenso entre la comunidad, los operadores de nodos y los validadores) para evitar ataques de largo alcance, que son ataques que alteran los registros de transacciones o controlan la cadena reescribiendo el historial de la cadena de bloques. Este ataque es particularmente grave en el sistema PoS porque, a diferencia de PoW, los validadores que participan en el consenso en el sistema PoS no necesitan consumir muchos recursos informáticos, y los atacantes pueden reescribir el historial controlando las claves de los primeros participantes. Por lo tanto, para garantizar la estabilidad y la seguridad del consenso de la red blockchain, es básicamente necesario un largo ciclo de staking. Por ejemplo, el ciclo de destaking de Cosmos dura 21 días. Sin embargo, a través de Babylon, los eventos históricos de la cadena PoS se pueden agregar al servidor de marca de tiempo de BTC, utilizando así BTC como una fuente de confianza para reemplazar el consenso social, de modo que el tiempo de destaking se puede acortar a solo 1 día (es decir, después de que BTC ejecute unos 100 bloques). Y la cadena PoS puede tener la doble protección del staking de tokens nativos y el staking de BTC en este momento;

2. Interoperabilidad entre cadenas: a través del protocolo IBC, Babylon puede recibir datos de puntos de control de múltiples cadenas PoS y lograr interoperabilidad entre cadenas. Esta interoperabilidad permite una comunicación fluida y el intercambio de datos entre diferentes cadenas de bloques, lo que mejora la eficiencia y la funcionalidad generales del ecosistema de cadenas de bloques;

3. Integrar el ecosistema BTC: la mayoría de los proyectos en el ecosistema BTC actual no tienen una seguridad lo suficientemente fuerte. Ya sea Layer 2, LRT o DeFi, la mayoría de ellos aún dependen de suposiciones de confianza de terceros. Y hay una gran cantidad de BTC almacenados en las direcciones de estos protocolos. En el futuro, pueden colisionar con Babylon para llegar a algunas buenas soluciones de emparejamiento, retroalimentarse entre sí y finalmente formar un ecosistema fuerte como Eigenlayer en Ethereum;

4. Gestión de activos entre cadenas: el protocolo Babylon se puede utilizar para gestionar de forma segura los activos entre cadenas. Al añadir marcas de tiempo a las transacciones entre cadenas, se garantiza la seguridad y la transparencia de los activos cuando se transfieren entre diferentes cadenas de bloques. Este mecanismo ayuda a prevenir el doble gasto y otros ataques entre cadenas.

Torre de Babel

La historia de la Torre de Babel proviene de Génesis 11:1-9 en la Biblia. Es una historia clásica sobre humanos que intentan construir una torre hacia el cielo, pero que son detenidos por Dios. Su significado simboliza la unidad de la humanidad y los objetivos comunes. También es el significado subyacente del protocolo Babylon, que tiene como objetivo construir una Torre de Babel para muchas cadenas PoS y unirlas entre sí. Desde un punto de vista narrativo, parece no ser menos impresionante que Eigenlayer, el defensor de Ethereum, pero ¿cuál es la situación real?

Hasta ahora, la red de pruebas de Babylon ha proporcionado seguridad para 50 zonas Cosmos a través del protocolo IBC. Además de Cosmos, Babylon también ha llegado a la cooperación con algunos protocolos LSD (liquidity promise), protocolos de interoperabilidad de cadena completa y protocolos ecológicos de Bitcoin para la integración. Por otro lado, en términos de promesas, en comparación con la capacidad de Eigenlayers para reutilizar promesas y LSD dentro del ecosistema Ethereum, Babylon actualmente sigue siendo ligeramente inferior. Pero a largo plazo, el BTC que duerme en muchas billeteras y protocolos no se ha despertado por completo, por lo que esto es solo la punta del iceberg de $1.3 billones. La Babylon actual aún necesita formar un complemento positivo para todo el ecosistema BTC.

Hasta ahora, la red de pruebas de Babylon ha proporcionado seguridad para 50 zonas Cosmos a través del protocolo IBC. Además de Cosmos, Babylon también ha llegado a la cooperación con algunos protocolos LSD (liquidity promise), protocolos de interoperabilidad de cadena completa y protocolos ecológicos de Bitcoin para la integración. Por otro lado, en términos de promesas, en comparación con la capacidad de Eigenlayers para reutilizar promesas y LSD dentro del ecosistema Ethereum, Babylon actualmente sigue siendo ligeramente inferior. Pero a largo plazo, el BTC que duerme en muchas billeteras y protocolos no se ha despertado por completo, por lo que esto es solo la punta del iceberg de $1.3 billones. La Babylon actual aún necesita formar un complemento positivo para todo el ecosistema BTC.

La única solución a los muñecos Ponzi

Como se mencionó en el prefacio, Eigenlayer y Babylon están ganando impulso gradualmente. A juzgar por la tendencia actual, los dos bloquearán una gran cantidad de activos básicos de blockchain en el futuro. Incluso si la seguridad de los dos protocolos en sí no es un problema, ¿múltiples muñecas anidadas harán que todo el ecosistema de staking entre en una espiral de muerte y provoquen un declive que no sea menor que el nivel de la subida de la tasa de interés de los Estados Unidos? La actual trayectoria de staking ha experimentado de hecho un largo período de prosperidad irracional después de que Ethereum cambiara a PoS y saliera Eigenlayer. Para obtener un TVL más alto, las partes del proyecto a menudo lanzan una gran cantidad de expectativas de airdrop y beneficios superpuestos de muñecas anidadas para atraer a los usuarios. Un ETH puede incluso anidar muñecas 5 o 6 veces desde el staking nativo hasta LSD y luego a LRT. Naturalmente, esto causará muchos problemas de riesgo con el apilamiento de muñecas anidadas. Mientras uno de los protocolos tenga problemas, afectará directamente a todos los protocolos que participan en las muñecas anidadas (especialmente los protocolos de staking al final de la estructura de muñecas anidadas). Hay una gran cantidad de soluciones centralizadas en el ecosistema BTC. Si copia la calabaza y copia el conjunto, el riesgo solo será mayor. Pero una cosa que debe quedar clara es que Eigenlayer y Babylon están guiando el volante de promesas hacia un valor práctico real. En esencia, están creando una oferta y una demanda reales para compensar este riesgo. Por lo tanto, aunque la existencia del protocolo de seguridad compartida ha contribuido indirecta o directamente al agravamiento de las malas prácticas, es la única solución para que las muñecas de promesas escapen de las ganancias de Ponzi. La pregunta más importante ahora es si la lógica comercial del protocolo de seguridad compartida es verdadera.

La oferta y la demanda reales son la clave

En la Web3, ya sea una cadena pública o un protocolo, su lógica subyacente se basa a menudo en emparejar compradores y vendedores con determinadas necesidades. Aquellos que se emparejen adecuadamente pueden ganar el mundo, y la propia cadena de bloques solo hace que este emparejamiento sea justo, real y creíble. En teoría, el protocolo de seguridad compartida puede formar un buen complemento a la próspera promesa actual y la ecología modular. Pero piense detenidamente, ¿esta oferta superará con creces la demanda? En primer lugar, hay bastantes proyectos y cadenas principales que pueden proporcionar seguridad modular en el lado de la oferta. Por otro lado, la antigua cadena PoS puede no necesitar o no alquilar dicha seguridad por cara. Y si la nueva cadena PoS puede pagar el interés generado por la enorme cantidad de BTC y ETH, la lógica empresarial de Eigenlayer y Babylon debe formar un bucle cerrado, al menos los ingresos deben equilibrarse con el interés generado por los tokens prometidos en el protocolo. Incluso si se puede lograr este equilibrio, incluso si los ingresos superan con creces el gasto en intereses, en este caso habrá una succión de sangre del nuevo PoS y protocolo. Por lo tanto, la máxima prioridad será cómo equilibrar el modelo económico, no caer en la burbuja de las expectativas de lanzamiento aéreo e impulsar tanto la oferta como la demanda de una manera más saludable.

referencias

1. 10.000 palabras explicando cómo Babylon permite que el ecosistema Cosmos se beneficie de la seguridad de Bitcoin: https://www.chaincatcher.com/article/2079486

2. Comprensión profunda de Eigenlayer: ¿Dejará Ethereum romper la situación de Matryoshka? https://haotiancryptoinsight.substack.com/p/eigenlayer?utm_source=publication-search

3. Diálogo con Fisher Yu, cofundador de Babylon: ¿Cómo desbloquear la liquidez de 21 millones de BTC a través del staking?: https://www.chaincatcher.com/article/2120653

4. Deuda triangular o inflación moderada: una perspectiva alternativa sobre la renovación de la deuda: https://mp.weixin.qq.com/s/dMc_WzndAZXRjnEgD2hcew

5. Un vistazo a lo que he estado viendo en el mundo de las criptomonedas últimamente: https://theknower.substack.com/p/a-look-at-what-ive-been-seeing-in

Este artículo proviene de Internet: Babylon: ¿Cómo desbloquear el valor de seguridad de Bitcoin?

Titulares Caixin: Los inversores de China continental actualmente no pueden participar en la negociación de ETF spot de activos virtuales de Hong Kong El primer lote de seis ETF spot de activos virtuales emitidos por Bosera International, China Asset Management (Hong Kong) y Harvest Global ha sido aprobado oficialmente por la Comisión Reguladora de Valores de Hong Kong, con el objetivo de cotizar el 30 de abril de 2024. Aunque los ETF relevantes fueron emitidos por primera vez por empresas de Hong Kong con fondos públicos chinos, cabe señalar que los inversores de China continental actualmente no pueden participar en la compra y venta. Según la lista de productos en el sitio web de la Comisión de Valores y Futuros de Hong Kong, estos seis ETF spot de activos virtuales fueron aprobados oficialmente el 23 de abril de 2024. Los productos relevantes son: Harvest Bitcoin Spot ETF…