Modulare Blockchain: Das letzte Teil des Web3-Puzzles

I. Einleitung

Modular blockchain is an innovative blockchain design paradigm that aims to improve the efficiency and scalability of the system through specialization and division of labor. Before the advent of modular blockchain, a single (Monolithic) chain needed to handle all tasks, including the execution layer, data availability layer, consensus layer, and settlement layer. Die modulare Blockchain löst diese Probleme, indem sie diese Aufgaben als frei kombinierbare Module behandelt, die sich jeweils auf eine bestimmte Funktion konzentrieren.

Ausführungsschicht : verantwortlich für die Verarbeitung und Überprüfung aller Transaktionen und die Verwaltung von Blockchain-Statusänderungen.

Konsensebene : Eine Einigung über die Reihenfolge der Transaktionen erzielen.

Siedlungsschicht : wird verwendet, um Transaktionen abzuschließen, Beweise zu überprüfen und Brücken zwischen verschiedenen Ausführungsebenen zu bauen.

Datenverfügbarkeitsschicht : Verantwortlich dafür, dass den Teilnehmern im Netzwerk alle notwendigen Daten zur Überprüfung zur Verfügung stehen.

The trend of modular blockchain is not only a technological change, but also an important strategy to promote the entire blockchain ecosystem to meet future challenges. GeekCartel will analyze the concept of modular blockchain and related projects, aiming to provide a comprehensive and practical interpretation of modular blockchain knowledge to help readers better understand modular blockchain and look forward to future development trends. Note: The content of this article does not constitute investment advice.

2. Celestia, der Pionier der modularen Blockchain

Im Jahr 2018 veröffentlichten Mustafa Albasan und Vitalik Buterin einen bahnbrechenden Artikel, der neue Ideen zur Lösung des Skalierbarkeitsproblems der Blockchain lieferte. Stichproben zur Datenverfügbarkeit und Betrugsnachweise führte eine Methode ein, mit der die Blockchain den Speicherplatz automatisch erweitern kann, wenn die Anzahl der Netzwerkknoten zunimmt. Im Jahr 2019 recherchierte Mustafa Albasan weiter und schrieb Faules Hauptbuch und schlägt ein Konzept für ein Blockchain-System vor, das sich nur mit der Datenverfügbarkeit befasst.

Basierend auf diesen Konzepten, Celestia wurde als erstes Datenverfügbarkeitsnetzwerk (DA) mit modularer Struktur geboren. Es basiert auf CometBFT Und Cosmos SDK und ist eine Proof-of-Stake (PoS)-Blockchain, die die Skalierbarkeit effektiv verbessert und gleichzeitig die Dezentralisierung beibehält.

Die DA-Schicht ist für die Sicherheit jeder Blockchain von entscheidender Bedeutung, da sie gewährleistet, dass jeder das Transaktionsbuch einsehen und überprüfen kann. Wenn ein Blockproduzent einen Block vorschlägt, ohne dass alle Daten verfügbar sind, kann der Block zwar endgültig sein, aber ungültige Transaktionen enthalten. Selbst wenn der Block gültig ist, wirken sich Blockdaten, die nicht vollständig verifiziert werden können, negativ auf die Benutzer und die Funktion des Netzwerks aus.

Celestia implementiert zwei Schlüsselfunktionen, Stichprobennahme zur Datenverfügbarkeit (DAS) und Namespace-Merkle-Baum (NMT). DAS ermöglicht es Light Nodes, die Datenverfügbarkeit zu überprüfen, ohne den gesamten Block herunterladen zu müssen. NMTs ermöglichen die Aufteilung von Blockdaten in separate Namespaces für verschiedene Anwendungen, was bedeutet, dass Anwendungen nur die für sie relevanten Daten herunterladen und verarbeiten müssen, was den Datenverarbeitungsaufwand erheblich reduziert. Wichtig ist, dass DAS Celestia die Skalierung mit der steigenden Anzahl von Benutzern (Light Nodes) ermöglicht, ohne die Sicherheit der Endbenutzer zu beeinträchtigen.

Modulare Blockchains ermöglichen den Aufbau neuer Ketten auf beispiellose Weise. Verschiedene Arten modularer Blockchains können für unterschiedliche Zwecke und auf unterschiedliche architektonische Weise zusammenarbeiten. Celestia hat offiziell mehrere Ideen und Beispiele für modulare Architektur Design, das uns die Flexibilität und Zusammensetzbarkeit modularer Blockchains zeigt:

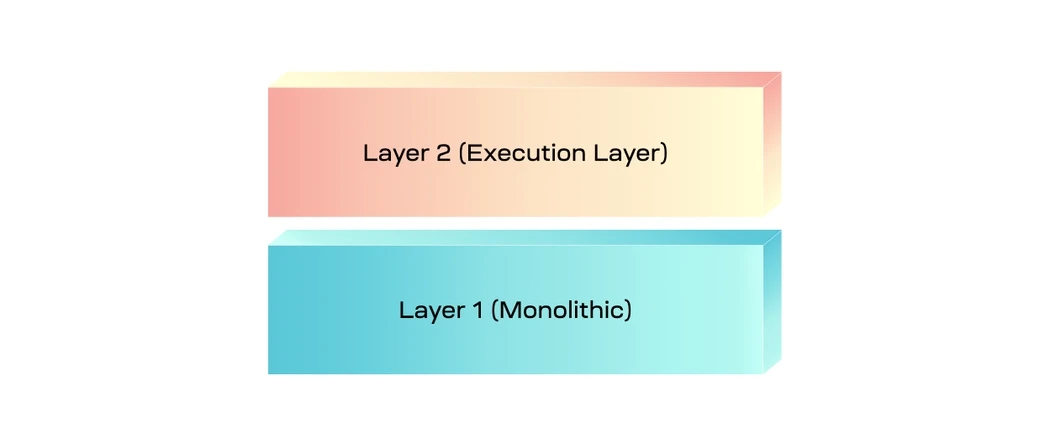

Abbildung 1 Layer 1- und Layer 2-Architektur

Schicht 1 und Schicht 2 : Celestia nennt es einfache Modularität, die ursprünglich für die Skalierbarkeit von Ethereum als monolithische Schicht 1 entwickelt wurde, wobei sich Schicht 2 auf die Ausführung konzentriert und Schicht 1 andere Schlüsselfunktionen bereitstellt.

-

Celestia unterstützt Ketten, die auf der Arbitrum Orbit , Optimismus-Stapel , Und Polygon-CDK (demnächst verfügbar) Technologie-Stacks, um Celestia als DA-Schicht zu verwenden, und die vorhandene Schicht 2 kann Rollup-Technologie verwenden, um ihre Daten von der Veröffentlichung auf Ethereum auf die Veröffentlichung auf Celestia umzustellen. Verpflichtungen zu Blöcken werden auf Celestia veröffentlicht, was skalierbarer ist als die herkömmliche Methode der Veröffentlichung von Daten auf einer einzelnen Kette.

-

Celestia unterstützt RollApp (eine Kette für Anwendungen), die auf Basis von Dymension Technologiekomponenten als Ausführungsschicht. Ähnlich wie die Konzepte von Schicht 1 und Schicht 2 von Ethereum basiert die Abwicklungsschicht von RollApps auf Dymension Hub (was später erläutert wird), die DA-Schicht verwendet Celestia und die Ketten interagieren über die IBC Protokoll (IBC basiert auf Cosmos SDK, einem Protokoll, das es Blockchains ermöglicht, miteinander zu kommunizieren. Ketten, die IBC verwenden, können jede Art von Daten teilen, solange sie in Bytes kodiert sind).

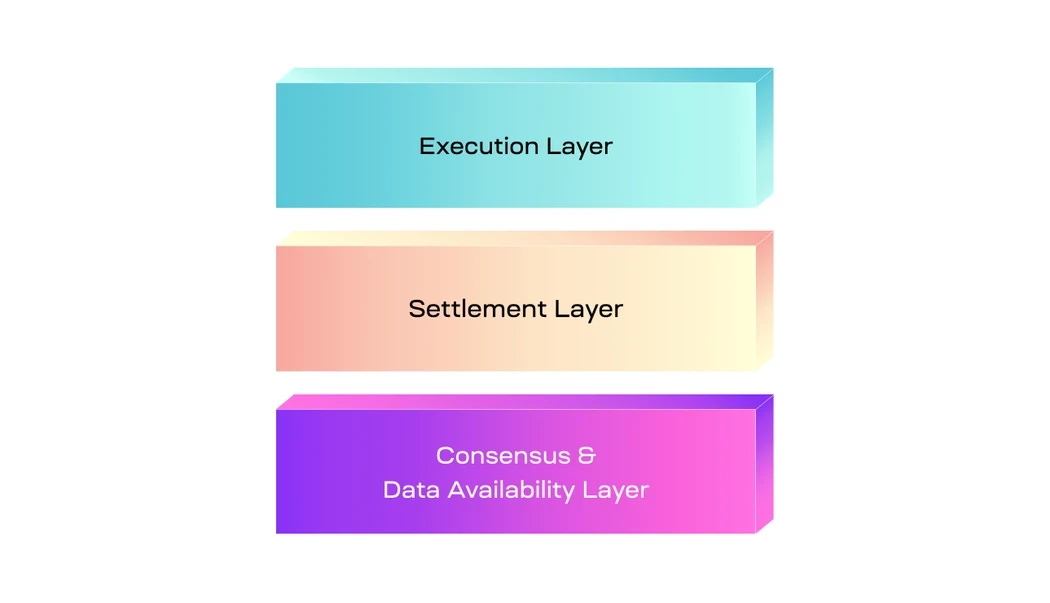

Abbildung 2: Architektur der Ausführungs-, Abwicklungs- und DA-Schicht

Ausführung, Abwicklung und Datenverfügbarkeit: Optimierte modulare Blockchains, wie etwa die Entkopplung der Ausführungs-, Abwicklungs- und Datenverfügbarkeitsebenen zwischen spezialisierten modularen Blockchains.

Abbildung 3: Architektur der Ausführungs- und DA-Schicht

Ausführung und DA: Da der Zweck der Implementierung einer modularen Blockchain darin besteht, flexibel zu sein, ist die Ausführungsschicht nicht darauf beschränkt, ihre Blöcke an die Abwicklungsschicht zu veröffentlichen. Beispielsweise ist es möglich, einen modularen Stapel zu erstellen, der keine Abwicklungsschicht, sondern nur eine Ausführungsschicht über der Konsensschicht und der Datenverfügbarkeitsschicht umfasst.

Unter diesem modularen Stapel wird die Ausführungsebene souverän , das seine Transaktionen in einer anderen Blockchain veröffentlicht, normalerweise zur Bestellung und Datenverfügbarkeit, aber seine eigene Abwicklung übernimmt. Im Kontext des modularen Stacks ist der souveräne Rollup für die Ausführung und Abwicklung verantwortlich, während die DA-Schicht für Konsens und Datenverfügbarkeit zuständig ist.

Der Unterschied zwischen Sovereign Rollup und Smart Contract Rollup ist:

-

Smart Contract Rollup-Transaktionen werden durch die Smart Contracts der Abwicklungsebene verifiziert. Sovereign Rollup-Transaktionen werden durch Sovereign Rollup-Knoten verifiziert.

-

Im Vergleich zum Smart Contract Rollup sind die Knoten des souveränen Rollu autonom. Beim souveränen Rollup werden die Reihenfolge und Gültigkeit der Transaktionen vom eigenen Netzwerk des Rollups verwaltet, ohne dass eine separate Abwicklungsschicht erforderlich ist.

Momentan, Rollkit Und Sovereign SDK Bereitstellung eines Frameworks für die Bereitstellung eines souveränen Rollup-Testnetzes auf Celestia.

3. Entdecken Sie modulare Lösungen im Blockchain-Ökosystem

1. Modularisierung der Ausführungsschicht

Bevor wir die Modularisierung der Ausführungsschicht vorstellen, sollten wir verstehen, was Rollup-Technologie ist.

Derzeit basiert die Modularisierungstechnologie der Ausführungsschicht hauptsächlich auf Rollup, einer Skalierungslösung, die außerhalb der Layer-1-Kette ausgeführt wird. Diese Lösung führt Transaktionen außerhalb der Kette aus, was bedeutet, dass sie weniger Blockplatz beansprucht und auch eine der wichtigsten Skalierungslösungen von Ethereum ist. Nach der Ausführung der Transaktion wird ein Stapel Transaktionsdaten oder ein Ausführungsnachweis an Layer 1 gesendet und dort abgerechnet. Die Rollup-Technologie bietet eine Skalierungslösung für das Layer-1-Netzwerk unter Beibehaltung von Dezentralisierung und Sicherheit.

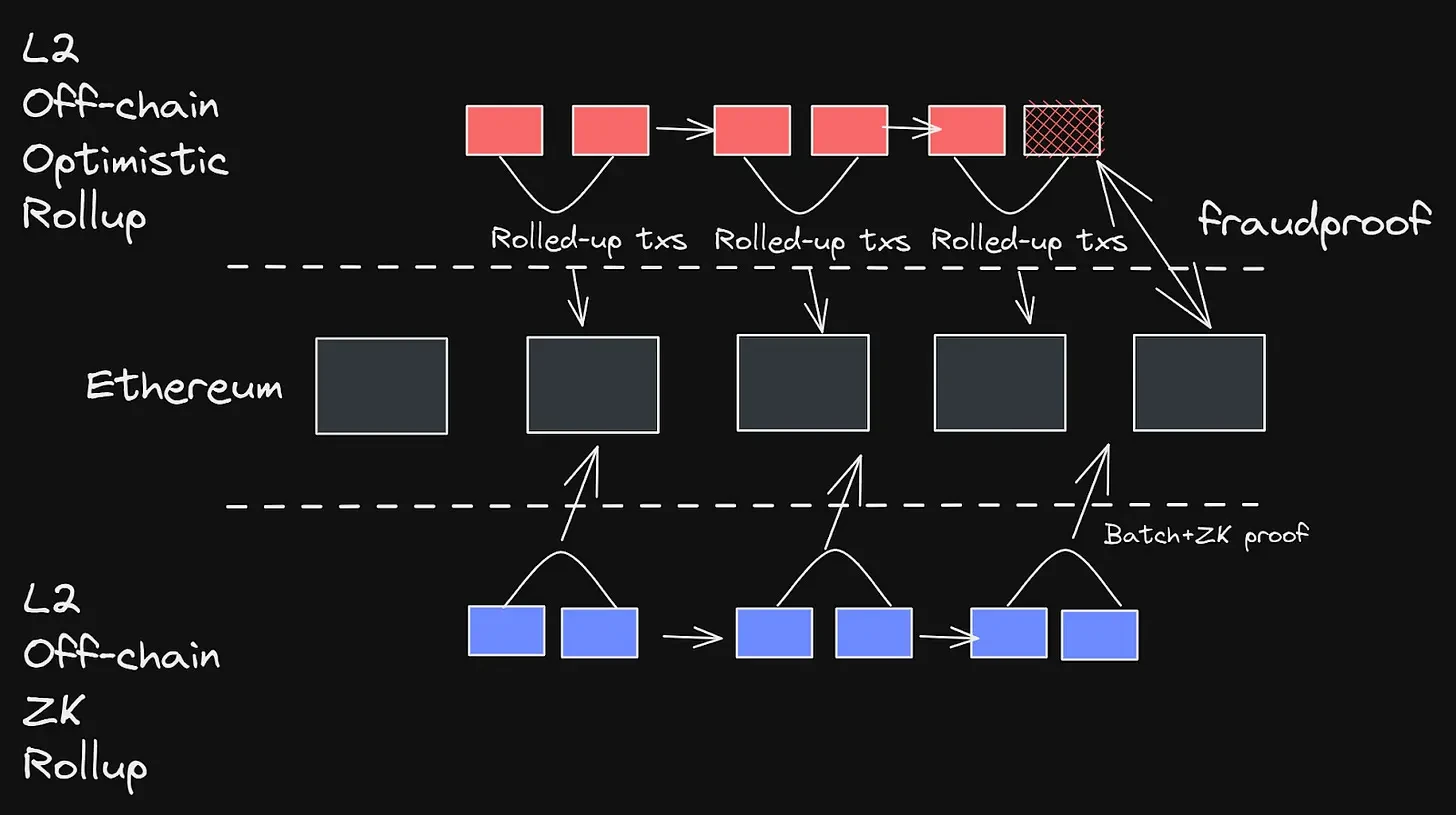

Abbildung 4: Technische Rollup-Architektur

Am Beispiel von Ethereum lässt sich die Leistung und der Datenschutz durch die Rollup-Technologie mithilfe von ZK-Rollup oder Optimistic Rollup weiter verbessern.

-

ZK-Rollup verwendet Zero-Knowledge-Beweise, um die Richtigkeit gebündelter Transaktionen zu überprüfen und so die Sicherheit und Vertraulichkeit von Transaktionen zu gewährleisten.

-

Optimistic Rollup geht zunächst davon aus, dass diese Transaktionen gültig sind, bevor der Transaktionsstatus an die Ethereum-Hauptkette übermittelt wird. Während des Challenge-Zeitraums kann jeder Betrugsnachweise berechnen, um die Transaktionen zu verifizieren.

1.1 Ethereum Layer 2: Aufbau zukünftiger Skalierungslösungen

Ethereum wurde zunächst übernommen Seitenkette Und Scherben Technologie für die Erweiterung, aber die Sidechain opferte etwas Dezentralisierung und Sicherheit, um einen hohen Durchsatz zu erreichen; Layer 2 Rollups haben sich viel schneller entwickelt als erwartet und haben bereits für eine Menge Erweiterung gesorgt und werden danach noch mehr bieten Proto-Danksharding ist implementiert. Das bedeutet, dass Shard Chains nicht mehr benötigt werden und aus der Roadmap von Ethereum entfernt wurden.

Ethereum vergibt die Ausführungsebene auf Basis der Rollup-Technologie an Layer 2, um die Belastung der Hauptkette zu verringern. EVM bietet eine standardisierte und sichere Ausführungsumgebung für Smart Contracts, die auf der Rollup-Ebene ausgeführt werden. Einige Rollup-Lösungen sind im Hinblick auf die Kompatibilität mit EVM konzipiert, so dass Smart Contracts, die auf der Rollup-Ebene ausgeführt werden, weiterhin die Features und Funktionen von EVM nutzen können, wie zum Beispiel OP-Mainnet , Arbitrum Eins , Und Polygon zkEVM .

Abbildung 5: Ethereums Layer-2-Skalierungslösungen

Diese Layer 2s führen Smart Contracts aus und verarbeiten Transaktionen, sind aber dennoch auf Ethereum angewiesen, um:

Abwicklung: Alle Rollup-Transaktionen werden im Ethereum-Mainnet abgeschlossen. Benutzer von Optimistische Rollups müssen warten, bis die Einspruchsfrist abgelaufen ist oder bis die Transaktion nach Betrugsschutzberechnungen als gültig erachtet wird. Benutzer von ZK-Rollups muss warten, bis die Gültigkeit nachgewiesen ist.

Konsens und Datenverfügbarkeit: Rollups veröffentlichen Transaktionsdaten in Form von CallData im Ethereum-Mainnet, sodass jeder Rollup-Transaktionen ausführen und ihren Status bei Bedarf rekonstruieren kann. Optimistische Rollups erfordern viel Blockspeicher und eine 7-tägige Einspruchsfrist, bevor sie auf der Ethereum-Mainchain bestätigt werden. ZK-Rollups bieten sofortige Endgültigkeit und speichern Daten, die 30 Tage lang zur Überprüfung verfügbar sind, erfordern jedoch viel Rechenleistung, um Beweise zu erstellen.

1.2 B² Network: Pionierarbeit für Bitcoin ZK- Aufrollen

B² Netzwerk ist das erste ZK-Rollup auf Bitcoin, das die Transaktionsgeschwindigkeit erhöht, ohne die Sicherheit zu beeinträchtigen. Mithilfe der Rollup-Technologie bietet B² Network eine Plattform, die Turing-vollständige Smart Contracts für Off-Chain-Transaktionen ausführen kann und so die Transaktionseffizienz verbessert und die Kosten minimiert.

Abbildung 6: B² Netzwerkarchitektur

Wie in der Abbildung dargestellt, übernimmt B² Networks ZK-Rollup Layer die zkEVM-Lösung, die für die Ausführung von Benutzertransaktionen innerhalb des Layer-2-Netzwerks und die Ausgabe zugehöriger Nachweise verantwortlich ist.

Im Gegensatz zu anderen Rollups, B² Network ZK-Rollup besteht aus mehreren Komponenten, darunter Kontoabstraktion Modul, RPC-Dienst, Mempool, Sequenzer, zkEVM, Aggregatoren, Synchronisierer und Prover. Das Kontoabstraktionsmodul implementiert eine native Kontoabstraktion, die es Benutzern ermöglicht, flexibler höhere Sicherheit und ein besseres Benutzererlebnis in ihre Konten zu programmieren. zkEVM ist mit EVM kompatibel und kann Entwicklern auch dabei helfen, DApps von anderen EVM-kompatiblen Ketten in das B²-Netzwerk zu migrieren.

Synchronisierer Stellen Sie sicher, dass Informationen vom B²-Knoten mit der Rollup-Ebene synchronisiert werden, einschließlich Details wie Sequenzinformationen, Bitcoin-Transaktionsdaten usw. Der B²-Knoten fungiert als Off-Chain-Validator und ist der Ausführende mehrerer einzigartiger Funktionen im B²-Netzwerk. Der Bitcoin Committer Modul im B²-Knoten erstellt eine Datenstruktur zur Aufzeichnung der B²-Rollup-Daten und generiert ein Tapscript, das als B²-Inschrift bezeichnet wird. Der Bitcoin Committer sendet dann einen UTXO von einem Satoshi an einen Pfahlwurzel Adresse mit der Aufschrift $B^{ 2 }$ und die Rollup-Daten werden in Bitcoin geschrieben.

Darüber hinaus stellt Bitcoin Committer eine zeitgesperrte Herausforderung, die es dem Herausforderer ermöglicht, die durch den zk-Beweis bestätigte Verpflichtung in Frage zu stellen. Wenn es während der Zeitsperre keinen Herausforderer gibt oder die Herausforderung fehlschlägt, wird das Rollup endgültig auf Bitcoin bestätigt; wenn die Herausforderung erfolgreich ist, wird das Rollup zurückgesetzt.

Ob Ethereum oder Bitcoin, Layer 1 ist im Wesentlichen eine einzelne Kette, die erweiterte Daten von Layer 2 empfängt. In den meisten Fällen hängt die Kapazität von Layer 2 auch von der Kapazität von Layer 1 ab. Daher ist die Implementierung des Layer 1- und Layer 2-Stacks für die Skalierbarkeit nicht ideal. Wenn Layer 1 seine Durchsatzgrenze erreicht, ist auch Layer 2 betroffen, was zu höheren Transaktionsgebühren und längeren Bestätigungszeiten führen kann und die Effizienz des gesamten Systems und das Benutzererlebnis beeinträchtigt.

2. Modularisierung der DA-Schicht

Zusätzlich zur bevorzugten DA-Lösung von Celestia durch Layer 2s sind nach und nach weitere innovative Lösungen mit Schwerpunkt auf DA aufgetaucht, die eine Schlüsselrolle im gesamten Blockchain-Ökosystem spielen.

2.1 EigenDA: Stärkung der Rollup-Technologie

EigenDA ist ein sicherer, hochleistungsfähiger und dezentraler DA-Dienst, inspiriert von Danksharding . Rollup kann Daten an EigenDA veröffentlichen, um niedrigere Transaktionskosten, einen höheren Transaktionsdurchsatz und eine sichere Zusammensetzbarkeit im gesamten EigenLayer-Ökosystem zu erzielen.

Beim Aufbau eines dezentralen temporären Datenspeichers auf Ethereum Rollup kann die Datenspeicherung direkt von EigenDA-Betreibern übernommen werden. Betreiber sind für die Verarbeitung, Überprüfung und Speicherung von Daten verantwortlich und EigenDA kann horizontal mit dem Wachstum von Anteilen und Betreibern skaliert werden.

EigenDA kombiniert Rollup-Technologie und überträgt einen Teil der DA zur Off-Chain-Verarbeitung, um Skalierbarkeit zu erreichen. Daher müssen die eigentlichen Transaktionsdaten nicht mehr kopiert und auf jedem Knoten gespeichert werden, was den Bedarf an Bandbreite und Speicher reduziert. Die Kette verarbeitet nur Metadaten und Verantwortlichkeitsmechanismen im Zusammenhang mit der Datenverfügbarkeit (die Verantwortlichkeit ermöglicht die Off-Chain-Speicherung von Daten und deren Integrität und Authentizität kann bei Bedarf überprüft werden).

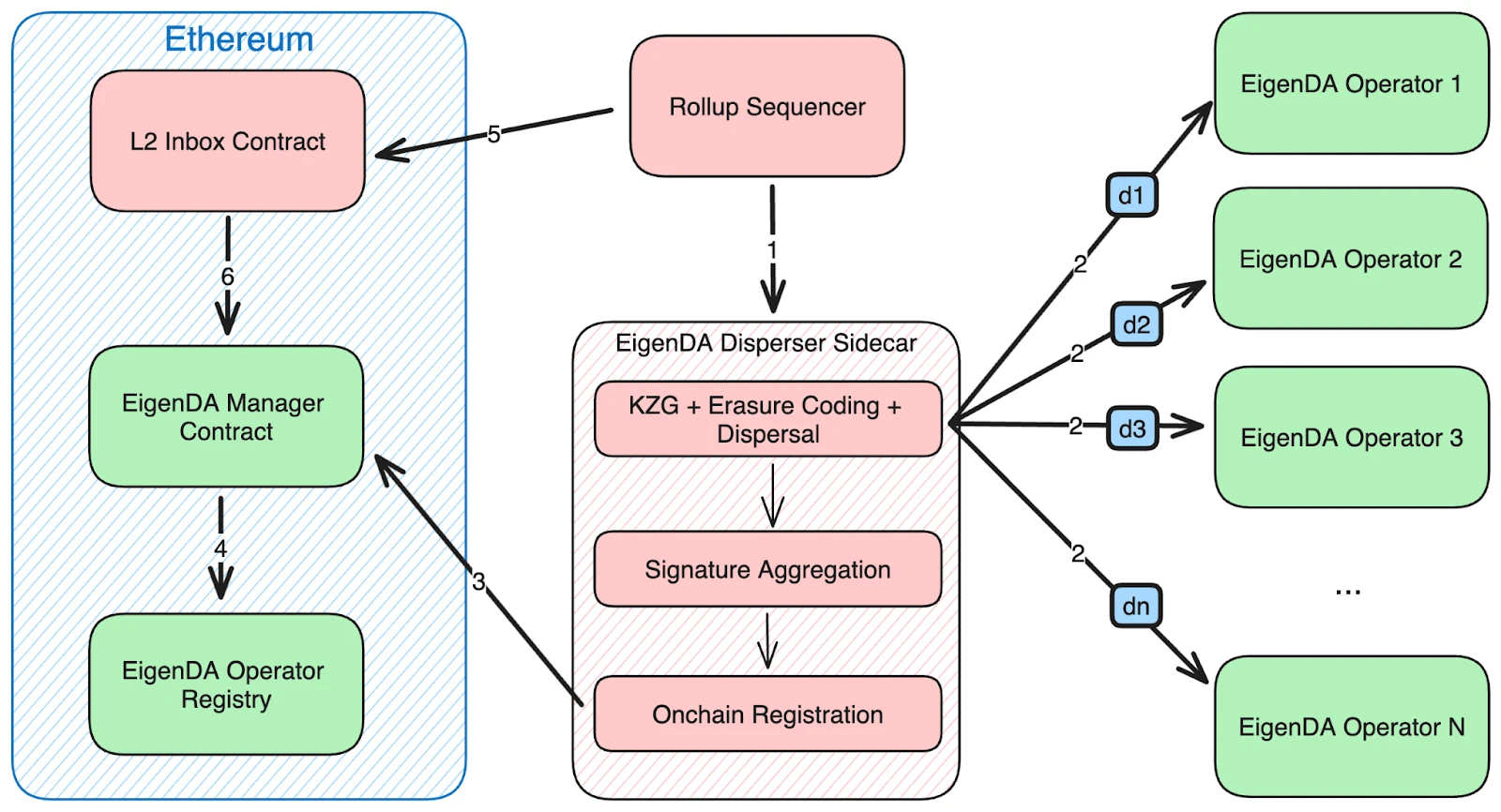

Abbildung 7: Grundlegender Datenfluss von EigenDA

Wie in der Abbildung dargestellt, schreibt Rollup Transaktionsstapel in die DA-Schicht. Im Gegensatz zu Systemen, die Betrugsnachweise verwenden, um bösartige Daten zu erkennen, teilt EigenDA die Daten in Blöcke auf und generiert KZG-Verpflichtungen und Mehrfach-Offenlegungsnachweise. EigenDA erfordert, dass Knoten nur eine kleine Datenmenge herunterladen [O (1/n)], anstatt die gesamte Klecks . Das Betrugsschlichtungsprotokoll von Rollup kann auch überprüfen, ob die Blob-Daten mit der im EigenDA-Nachweis angegebenen KZG-Verpflichtung übereinstimmen. Bei dieser Überprüfung stellt die Layer-2-Kette sicher, dass die Transaktionsdaten der Rollup-Statuswurzel nicht vom Sortierer/Vorschlaggeber manipuliert werden.

2.2 Nubit: Die erste modulare DA-Lösung für Bitcoin

Nubit ist eine skalierbare, Bitcoin-native DA-Schicht. Nubit ist Vorreiter bei der Zukunft von Bitcoin Native und hat sich zum Ziel gesetzt, den Datendurchsatz und die Verfügbarkeit von Diensten zu erhöhen, um den wachsenden Anforderungen des Ökosystems gerecht zu werden. Ihre Vision ist es, die riesige Entwickler-Community in das Bitcoin-Ökosystem einzubinden und ihnen skalierbare, sichere und dezentrale Tools bereitzustellen.

Die Mitglieder des Nubits-Teams sind Professoren und Doktoranden der UCSB (University of California, Santa Barbara) mit herausragendem akademischen Ruf und weltweitem Einfluss. Sie sind nicht nur kompetent in der akademischen Forschung, sondern verfügen auch über umfangreiche Erfahrung in der Implementierung von Blockchain-Engineering. Das Team schrieb ein Papier über modulare Indexer mit Domo (dem Entwickler von Brc 20 ), fügte der Indexerstruktur des Bitcoin-Metaprotokolls das Design der DA-Schicht hinzu und beteiligte sich an der Etablierung und Formulierung von Industriestandards.

Kerninnovationen von Nubits: Konsensmechanismus, vertrauensloses Bridging und Datenverfügbarkeit . Es verwendet innovative Konsensalgorithmen und Lightning-Netzwerke, um die vollständig zensurresistenten Funktionen von Bitcoin zu übernehmen, und nutzt DAS, um die Effizienz zu verbessern:

-

Konsensmechanismus: Nubit erforscht einen effizienten Konsens basierend auf PBFT (Practical Byzantine Fault Tolerance) mit SNARK-Technologie zur Signaturaggregation. Das PBFT-Schema in Kombination mit der zkSNARK-Technologie reduziert die Kommunikationskomplexität der Signaturüberprüfung zwischen Validierern erheblich und überprüft die Richtigkeit von Transaktionen, ohne auf den gesamten Datensatz zugreifen zu müssen.

-

DAS: Nubits DAS wird durch die Durchführung mehrerer Runden zufälliger Stichproben kleiner Teile der Blockdaten erreicht. Jede erfolgreiche Stichprobenrunde erhöht die Wahrscheinlichkeit, dass die Daten vollständig verfügbar sind. Sobald ein vorgegebenes Konfidenzniveau erreicht ist, gelten die Blockdaten als zugänglich.

-

Vertrauenslose Brücke: Nubit verwendet eine Trustless Bridge, die das Lightning Netzwerk Zahlungskanäle von . Dieser Ansatz entspricht nativen Bitcoin-Zahlungsmethoden, ohne zusätzliche Vertrauensanforderungen hinzuzufügen. Er bietet Benutzern ein geringeres Risiko als vorhandene Brückenlösungen.

Abbildung 8: Grundlegende Komponenten von Nubit

Wir verwenden außerdem einen spezifischen Anwendungsfall, um den vollständigen Systemlebenszyklus zu überprüfen, der in Abbildung 8 dargestellt ist. Angenommen, Alice möchte den DA-Dienst von Nubit verwenden, um eine Transaktion abzuschließen (Nubit unterstützt mehrere Datentypen , einschließlich, aber nicht beschränkt auf Beschriftungen, Rollup-Daten usw.).

-

Schritt 1.1: Alice muss zunächst die Gasgebühr über Nubits vertrauenswürdige Brücke bezahlen, um den Dienst fortzusetzen. Insbesondere muss Alice eine öffentliche Herausforderung von der vertrauenswürdigen Brücke erhalten, bezeichnet als X(h) (X ist die kryptografische Hash-Funktion aus dem Hash-Bereich von die verifizierbare Verzögerungsfunktion (VDF) zur Challenge-Domäne und h ist der Hash-Wert eines Blocks einer bestimmten Höhe).

-

Schritt 1.2 und Schritt 2: Alice muss das für die aktuelle Runde relevante Auswertungsergebnis R des VDF einholen und R zusammen mit ihren Daten und Transaktionsmetadaten (wie Adresse und Nonce) an den Validator übermitteln, damit es in den Speicherpool übernommen werden kann.

-

Schritt 3: Der Prozess, bei dem Validierer nach Erreichen eines Konsenses Blöcke und ihre Header vorschlagen. Der Blockheader enthält eine Verpflichtung zu den Daten und der zugehörigen Reed-Solomon-Kodierung (RS-Code), während der Block selbst die Originaldaten, den entsprechenden RS-Code und grundlegende Transaktionsdetails enthält.

-

Schritt 4: Der Lebenszyklus endet mit dem Datenabruf von Alice. Der Light-Client lädt den Blockheader herunter, während der Full Node den Block und seinen Header abruft.

Light-Clients führen den DAS-Prozess durch, um die Datenverfügbarkeit zu überprüfen. Darüber hinaus wird, nachdem eine Schwellenzahl von Blöcken vorgeschlagen wurde, ein Prüfpunkt dieses Verlaufs über einen Bitcoin-Zeitstempel in der Bitcoin-Blockchain aufgezeichnet. Dadurch wird sichergestellt, dass der Validatorsatz potenzielle Remoteangriffe verhindern und eine schnelle Aufhebung der Bindung unterstützen kann.

3. Andere Lösungen

Neben Ketten, die sich auf die Modularisierung bestimmter Schichten konzentrieren, können dezentrale Speicherdienste langfristige Unterstützung für die DA-Schicht bieten. Es gibt auch einige Protokolle und Ketten, die Entwicklern angepasste und Full-Stack-Lösungen bieten, mit denen Benutzer problemlos ihre eigenen Ketten erstellen können, ohne Code erstellen zu müssen.

3.1 EthStorage – Dynamischer dezentraler Speicher

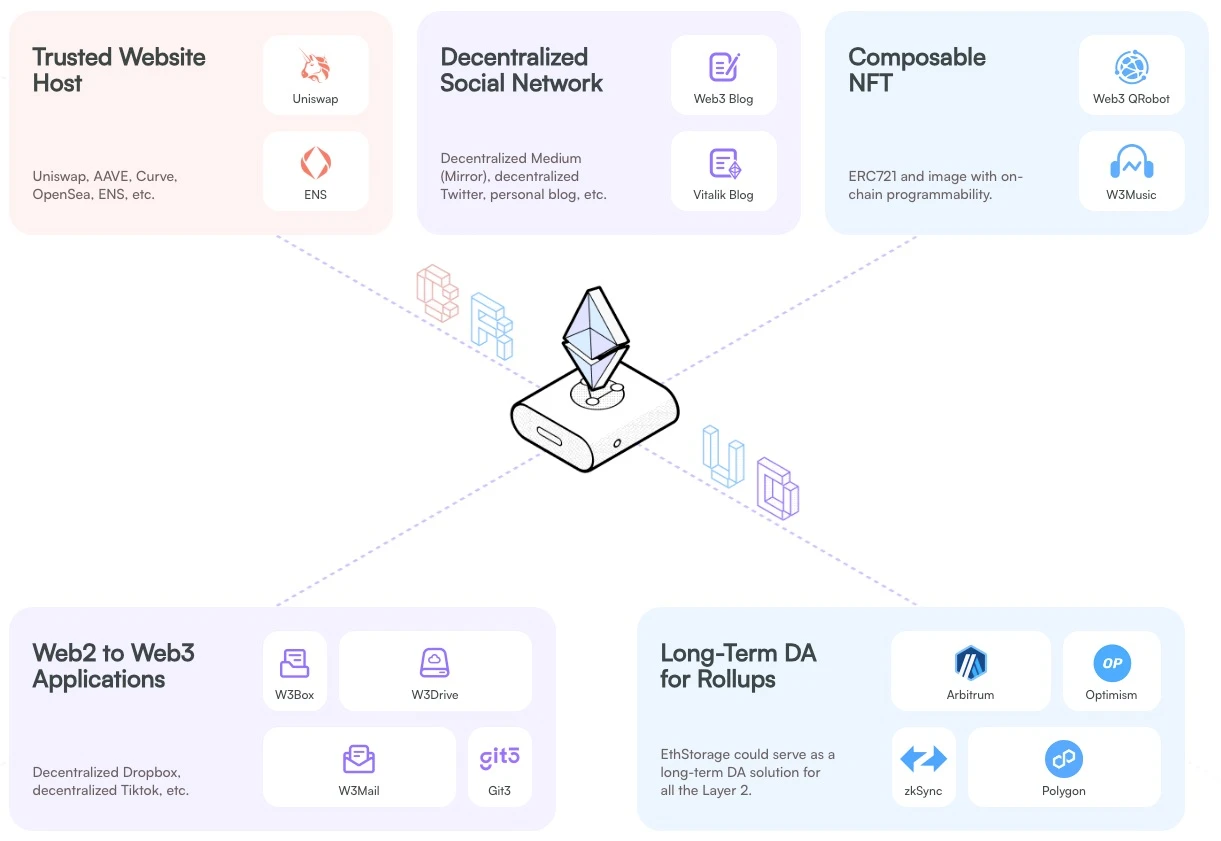

EthSpeicher ist der erste modulare Layer 2, der dynamischen dezentralen Speicher implementiert und programmierbare Schlüsselwerte (KV) bereitstellt Lagerung angetrieben durch DA, das expandieren programmierbarer Speicher zu Hunderten von TB oder sogar PB zu 1/100 bis 1/1000 der Kosten . Es bietet eine langfristige DA-Lösung für Rollups und eröffnet neue Möglichkeiten für vollständig On-Chain-Anwendungen wie Spiele, soziale Netzwerke und KI.

Abbildung 9: Anwendungsszenarien von EthStorage

Qi Zhou , der Gründer von EthStorage, engagiert sich seit 2018 voll und ganz für die Web3-Branche. Er hat einen Ph.D. vom Georgia Institute of Technology und hat als Ingenieur bei Top-Unternehmen wie Google und Facebook gearbeitet. Sein Team hat auch Unterstützung von der Ethereum Foundation erhalten.

Eines der Kernmerkmale des Ethereum Cancun-Upgrades ist EIP-4844 (auch bekannt als Proto-dank-Sharding) werden temporäre Datenblöcke (Blobs) für Layer 2-Rollup-Speicher eingeführt, was die Skalierbarkeit und Sicherheit des Netzwerks verbessert. Das Netzwerk muss nicht jede Transaktion im Block überprüfen, sondern muss nur bestätigen, ob der an den Block angehängte Blob die richtigen Daten enthält, was die Kosten für Rollup erheblich senkt. Die Blob-Daten sind jedoch nur vorübergehend verfügbar, was bedeutet, dass sie innerhalb weniger Wochen verworfen werden. Dies hat erhebliche Auswirkungen: Schicht 2 kann den neuesten Status nicht unbedingt von Schicht 1 ableiten. Wenn ein Datenelement nicht mehr von Schicht 1 abgerufen werden kann, ist es möglicherweise nicht möglich, die Kette durch Rollup zu synchronisieren.

Mit EthStorage als langfristiger DA-Speicherlösung können Layer 2s jederzeit vollständige Daten aus ihrer DA-Schicht abrufen.

Technische Eigenschaften:

-

EthStorage kann eine dezentrale dynamische Speicherung erreichen: Vorhandene dezentrale Speicherlösungen können das Hochladen großer Datenmengen unterstützen, diese können jedoch nicht geändert oder gelöscht werden, sondern nur neue Daten erneut hochladen. EthStorage verwendet ein ursprüngliches Schlüssel-Wert-Speicherparadigma, um CRUD-Funktionen zu implementieren, nämlich gespeicherte Daten zu erstellen, zu aktualisieren, zu lesen und zu löschen, wodurch die Flexibilität der Datenverwaltung erheblich verbessert wird.

-

Dezentrale Layer-2-Lösung basierend auf DA-Layer: EthStorage ist eine modulare Speicherschicht. Solange EVM und DA vorhanden sind, um die Speicherkosten zu senken, können Sie es auf jeder Blockchain ausführen (aber viele Layer 1s haben derzeit keine DA-Schicht), sogar auf Layer 2.

-

Hochgradig mit ETH integriert: Der EthStorage-Client ist eine Obermenge des Ethereum-Clients Geth. Dies bedeutet, dass Sie beim Ausführen eines EthStorage-Knotens weiterhin normal an jedem Ethereum-Prozess teilnehmen können. Ein Knoten kann gleichzeitig ein Ethereum-Validierungsknoten und ein EthStorage-Datenknoten sein.

EthStorage-Arbeitsablauf:

-

Benutzer laden ihre Daten in den Anwendungsvertrag hoch, der dann mit dem EthStorage-Vertrag interagiert, um die Daten zu speichern.

-

Im EthStorage Layer 2-Netzwerk werden Speicheranbieter über Daten benachrichtigt, die auf die Speicherung warten.

-

Speicheranbieter laden Daten vom Ethereum Data Availability Network herunter.

-

Speicheranbieter übermitteln Speichernachweise an Layer 1, die belegen, dass im Layer-2-Netzwerk eine große Anzahl von Replikaten vorhanden ist.

-

Der EthStorage-Vertrag belohnt Speicheranbieter, die erfolgreich Speichernachweise einreichen.

3.2 AltLayer – Modularer Anpassungsservice

AltLayer bietet eine vielseitige, codefreie Rollups als Service (RaaS)-Dienst. Das RaaS-Produkt ist für eine Multi-Chain- und Multi-Virtual-Machine-Welt konzipiert und unterstützt EVM und WASM. Es unterstützt auch verschiedene Rollup-SDKs wie OP Stack, Arbitrum Orbit, Polygon zkEVM, ZKSyncs ZKStack und Starkware, verschiedene gemeinsam genutzte Sortierdienste (wie Espresso Und Radius ) und verschiedene DA-Ebenen (wie Celestia, EigenLayer) und viele andere modulare Dienste auf verschiedenen Ebenen des Rollup-Stacks.

AltLayer ermöglicht einen vielseitigen Rollup-Stack. Ein für eine Anwendung konzipiertes Rollup kann beispielsweise mit Arbitrum-Umlaufbahn , mit Arbitrum Eins als DA- und Abwicklungsebene, während ein anderes, für allgemeine Zwecke konzipiertes Rollup mit ZK Stack erstellt werden kann, wobei Celestia als DA-Ebene und Ethereum als Abwicklungsebene verwendet wird.

Notiz : Sie fragen sich vielleicht, warum die Abwicklungsebene von OP und Arbitrum implementiert werden kann? Tatsächlich implementieren die aktuellen Rollup-Stacks dieser Layer 2s ähnliche Interchain-Arbeiten, die von Cosmos vorgeschlagen wurden. Zu Verbindung herstellen: OP schlug Superchain und OP Stack als standardisierten Entwicklungsstack vor, der die Optimism-Technologie unterstützt, verschiedene Layer-2-Netzwerke integriert und die Interoperabilität zwischen diesen Netzwerken fördert; Arbitrum schlug die Orbitchain-Strategie vor, die die Erstellung und Bereitstellung von Layer 3, auch als Anwendungskette bekannt, auf dem Arbitrum-Mainnet basierend auf Arbitrum Nitro (Technologiestack) ermöglicht. Orbit Chains können direkt auf Layer 2s oder direkt auf Ethereum abgewickelt werden.

3.3 Dymension – Full Stack Modularisierung

Dymension ist ein modulares Blockchain-Netzwerk, das auf dem Cosmos SDK basiert und darauf abzielt, die Sicherheit und Interoperabilität von RollApp durch Verwendung des IBC-Standards.

Dymension unterteilt Blockchain-Funktionen in mehrere Schichten. Dymension Hub fungiert als Abwicklungs- und Konsensschicht, um Sicherheit, Interoperabilität und Liquidität für RollApp bereitzustellen, und RollApp fungiert als Ausführungsschicht. Die Datenverfügbarkeitsschicht ist der vom Dymension-Protokoll unterstützte DA-Anbieter, und Entwickler können je nach Bedarf den geeigneten Datenverfügbarkeitsanbieter auswählen.

Die Abwicklungsschicht (Dymension Hub) verwaltet das RollApps-Register und entsprechende wichtige Informationen wie Status, Sequenzerliste, aktuell aktiver Sequenzer, Prüfsumme des Ausführungsmoduls usw. Die Rollup-Dienstlogik ist in der Abwicklungsschicht festgelegt und bildet ein Zentrum nativer Interoperabilität. Als Abwicklungsschicht weist Dymension Hub die folgenden Merkmale auf:

-

Bereitstellung von Rollup-Diensten nativ auf der Abwicklungsebene: Bietet dieselben Vertrauens- und Sicherheitsannahmen wie die Basisebene, jedoch mit einem einfacheren, sichereren und effizienteren Designbereich.

-

Kommunikation und Transaktionen: Dymensions RollApp ermöglicht die Kommunikation und Transaktionen zwischen RollApps auf der Abwicklungsebene durch eingebettete Module und bietet so eine vertrauensminimierte Brücke. Darüber hinaus können RollApps über den Hub mit anderen IBC-fähigen Ketten kommunizieren.

-

RVM (RollApp Virtual Machine): Die Abwicklungsschicht von Dymension startet die RVM im Falle von Betrugsstreitigkeiten. Die RVM kann Streitigkeiten in verschiedenen Ausführungsumgebungen (wie der EVM) lösen und so die Leistungsfähigkeit und Flexibilität des RollApp-Ausführungsbereichs erweitern.

-

Zensurresistenz: Benutzer, die einer Sequencer-Überprüfung unterzogen wurden, können eine spezielle Transaktion an die Abwicklungsebene senden. Diese Transaktion wird an den Sequencer weitergeleitet und zur Ausführung innerhalb eines bestimmten Zeitrahmens aufgefordert. Wenn die Transaktion nicht innerhalb der angegebenen Zeit verarbeitet wird, wird der Sequencer bestraft.

-

AMM (Automated Market Maker): Dymension führt einen eingebetteten AMM im Abwicklungszentrum ein und schafft so ein zentrales Finanzzentrum. Bereitstellung gemeinsamer Liquidität für das gesamte Ökosystem.

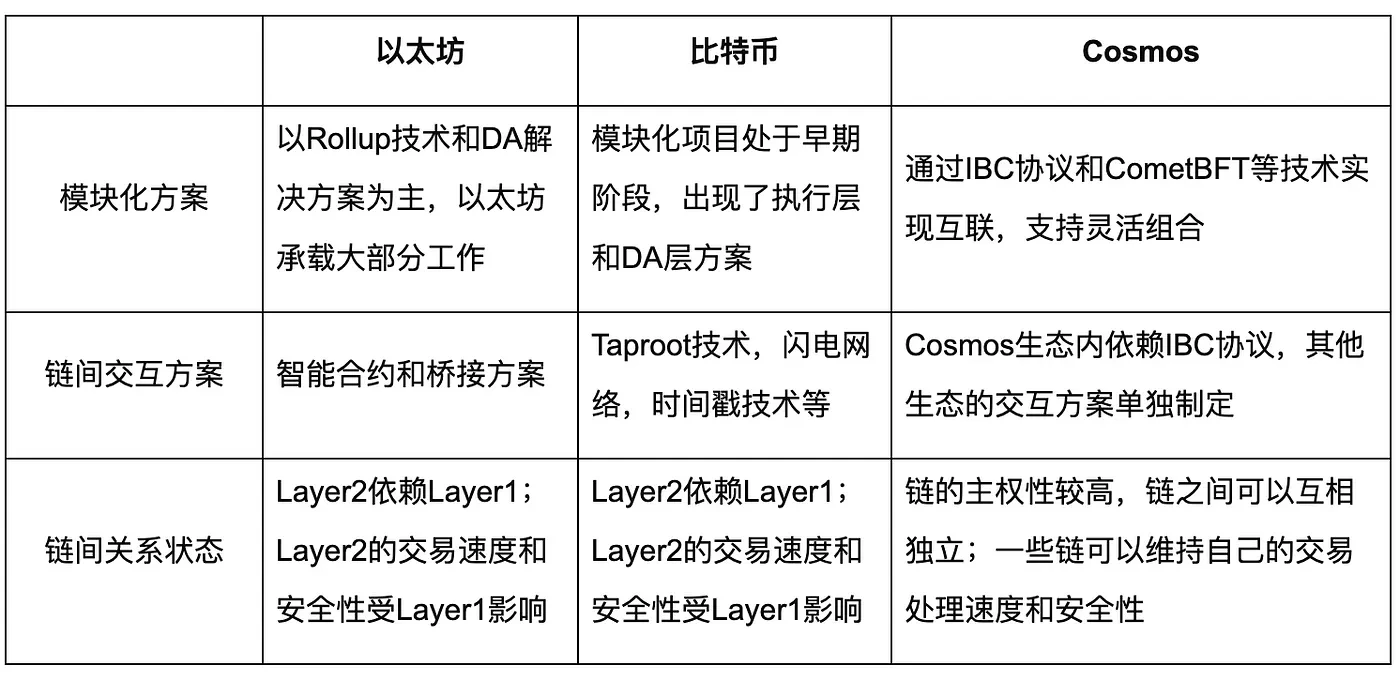

4. Vergleich multiökologischer modularer Blockchains

Im vorherigen Artikel haben wir das modulare Blockchain-System und viele repräsentative Projekte ausführlich untersucht. Jetzt werden wir unseren Fokus auf die vergleichende Analyse verschiedener Ökosysteme richten, um die modulare Blockchain objektiv und umfassend zu verstehen.

V. Zusammenfassung und Ausblick

Wie wir sehen können, bewegt sich das Blockchain-Ökosystem in Richtung Modularisierung. In der früheren Blockchain-Welt operierte jede Kette isoliert und konkurrierte miteinander, was es für Benutzer, Entwickler und Vermögenswerte schwierig machte, zwischen verschiedenen Ketten zu fließen, was die Gesamtentwicklung und Innovation des Ökosystems einschränkte. In der WEB3-Welt sind Problemfindung und -lösung ein Prozess gemeinsamer Anstrengungen. Zu Beginn erregten Bitcoin und Ethereum als einzelne Ketten viel Aufmerksamkeit, aber als die Probleme einzelner Ketten aufgedeckt wurden, erregten modulare Ketten allmählich Aufmerksamkeit. Daher ist der Ausbruch modularer Ketten kein Zufall, sondern eine unvermeidliche Entwicklung.

Modulare Blockchains verbessern die Flexibilität und Effizienz der Kette, indem sie es ermöglichen, jede Komponente unabhängig zu optimieren und anzupassen. Allerdings bringt diese Architektur auch Herausforderungen mit sich, wie etwa Kommunikationsverzögerungen und eine erhöhte Komplexität der Systeminteraktionen. Tatsächlich überwiegen die langfristigen Vorteile einer modularen Architektur, wie etwa verbesserte Wartbarkeit, Wiederverwendbarkeit und Flexibilität, normalerweise die kurzfristigen Leistungsverluste. In Zukunft werden diese Probleme mit der Weiterentwicklung der Technologie bessere Lösungen finden.

GeekCartel ist der Ansicht, dass das Blockchain-Ökosystem die Verantwortung hat, eine zuverlässige Basisschicht und gemeinsame Tools im gesamten modularen Stapel bereitzustellen, um reibungslose direkte Verbindungen zwischen Ketten zu ermöglichen. Wenn das Ökosystem harmonischer und vernetzter sein kann, können Benutzer die Blockchain-Technologie einfacher nutzen und mehr neue Benutzer werden von Web3 angezogen.

6. Weiterführende Literatur: Restaking Protocol – Einbringen nativer Sicherheit in heterogene Ökosysteme

Derzeit sind auch einige Restaking-Protokolle aufgetaucht, die verstreute Sicherheitsressourcen durch den Re-Staking-Mechanismus effektiv aggregieren, um die allgemeine Sicherheit des Blockchain-Netzwerks zu verbessern. Dieser Prozess löst nicht nur das Problem fragmentierter Sicherheitsressourcen, sondern verbessert auch die Verteidigungsfähigkeiten des Netzwerks gegen potenzielle Angriffe und bietet den Teilnehmern zusätzliche Anreize, mehr Benutzer zur Teilnahme an der Aufrechterhaltung der Netzwerksicherheit zu ermutigen. Auf diese Weise hat das Restaking-Protokoll einen neuen Weg zur Verbesserung der Netzwerksicherheit und -effizienz eröffnet und die gesunde Entwicklung des Blockchain-Ökosystems effektiv gefördert.

1. EigenLayer: Dezentrales Ethereum-Restaking-Protokoll

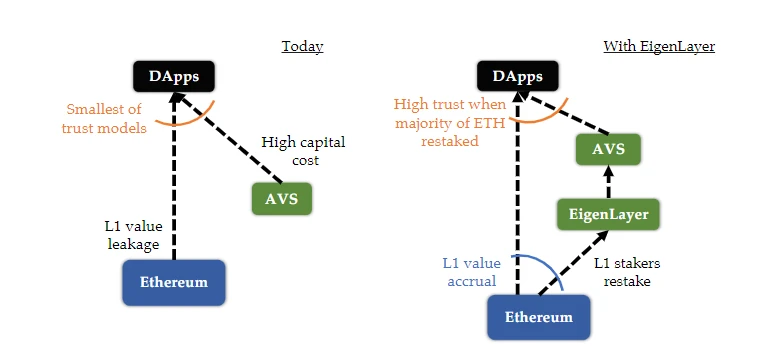

EigenLayer ist ein auf Ethereum basierendes Protokoll, das den Restaking-Mechanismus einführt, ein neues Primitiv für kryptoökonomische Sicherheit. Dieses Primitiv ermöglicht die Wiederverwendung von ETH auf der Konsensebene, aggregiert die ETH-Sicherheit zwischen allen Modulen und verbessert die Sicherheit von DApps, die auf Modulen basieren. Benutzer, die ETH nativ einsetzen oder Liquid Staking Tokens (LST) verwenden, können dem EigenLayer-Smart-Contract beitreten, um ihre ETH oder LST erneut einzusetzen und die kryptoökonomische Sicherheit auf andere Anwendungen im Netzwerk auszuweiten, um zusätzliche Belohnungen zu erhalten.

Als Ethereum zu einer Rollup-zentrierten Roadmap wechselte, wurde die Anzahl der Anwendungen, die auf Ethereum erstellt werden konnten, erheblich erweitert.

Allerdings kann kein Modul, das nicht auf der EVM eingesetzt oder getestet werden kann, das kollektive Vertrauen von Ethereum gewinnen. Solche Module beinhalten die Verarbeitung von Eingaben von außerhalb von Ethereum, sodass ihre Verarbeitung nicht im internen Protokoll von Ethereum überprüft werden kann. Zu solchen Modulen gehören Sidechains, die auf neuen Konsensprotokollen basieren, Datenverfügbarkeitsebenen, neue virtuelle Maschinen, Oracle-Netzwerke, Bridges usw. Normalerweise benötigen solche Module AVS mit eigener verteilter Verifikationssemantik zu überprüfen. Normalerweise sind diese AVS entweder durch ihre eigenen nativen Token geschützt oder haben eine Berechtigungsnatur.

Es gibt einige Probleme mit dem aktuellen AVS-Ökosystem:

-

Vertrauensannahmen zur Sicherheit. Innovatoren, die AVS entwickeln, müssen ein neues Vertrauensnetzwerk aufbauen, um Sicherheit zu erreichen.

-

Wertverlust. Da jedes AVS seinen eigenen Vertrauenspool entwickelt, müssen Benutzer zusätzlich zu den an Ethereum gezahlten Transaktionsgebühren Gebühren an diese Pools zahlen. Diese Abweichung im Gebührenfluss führt zu einem Wertverlust von Ethereum.

-

Belastung der Bestandteile. Bei den meisten heute betriebenen AVS übersteigen die Kapitalkosten für das Staking die Betriebskosten bei weitem.

-

DApp hat ein Modell mit geringem Vertrauen. Das aktuelle AVS-Ökosystem hat ein Problem geschaffen. Generell kann jede Middleware-Abhängigkeit einer DApp zum Angriffsziel werden.

Abbildung 10: Vergleich zwischen aktuellen AVS-Diensten und EigenLayer

Auf der EigenLayer-Architektur ist AVS ein auf dem EigenLayer-Protokoll basierender Dienst, der die gemeinsame Sicherheit von Ethereum nutzt. EigenLayer führt zwei neuartige Ansätze ein: zentralisierte Sicherheit durch Staking und freie Marktsteuerung. Diese helfen dabei, die Sicherheit von Ethereum auf jedes System auszudehnen und die Ineffizienzen bestehender starrer Steuerungsstrukturen zu beseitigen:

-

Bereitstellung kollektiver Sicherheit durch erneutes Staking. EigenLayer bietet einen neuen Mechanismus kollektiver Sicherheit, indem es das erneute Staking von ETH anstelle ihrer eigenen Token ermöglicht, um Module zu sichern. Insbesondere können Ethereum-Validatoren ihre Beacon-Chain-Extraktionsanmeldeinformationen auf den EigenLayer-Smart-Contract setzen und sich für neue Module entscheiden, die auf EigenLayer basieren. Validatoren laden alle zusätzlichen Knotensoftware herunter und führen sie aus, die von diesen Modulen benötigt wird. Diese Module können dann zusätzliche Strafbedingungen für die eingesetzten ETH von Validatoren verhängen, die sich für das Modul entscheiden.

-

Der offene Markt bietet Belohnungen. EigenLayer bietet einen offenen Marktmechanismus zur Verwaltung der von Validierern bereitgestellten Sicherheit und der Nutzung von AVS. EigenLayer schafft eine Umgebung auf dem Markt, in der einzelne Module Validierer ausreichend dazu anregen müssen, ihren eigenen Modulen erneut eingesetzte ETH zuzuweisen, und Validierer helfen bei der Entscheidung, welche Module diese zusätzliche kollektive Sicherheit verdienen.

Durch die Kombination dieser Ansätze fungiert EigenLayer als offener Markt, auf dem AVS die gebündelte Sicherheit der Ethereum-Validatoren nutzen kann und die Validatoren durch Belohnungsanreize und Strafen dazu ermutigt, optimalere Kompromisse zwischen Sicherheit und Leistung zu treffen.

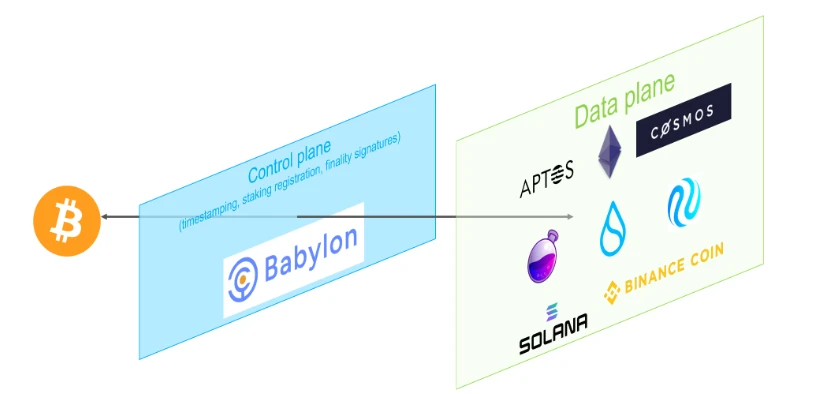

2. Babylon: Bereitstellung von Bitcoin-Sicherheit für Cosmos und andere PoS-Ketten

Babylon ist eine Layer-1-Blockchain, die von Professor David Tse von der Stanford University gegründet wurde. Das Team besteht aus Forschern der Stanford University sowie erfahrenen Entwicklern und Unternehmensberatern. Babylon schlug vor ein Bitcoin-Staking-Protokoll , das als modulares Plug-In für viele verschiedene PoS-Konsensalgorithmen konzipiert ist und ein Primitiv bereitstellt, mit dem das Protokoll erneut eingesetzt werden kann.

Babylon basiert auf drei Aspekten von Bitcoin – Zeitstempeldienst, Blockspeicher und Vermögenswert – und kann die Sicherheit von Bitcoin auf alle zahlreichen PoS-Ketten (wie Cosmos, Binance Smart Chain, Polkadot, Polygon und andere Blockchains, die bereits über ein starkes, interoperables Ökosystem verfügen) übertragen, wodurch ein leistungsfähigeres und einheitlicheres Ökosystem entsteht.

Bitcoin-Zeitstempel löst PoS Fernangriff :

Bei Angriffen über große Distanzen wird die Möglichkeit ausgenutzt, dass die Validierer in der PoS-Kette nach dem Aufheben des Stakes zu einem historischen Block zurückkehren, in dem sie noch Staker waren, und eine gegabelte Kette starten. Dieses Problem ist dem PoS-System inhärent und kann nicht vollständig gelöst werden, indem einfach der Konsensmechanismus der PoS-Kette selbst verbessert wird. Sowohl die Ethereum- als auch die Cosmos-PoS-Kette stehen vor dieser Herausforderung.

Nach der Einführung des Bitcoin-Zeitstempels werden die On-Chain-Daten der PoS-Kette in Form eines Bitcoin-Zeitstempels in der Bitcoin-Kette gespeichert. Selbst wenn jemand einen Fork der PoS-Kette erstellen möchte, wird der entsprechende Bitcoin-Zeitstempel definitiv später sein als der der ursprünglichen Kette, sodass Fernangriffe zu diesem Zeitpunkt wirkungslos sind.

Bitcoin-Staking-Protokoll:

Das Protokoll ermöglicht es Bitcoin-Inhabern, ihre ungenutzten Bitcoins einzusetzen, um die Sicherheit der PoS-Kette zu erhöhen und dabei Gewinne zu erzielen.

Die Kerninfrastruktur des Bitcoin-Staking-Protokolls ist die Kontrollebene zwischen Bitcoin und der PoS-Kette, wie in der folgenden Abbildung dargestellt.

Abbildung 11: Systemarchitektur mit Control Plane und Data Plane

Die Kontrollebene wird in Form einer Kette implementiert, um sicherzustellen, dass sie dezentralisiert, sicher, zensurresistent und skalierbar ist. Diese Kontrollebene ist für verschiedene Schlüsselfunktionen verantwortlich, darunter:

• Bereitstellung von Bitcoin-Zeitstempeldiensten für PoS-Ketten, um ihnen die Synchronisierung mit dem Bitcoin-Netzwerk zu ermöglichen.

• Als Marktplatz fungieren, Bitcoin-Anteile mit PoS-Ketten abgleichen und Anteils- und Verifizierungsinformationen verfolgen, wie etwa die Registrierung und Aktualisierung von EOTS-Schlüsseln;

• Notieren Sie die endgültige Signatur der PoS-Kette;

Durch das Staking ihrer BTC können Benutzer Verifizierungsdienste für PoS-Ketten, DA-Layer, Orakel, AVS usw. bereitstellen. Babylon kann jetzt auch Dienste für Altlayer, Nubit usw. bereitstellen.

Verweise

Bild:

-

https://celestia.org/learn/modular-architectures/the-modular-stack/#layer-1-and-2

-

https://celestia.org/learn/modular-architectures/the-modular-stack/#execution-and-data-availability

-

https://celestia.org/learn/sovereign-rollups/an-introduction/#what-is-a-smart-contract-rollup

-

https://docs.eigenlayer.xyz/eigenda/overview#how-rollups-integrate

-

https://docs.eigenlayer.xyz/assets/files/EigenLayer_WhitePaper-88c47923ca0319870c611decd6e562ad.pdf

-

https://docs.babylonchain.io/assets/files/btc_staking_litepaper-32bfea0c243773f0bfac63e148387aef.pdf

Text:

-

https://celestia.org/learn/modular-architectures/the-modular-stack/

-

https://celestia.org/learn/sovereign-Rollups/an-introduction/

-

https://github.com/Sovereign-Labs/sovereign-sdk/tree/stable/examples/demo-Rollup

-

https://ethereum.org/en/developers/docs/scaling/optimistic-Rollups

-

https://docs.bsquared.network/architecture/Rollup_layer#synchronizer

-

https://docs.bsquared.network/architecture/da_layer/b2_nodes

-

https://docs.bsquared.network/architecture/da_layer/b2_nodes#bitcoin-committer-module

-

https://ethereum.org/en/roadmap/danksharding/#how-are-blobs-verified

-

https://www.halborn.com/blog/post/what-is-practical-byzantine-fault-tolerance-in-blockchain

-

https://docs.nubit.org/overview/architecture/trustless-bridge

-

https://lorenzo-protocol.gitbook.io/lorenzoprotocol/lorenzo-bitcoin-l2-as-a-service

-

https://docs.arbitrum.io/launch-orbit-chain/orbit-gentle-introduction

-

https://docs.arbitrum.io/for-devs/concepts/public-chains#arbitrum-one

Danksagung

In diesem neuen Infrastrukturparadigma gibt es noch viel zu erforschen und zu tun, und es gibt viele Bereiche, die in diesem Artikel nicht behandelt werden. Wenn Sie an verwandten Forschungsthemen interessiert sind, wenden Sie sich bitte an Chloe .

Vielen Dank an Severus Und Jiayi für ihre aufschlussreichen Kommentare und ihr Feedback zu diesem Artikel.

Dieser Artikel stammt aus dem Internet: Modulare Blockchain: Das letzte Teil des Web3-Puzzles

Kurz gesagt: Das Open Interest von Dogecoin ist um 641 TP5T eingebrochen, Solana und XRP verzeichneten ebenfalls große Rückgänge. Das Open Interest bei den wichtigsten Kryptowährungen, darunter DOGE, SOL und XRP, ist um 511 TP5T gesunken. Der Rückgang deutet auf eine verringerte Handelsaktivität und eine mögliche Änderung der Marktstimmung hin. Jüngste Daten zeigen einen deutlichen Rückgang des Open Interest bei den wichtigsten Kryptowährungen wie Dogecoin (DOGE), Solana (SOL) und Ripple (XRP). Mit einem gemeinsamen Rückgang von 511 TP5T lösen diese Altcoins eine Debatte über die Auswirkungen auf ihre zukünftigen Marktpositionen aus. Das Open Interest sinkt auf dem gesamten Kryptomarkt Das Open Interest, ein entscheidender Indikator für die Marktstimmung und Liquidität, spiegelt den Gesamtwert der noch ausstehenden Futures-Kontrakte wider. Bei Kryptowährungen bieten diese Kennzahlen Einblicke in das Anlegerverhalten und die Marktdynamik. Dogecoin führte den jüngsten Rückgang an, wobei sein Open Interest um 641 TP5T auf … einbrach.