Umfassende Analyse der Sicherheit der Blockchain-Ebenen L0, L1, L2 und L3

Dieser Artikel Hash (SHA 1):73c704b01c20bcc2137e83c1446832be2b4f779f

Nr.: Lianyuan Sicherheitswissen Nr. 013

Aufgrund ihrer dezentralen und transparenten Eigenschaften ist die Blockchain-Technologie in vielen Bereichen wie dem modernen Finanzwesen, der Lieferkette und der Datenspeicherung zu einer wichtigen Infrastruktur geworden. Mit der Entwicklung der Technologie stehen Blockchain-Systeme jedoch auch vor zunehmend komplexen Sicherheitsherausforderungen. Das ChainSource-Sicherheitsteam wird Analysen auf verschiedenen Ebenen durchführen: L0 (zugrundeliegende Infrastruktur), L1 (Hauptkette), L2 (Erweiterungslösung) und L3 (Anwendungsebene). Wir werden die Sicherheit dieser vier Hauptebenen der Blockchain umfassend analysieren und die Herausforderungen und Bewältigungsstrategien untersuchen, denen sie gegenüberstehen, wobei spezifische Fälle beigefügt werden.

Schicht 0: Sicherheit der zugrunde liegenden Infrastruktur

Die L0-Schicht ist die Infrastruktur der Blockchain, einschließlich Hardware, Netzwerk und Konsensmechanismus usw. Die Sicherheit dieser Schicht wirkt sich direkt auf die Stabilität und Sicherheit des gesamten Blockchain-Systems aus.

Sicherheitsherausforderungen:

-

Hardwaresicherheit: Hardwaregeräte können physischen Angriffen oder Ausfällen ausgesetzt sein, die zu Datenverlusten oder Systemabstürzen führen können.

-

Netzwerksicherheit: Blockchain-Netzwerke können Opfer von DDoS-Angriffen werden, die den normalen Betrieb des Netzwerks beeinträchtigen.

-

Sicherheit des Konsensmechanismus: Konsensmechanismen (wie PoW, PoS usw.) können angegriffen werden, was zu Double-Spending-Angriffen oder Fork-Problemen führen kann.

Sicherheitsmaßnahmen:

-

Hardware-Kryptografie: Verwenden Sie Hardware-Sicherheitsmodule (HSMs) und Trusted Execution Environments (TEEs), um Schlüssel und vertrauliche Daten zu schützen.

-

Netzwerkschutz: Setzen Sie Firewalls und DDoS-Schutzmechanismen ein, um die Netzwerkstabilität zu gewährleisten.

-

Optimierung des Konsensmechanismus: Verbessern Sie den Konsensalgorithmus und erhöhen Sie den Schwierigkeitsgrad von Angriffen, beispielsweise durch Erhöhen der Rechenkomplexität von Proof of Work (PoW) oder Einführen eines mehrstufigen Verifizierungsmechanismus von Proof of Stake (PoS).

Fall: Ethereum Classic ist eine gegabelte Kette von Ethereum, die die ursprüngliche Kette von Ethereum erbt. In den Jahren 2019 und 2020 wurde das ETC-Netzwerk Opfer mehrerer 51%-Angriffe. Der Angreifer kontrollierte mehr als 50% der Rechenleistung des Netzwerks und führte mehrere Reorganisationsangriffe durch, was zu Doppelausgaben, einem Verlust von Vermögenswerten in Millionenhöhe und einer ernsthaften Beeinträchtigung der Glaubwürdigkeit und Sicherheit des Netzwerks führte. Danach verstärkte die ETC-Community die Netzwerküberwachung, führte Tools zur Erkennung und Abwehr von 51%-Angriffen ein und erhöhte die Kosten der Angriffe.

Schicht 1: Mainchain-Sicherheit

Die L1-Schicht bezieht sich auf den Hauptkettenteil der Blockchain, der das Blockchain-Protokoll und die Datenstruktur umfasst. Die Sicherheit dieser Schicht hängt mit der Integrität des Blockchain-Netzwerks und der Unveränderlichkeit der Daten zusammen.

Sicherheitsherausforderungen:

-

Schwachstellen des Protokolls: Blockchain-Protokolle können Designfehler oder Schwachstellen bei der Implementierung aufweisen, die böswillig ausgenutzt werden können.

-

Schwachstellen von Smart Contracts: Der Code von Smart Contracts kann Schwachstellen aufweisen, die zum Diebstahl von Geldern oder zum Missbrauch des Vertrags führen können.

-

Knotensicherheit: Knoten können angegriffen werden, was den normalen Betrieb des gesamten Blockchain-Netzwerks beeinträchtigt.

Sicherheitsmaßnahmen:

-

Protokollprüfung: Führen Sie regelmäßig Sicherheitsprüfungen der Blockchain-Protokolle durch, um potenzielle Schwachstellen zu identifizieren und zu beheben.

-

Smart-Contract-Audit: Verwenden Sie Tools und Audit-Dienste von Drittanbietern, um eine umfassende Überprüfung des Smart-Contract-Codes durchzuführen und dessen Sicherheit zu gewährleisten.

-

Knotenschutz: Setzen Sie Intrusion Detection Systems (IDS) und Firewalls ein, um Knoten vor Angriffen zu schützen.

Fall: 2016 wurde Ethereums DAO (Decentralized Autonomous Organization) angegriffen. Bei diesem Vorfall ging es um die Sicherheit des Ethereum-Netzwerks. Der Angreifer nutzte eine Schwachstelle im DAO-Smart Contract (Schwachstelle bei rekursiven Aufrufen), um einen Double-Spending-Angriff durchzuführen, und der Hacker stahl Ethereum im Wert von etwa $50 Millionen. Dieser Vorfall führte dazu, dass die Ethereum-Community beschloss, einen Hard Fork durchzuführen, um die gestohlenen Gelder zurückzufordern, was zu Ethereum (ETH) und Ethereum Classic (ETC) führte, sowie zur Einführung strengerer Vertragsprüfungs- und Sicherheitsüberprüfungsmechanismen, um die Sicherheit des Netzwerks zu verbessern.

Ebene 2: Skalierung der Lösungssicherheit

Bei der Blockchain-L2-Sicherheit (Schicht 2) handelt es sich hauptsächlich um Erweiterungslösungen auf dem Blockchain-Netzwerk, die die Skalierbarkeit und Leistung des Netzwerks verbessern und gleichzeitig eine hohe Sicherheit gewährleisten sollen. Zu den L2-Lösungen gehören Sidechains, State Channels, Lightning Networks usw. Die Sicherheit dieser Schicht umfasst kettenübergreifende Kommunikation und Transaktionsbestätigung. Sicherheitsherausforderungen:

-

Sicherheit der kettenübergreifenden Kommunikation: kettenübergreifende Kommunikationsprotokolle können Schwachstellen aufweisen und für böswillige Angriffe ausgenutzt werden.

-

Sicherheit der Transaktionsbestätigung: Der L2-Transaktionsbestätigungsmechanismus kann Mängel aufweisen, die zu doppelten Zahlungen oder unbestätigten Transaktionen führen können.

-

Sicherheit bei der Implementierung der Erweiterungslösung: Die Implementierung der Erweiterungslösung kann Designfehler oder Implementierungsschwachstellen aufweisen, die die Sicherheit des Systems beeinträchtigen.

-

Sicherheitsmaßnahmen:

-

Cross-Chain-Protokollprüfung: Führen Sie eine umfassende Prüfung des Cross-Chain-Kommunikationsprotokolls durch, um dessen Sicherheit zu gewährleisten.

-

Optimierung des Transaktionsbestätigungsmechanismus: Verbessern Sie den Transaktionsbestätigungsmechanismus, um die Eindeutigkeit und Unveränderlichkeit von Transaktionen sicherzustellen.

-

Sicherheitsüberprüfung des Erweiterungsschemas: Verwenden Sie formale Überprüfungs- und Sicherheitstesttools, um das Erweiterungsschema vollständig zu überprüfen und seine Sicherheit sicherzustellen.

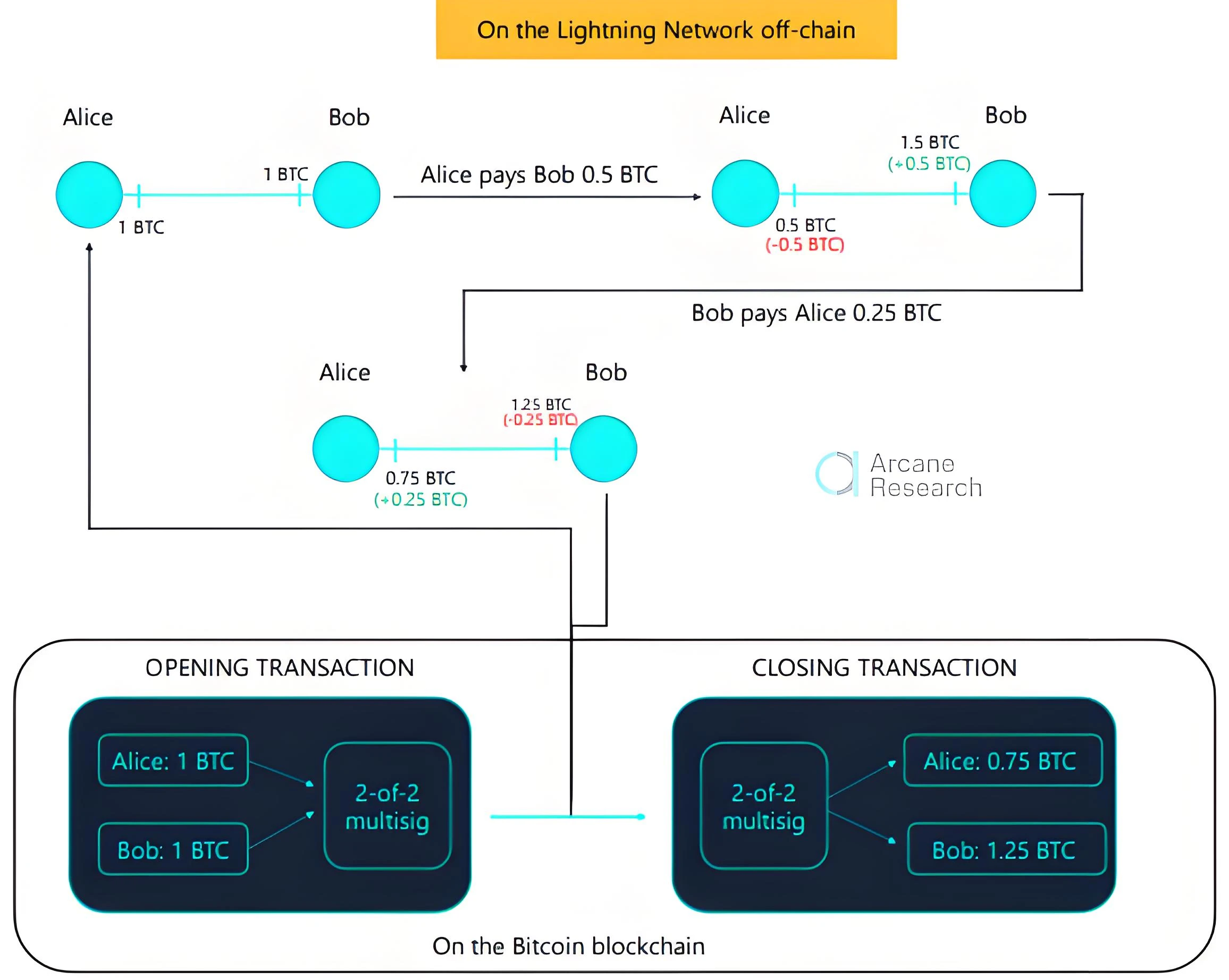

Fall: Lightning Network ist ein L2-Erweiterungsschema für schnelle Kleinzahlungen in Bitcoin. Im Jahr 2019 entdeckten Forscher eine Schwachstelle, die es Angreifern ermöglichte, Benutzergelder durch böswillige Transaktionen zu stehlen. Angreifer können ungültige Transaktionen senden, bevor der Kanal geschlossen wird, was zum Diebstahl von Benutzergeldern führt. Obwohl die Schwachstelle nicht in großem Umfang ausgenutzt wurde, zeigt sie die potenziellen Sicherheitsrisiken von Lightning Network auf. Das Entwicklungsteam veröffentlichte schnell einen Patch, empfahl Benutzern, auf die neueste Version zu aktualisieren, und verstärkte Sicherheitsüberprüfungen.

Schicht 3: Sicherheit auf Anwendungsebene

Die L3-Schicht bezieht sich auf Blockchain-basierte Anwendungen, einschließlich der Sicherheit von Smart Contracts, der Sicherheit von dApps und On-Chain-Governance-Mechanismen wie dezentrale Anwendungen (DApps) und Smart-Contract-Plattformen. Die Sicherheit dieser Schicht umfasst die Sicherheit von Benutzerdaten und Anwendungslogik.

Sicherheitsherausforderungen:

-

Sicherheit der Benutzerdaten: Benutzerdaten können weitergegeben oder manipuliert werden, was zu einer Verletzung der Privatsphäre oder zu Datenverlust führen kann.

-

Schwachstellen in der Anwendungslogik: Die Anwendungslogik kann Schwachstellen aufweisen, die von böswilligen Akteuren für Angriffe ausgenutzt werden können.

-

Authentifizierungssicherheit: Benutzerauthentifizierungsmechanismen können Fehler aufweisen und von böswilligen Akteuren für Angriffe ausgenutzt werden.

-

Sicherheitsmaßnahmen:

-

Datenverschlüsselung: Verschlüsseln Sie Benutzerdaten für die Speicherung, um die Privatsphäre der Benutzer zu schützen.

-

Prüfung der Anwendungslogik: Verwenden Sie Sicherheitsprüfungstools und Prüfungsdienste von Drittanbietern, um eine umfassende Prüfung der Anwendungslogik durchzuführen und deren Sicherheit sicherzustellen.

-

Multi-Faktor-Authentifizierung: Verwenden Sie einen Multi-Faktor-Authentifizierungsmechanismus, um die Sicherheit der Benutzeridentitätsauthentifizierung zu verbessern.

Fall: Im August 2021 wurde das kettenübergreifende Interoperabilitätsprotokoll Poly Network plötzlich gehackt. O3Swap, das das Protokoll verwendet, erlitt schwere Verluste. Die Vermögenswerte der drei großen Netzwerke Ethereum, Binance Smart Chain und Polygon wurden fast geplündert. Innerhalb einer Stunde wurden Krypto-Assets im Wert von 250 Millionen, 270 Millionen bzw. 85 Millionen US-Dollar gestohlen, was einen Gesamtverlust von bis zu 610 Millionen US-Dollar bedeutete. Dieser Angriff wurde hauptsächlich durch den Austausch des öffentlichen Schlüssels des Relay-Chain-Validators verursacht. Das heißt, der Angreifer ersetzte den Zwischenvalidator der kettenübergreifenden Kette und ließ ihn vom Angreifer selbst steuern. Dieser Vorfall veranlasste mehr dezentrale Börsen, die Sicherheitsüberprüfung von Smart Contracts zu verstärken und eine Multi-Faktor-Authentifizierung zu implementieren.

Abschluss

Die Sicherheit der Blockchain ist ein vielschichtiges Problem, das umfassende Analysen und Reaktionen auf allen Ebenen von L0 bis L3 erfordert. Die Gesamtsicherheit des Blockchain-Systems kann erheblich verbessert werden, indem die Hardware- und Netzwerksicherheit gestärkt, Konsensmechanismen verbessert, Protokolle und Smart Contracts regelmäßig überprüft, kettenübergreifende Kommunikations- und Transaktionsbestätigungsmechanismen optimiert und die Sicherheit von Benutzerdaten und Anwendungslogik auf Anwendungsebene gewährleistet wird.

Unser ChainSource-Sicherheitsteam wird weiterhin Sicherheitsforschung betreiben und technische Verbesserungen vornehmen, um eine gesunde Entwicklung der Blockchain-Technologie sicherzustellen, damit Benutzer Transaktionen sicherer durchführen können. Wir sind fest davon überzeugt, dass wir die Vision der Dezentralisierung, Transparenz und Sicherheit der Blockchain nur durch kontinuierliche Verbesserung der Sicherheit auf allen Ebenen wirklich verwirklichen können.

Lianyuan Technology ist ein Unternehmen, das sich auf Blockchain-Sicherheit konzentriert. Unsere Kernarbeit umfasst Blockchain-Sicherheitsforschung, On-Chain-Datenanalyse und Rettung von Asset- und Vertragsschwachstellen. Wir haben erfolgreich viele gestohlene digitale Assets für Einzelpersonen und Institutionen wiederhergestellt. Gleichzeitig engagieren wir uns für die Bereitstellung von Projektsicherheitsanalyseberichten, On-Chain-Rückverfolgbarkeit und technischen Beratungs-/Supportleistungen für Branchenorganisationen.

Vielen Dank fürs Lesen. Wir werden uns weiterhin auf Inhalte zur Blockchain-Sicherheit konzentrieren und diese teilen.

Dieser Artikel stammt aus dem Internet: Umfassende Analyse der Sicherheit der Blockchain-Ebenen L0, L1, L2 und L3

Original|Odaily Planet Daily Autor: jk Am 11. Juli Ortszeit in den Vereinigten Staaten beschloss die US-Börsenaufsicht SEC (Securities and Exchange Commission), ihre Untersuchung der Paxos Trust Company und des Binance USD (BUSD)-Stablecoins nach einer einjährigen Untersuchung einzustellen. Paxos erhielt von der SEC eine formelle Kündigungsmitteilung, in der es hieß, dass keine Zwangsmaßnahmen gegen das Unternehmen empfohlen würden. Diese Nachricht markiert einen großen Sieg für Paxos im Rechtsstreit um den Binance USD (BUSD)-Stablecoin. Hintergrund: Die Wells Notice der SEC ließ BUSD mit einem Marktwert von $20 Milliarden allmählich verschwinden. Was ist Paxos? Paxos ist eine Blockchain-Infrastruktur und Tokenisierungsplattform, die mit großen globalen Unternehmen zusammenarbeitet, um Vermögenswerte zu tokenisieren, zu verwahren und zu handeln. Zu den Partnern gehören PayPal, Interactive Brokers, Mastercard, Free Market und Nubank sowie…