CertiK vs. Kraken: Welcher Standard ist für White-Hat-Hacker angemessen?

Original|Odaily Planet Daily

Autor: jk

Am 19. Juni (Ortszeit in den USA) kam es in den sozialen Medien zu einer öffentlichen Auseinandersetzung zwischen der Kryptowährungsbörse Kraken und dem Blockchain-Sicherheitsunternehmen CertiK wegen einer Reihe schwerwiegender Sicherheitslücken.

Der Vorfall entstand durch eine von CertiK entdeckte Schwachstelle bei Kraken: Nick Percoco, Krakens Chief Security Officer, gab auf Twitter bekannt dass er im Rahmen seines Bug-Bounty-Programms einen äußerst schwerwiegenden Bericht über eine Sicherheitslücke erhalten habe, in dem behauptet wurde, eine Sicherheitslücke gefunden zu haben, die zu einer künstlichen Erhöhung des Kontostands führen könne. CertiK nannte es ein Sicherheitstest der Kraken-Börse, während Kraken glaubte, dass CertiK die Schwachstelle ausnutzte, um Profit zu machen. Die beiden Seiten hatten ihre eigenen Meinungen und konnten sich nicht auf eine Lösung einigen, was zu einer groß angelegten Melonen-Ess-Szene führte.

Krakens Offenlegung

Hier ist der Ablauf der Ereignisse, der vom Chief Security Officer von Kraken auf der X-Plattform veröffentlicht wurde:

„Am 9. Juni 2024 erhielten wir über unser Bug-Bounty-Programm eine Warnung von einem Sicherheitsforscher. Zunächst gab es keine Einzelheiten, aber sie behaupteten, eine „extrem schwerwiegende“ Schwachstelle gefunden zu haben, die würde es ihnen ermöglichen, ihr Guthaben auf unserer Plattform künstlich aufzublähen.

Jeden Tag erhalten wir gefälschte Berichte über Sicherheitslücken von Leuten, die behaupten, Sicherheitsforscher zu sein. Das ist für jeden, der ein Bug-Bounty-Programm betreibt, nichts Neues. Wir haben das jedoch sehr ernst genommen und schnell ein funktionsübergreifendes Team zusammengestellt, um dieses Problem zu untersuchen. Hier sind unsere Ergebnisse.

Innerhalb weniger Minuten entdeckten wir eine isolierte Schwachstelle, die es einem böswilligen Akteur unter bestimmten Umständen ermöglichen könnte, eine Einzahlung zu veranlassen und Geld auf sein Konto zu erhalten, ohne die Einzahlung vollständig abzuschließen.

Um es klar zu sagen: Das Vermögen der Kunden war zu keinem Zeitpunkt gefährdet. Ein böswilliger Akteur könnte jedoch im Laufe der Zeit effektiv Vermögenswerte auf seinen Kraken-Konten generieren.

Wir haben diese Sicherheitslücke als kritisch eingestuft und innerhalb einer Stunde (47 Minuten, um genau zu sein) hat unser Expertenteam das Problem behoben. Innerhalb weniger Stunden war das Problem vollständig behoben und wird nicht erneut auftreten.

Unser Team hat festgestellt, dass diese Sicherheitslücke auf eine kürzlich vorgenommene Änderung der Benutzererfahrung (UX) zurückzuführen ist, bei der Kundenkonten sofort gutgeschrieben werden, bevor ihre Vermögenswerte abgerechnet werden. Dadurch können Kunden in Echtzeit auf Kryptowährungsmärkten handeln. Diese UX-Änderung wurde für diesen spezifischen Angriffsvektor nicht ausreichend getestet.

Nachdem wir die Schwachstelle gepatcht hatten, führten wir eine gründliche Untersuchung durch und entdeckten schnell drei Konten, die die Schwachstelle über einen Zeitraum von mehreren Tagen ausgenutzt hatten. Bei weiteren Untersuchungen stellten wir fest, dass eines der Konten mit einer Person verknüpft war, die sich durch KYC als Sicherheitsforscher ausgab.

Die Person hat diese Schwachstelle in unserem Finanzierungssystem gefunden und erhöhte damit seinen Kontostand um $4. Dies waren ausreichende Beweise, um unserem Team einen Bug-Bounty-Bericht vorzulegen und gemäß den Bedingungen unseres Programms eine beträchtliche Belohnung zu erhalten.

Der Sicherheitsforscher gab die Schwachstelle jedoch an zwei weitere Personen weiter, mit denen er zusammenarbeitete und die sie ausnutzten, um auf betrügerische Weise größere Geldbeträge zu erschleichen. Sie haben letztlich fast $3 Millionen von ihren Kraken-Konten abgehoben. Diese Gelder stammten aus den Tresoren von Kraken, nicht aus dem Vermögen anderer Kunden.

Da der ursprüngliche Bug-Bounty-Bericht diese Transaktionen nicht vollständig offenlegte, haben wir uns an die Sicherheitsforscher gewandt, um einige Details bestätigen zu lassen, damit wir sie für das erfolgreiche Entdecken von Sicherheitslücken auf unserer Plattform belohnen können.

Wir baten sie dann, eine detaillierte Beschreibung ihrer Aktivität bereitzustellen, einen Proof-of-Concept der On-Chain-Aktivität zu erstellen und die Rückerstattung der abgehobenen Gelder zu veranlassen. Dies ist bei jedem Bug-Bounty-Programm gängige Praxis. Die Sicherheitsforscher lehnten ab.

Stattdessen verlangten sie, mit ihrem BD-Team (also ihren Vertriebsmitarbeitern) zu sprechen, und stimmten der Rückzahlung nicht zu, bis wir einen hypothetischen möglichen Verlustbetrag nannten. Das ist kein White-Hat-Hacking, das ist Erpressung!

Wir haben bei Kraken seit fast einem Jahrzehnt ein Bug-Bounty-Programm. Das Programm wird intern durchgeführt und von einigen der klügsten Köpfe der Community in Vollzeit geleitet. Unser Programm hat, wie viele andere auch, klare Regeln:

-

Extrahieren Sie nicht mehr als nötig, um die Sicherheitslücke aufzuzeigen.

-

Demonstrieren Sie Ihre Arbeit (d. h. legen Sie einen Proof of Concept vor).

-

Zurückgezogene Leistungen sind unverzüglich zurückzugeben.

Wir hatten bei der Zusammenarbeit mit seriösen Forschern noch nie Probleme und reagieren stets schnell.

Im Interesse der Transparenz haben wir diese Sicherheitslücke heute der Branche offengelegt. Man wirft uns vor, unvernünftig und unprofessionell zu sein, wenn wir von White-Hat-Hackern verlangen, das zurückzugeben, was sie uns gestohlen haben. Das ist unglaublich.

Als Sicherheitsforscher wird Ihre Hackerlizenz aktiviert, indem Sie die einfachen Regeln des Bug-Bounty-Programms befolgen, an dem Sie teilnehmen. Wenn Sie diese Regeln ignorieren und das Unternehmen erpressen, wird Ihre Hackerlizenz entzogen. Dies macht Sie und Ihr Unternehmen zu Kriminellen.

Wir werden den Namen des Forschungsunternehmens nicht preisgeben, da seine Handlungen keine Anerkennung verdienen. Wir behandeln dies als eine strafrechtliche Angelegenheit und stimmen uns mit den Strafverfolgungsbehörden ab. Wir freuen uns über die Meldung dieses Problems, aber das ist alles.

Unser Bug-Bounty-Programm spielt weiterhin eine wichtige Rolle in Krakens Mission und ist ein wesentlicher Teil unserer Bemühungen, die allgemeine Sicherheit des Krypto-Ökosystems zu verbessern. Wir freuen uns darauf, in Zukunft mit Akteuren in gutem Glauben zusammenzuarbeiten und werden dies als eigenständigen Vorfall behandeln.“

CertiK-Antwort

Obwohl Kraken den genauen Namen des Unternehmens, zu dem der Sicherheitsforscher gehört, nicht bekannt gab, veröffentlichte CertiK einige Stunden später eine Antwort auf den Vorfall auf der X-Plattform. Im Folgenden finden Sie die Antwort der offiziellen X-Plattform von CertiK:

„CertiK hat kürzlich eine Reihe schwerwiegender Schwachstellen in der Kraken-Börse entdeckt, die zu Verlusten in Höhe von Hunderten Millionen Dollar hätten führen können.

Ausgehend von der Entdeckung eines Problems mit dem Einzahlungssystem von Kraken, das möglicherweise nicht zwischen verschiedenen internen Überweisungsstatus unterscheiden kann, führten wir eine gründliche Untersuchung durch, die sich auf die folgenden drei Probleme konzentrierte:

1. Kann ein böswilliger Akteur eine Einzahlungstransaktion auf ein Kraken-Konto fälschen?

2. Können böswillige Akteure gefälschtes Geld abheben?

3. Welche Risikokontrollen und Vermögensschutzmaßnahmen können durch große Auszahlungsanforderungen ausgelöst werden?

Basierend auf unseren Testergebnissen: Kraken Exchange hat keinen dieser Tests bestanden, was darauf hindeutet, dass die tiefgreifenden Verteidigungssysteme von Kraken auf mehrere Arten kompromittiert wurden. Millionen von Dollar könnten auf jedes Kraken-Konto eingezahlt werden. Über $1 Millionen in gefälschter Kryptowährung könnten von Konten abgehoben und in gültige Kryptowährung umgewandelt werden. Schlimmer noch, Im mehrtägigen Testzeitraum kam es zu keinerlei Alarmauslösungen. Kraken reagierte und sperrte das Testkonto erst, nachdem wir den Vorfall offiziell gemeldet hatten.

Nach der Entdeckung haben wir Kraken benachrichtigt, dessen Sicherheitsteam den Vorfall als „kritisch“ eingestuft hat, die schwerwiegendste Einstufungsstufe für Sicherheitsvorfälle bei Kraken.

Nachdem die Sicherheitslücke zunächst erfolgreich identifiziert und behoben wurde, drohte das Sicherheitsteam von Kraken einzelnen CertiK-Mitarbeitern damit, nicht überhöhte Mengen an Kryptowährung innerhalb einer unangemessenen Zeitspanne zurückzuzahlen, ohne auch nur eine Rückzahlungsadresse anzugeben.

Im Sinne der Transparenz und unseres Engagements für die Web3-Community machen wir diese Informationen öffentlich, um die Sicherheit aller unserer Benutzer zu schützen. Wir fordern Kraken auf, jegliche Bedrohungen durch White-Hat-Hacker einzustellen.

Gemeinsam stellen wir uns den Risiken und sichern die Zukunft von Web3.“

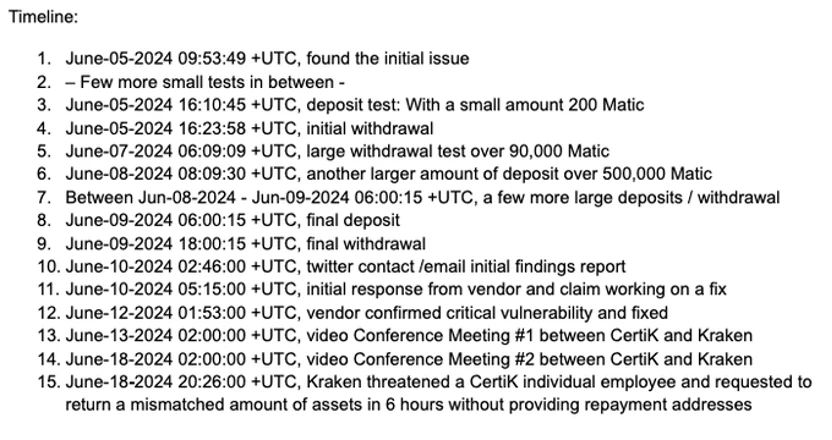

Anschließend gab CertiK den gesamten Zeitplan und die Einzahlungsadressen bekannt.

Von CertiK veröffentlichte Zeitleiste. Quelle: CertiK official X

Gleichzeitig erklärte CertiK auch, dass wir, da Kraken keine Rückzahlungsadresse angegeben habe und die angeforderte Rückzahlungssumme überhaupt nicht gepasst habe, die vorhandenen Mittel auf ein für Kraken anhand der Aufzeichnungen zugängliches Konto überwiesen hätten.

Weitere Neuigkeiten und Folgekommentare

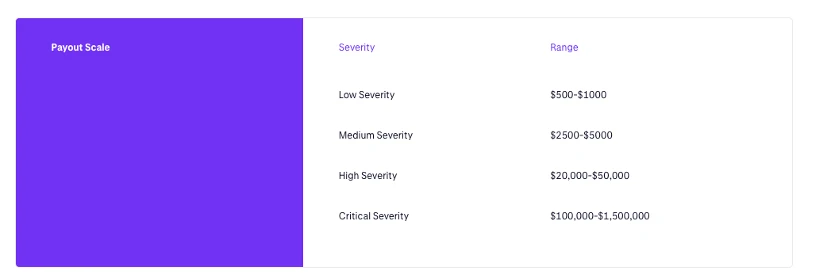

Den Hintergrundinformationen zufolge ist die Belohnungssumme von Krakens Bug-Bounty-Programm tatsächlich beträchtlich. Die höchste Belohnung für einen Sicherheitsvorfall beträgt zwischen 1 und 1,5 Millionen US-Dollar. Dies ist ganz anders als die 3 Millionen US-Dollar, die Kraken fordert. Daher sagten einige Leute im Kommentarbereich: „Ich denke, der Hacker sollte es nicht zurückzahlen“, während andere antworteten: „Würden Sie lieber die 1 Million Kopfgeld annehmen oder mit den 3 Millionen illegalen Gewinnen ins Gefängnis gehen?“

Belohnungen des Kraken Bug-Bounty-Programms. Quelle: Kraken

Chain Detective ZachXBT sagte: „Die Geschichte wird im weiteren Verlauf immer wilder.“

Ein anderer Twitter-Benutzer, @trading_axe, vertrat eine andere Ansicht und sagte: „Ich denke, (CertiK) hat es vermasselt … ich sage nicht, dass sie gestohlen haben, aber ein Dieb würde alles nehmen, was er kriegen kann, und abhauen. Ich denke, sie haben es vermasselt, indem sie nur $3 Millionen genommen haben; wenn sie diesen Bug ausgenutzt hätten, um über $100 Millionen zu stehlen, dann hätte die Rückgabe sie wie einen White Hat aussehen lassen (was bedeutet, dass sie wie Retter/Initiativen aussehen würden). Aber Sie haben nur $3 Millionen genommen und sind jetzt gezwungen, es zurückzugeben, was Sie schwach aussehen lässt.“

Dieser Artikel stammt aus dem Internet: CertiK vs. Kraken: Was ist der geeignete Standard für White-Hat-Hacker?

Verwandt: Am Rand geboren: Wie stärkt das dezentrale Rechenleistungsnetzwerk Krypto und KI?

Originalautor: Jane Doe, Chen Li Originalquelle: Youbi Capital 1 Die Schnittstelle zwischen KI und Krypto Am 23. Mai veröffentlichte der Chipgigant Nvidia seinen Finanzbericht für das erste Quartal des Geschäftsjahres 2025. Der Finanzbericht zeigt, dass der Umsatz von Nvidia im ersten Quartal $26 Milliarden US-Dollar betrug. Darunter stieg der Umsatz des Rechenzentrums im Vergleich zum Vorjahr um 427% auf unglaubliche $22,6 Milliarden US-Dollar. Hinter der finanziellen Leistung von Nvidia, die den US-Aktienmarkt allein retten kann, steht die explodierte Nachfrage nach Rechenleistung bei globalen Technologieunternehmen, um im KI-Bereich wettbewerbsfähig zu sein. Je ehrgeiziger die Top-Technologieunternehmen bei der Gestaltung des KI-Bereichs sind, desto mehr ist ihre Nachfrage nach Rechenleistung exponentiell gestiegen. Laut der Prognose von TrendForces wird die Nachfrage im Jahr 2024…