Babylon: Wie lässt sich der Sicherheitswert von Bitcoin freisetzen?

Originalautor: YBB Capital Researcher Zeke

Vorwort

Im modularen Zeitalter, das von Ethereum angeführt wird, ist die Bereitstellung von Sicherheitsdiensten durch die Verbindung der DA-Schicht (Data Availability) nichts Neues. Das Konzept der gemeinsamen Sicherheit, das durch Staking eingeführt wird, verleiht dem modularen Weg eine neue Dimension, nämlich die Nutzung des Potenzials von digitalem Gold und Silber, um Sicherheit von Bitcoin oder Ethereum für viele Blockchain-Protokolle und öffentliche Ketten bereitzustellen. Aus narrativer Sicht ist das ziemlich großartig. Es setzt nicht nur Liquidität in Billionenhöhe frei, sondern ist auch der Schlüsselkern des zukünftigen Expansionspfads. Nehmen wir das jüngste Bitcoin-Staking-Protokoll Babylon und das Ethereum-Re-Staking-Protokoll (ReStaking) EigenLayer, die riesige Finanzierungen in Höhe von $70 Millionen bzw. $100 Millionen US-Dollar erhalten haben. Es ist nicht schwer zu erkennen, dass die Top-VCs für diesen Weg sehr anerkannt sind.

Es gibt jedoch auch viele Zweifel. Wenn die Modularisierung das Endergebnis der Erweiterung ist und die beiden als Hauptakteure zwangsläufig eine riesige Menge an BTC und ETH sperren werden, ist dann die Sicherheit des Protokolls selbst eine Überlegung wert? Werden die verrückten Matrjoschkas, die mit vielen LSD- und LRT-Protokollen gebildet werden, zum größten schwarzen Schwan in der zukünftigen Blockchain? Ist ihre Geschäftslogik vernünftig? Da wir EigenLayer in früheren Artikeln analysiert haben, werden im Folgenden hauptsächlich die oben genannten Probleme anhand von Babylon erörtert.

Ausweitung des Sicherheitskonsenses

Die wertvollsten öffentlichen Ketten in der Blockchain-Welt müssen Bitcoin und Ethereum sein. Ihre über die Jahre angesammelte Sicherheit, Dezentralisierung und ihr Wertkonsens sind die Kerne, die sicherstellen, dass die beiden viele Jahre lang an der Spitze der öffentlichen Kette stehen können. Sie sind auch die seltenen Eigenschaften, die für andere heterogene Ketten am schwierigsten zu replizieren sind, und der Kern des modularen Denkens besteht darin, diese Eigenschaften an diejenigen zu vermieten, die sie brauchen. In dieser Phase gibt es im modularen Denken hauptsächlich zwei Fraktionen:

-

Die erste besteht darin, Layer 1 (normalerweise Ethereum) mit ausreichender Sicherheit als untere drei Schichten oder als Teil der Funktionsschicht von Rollups zu verwenden. Diese Lösung bietet die höchste Sicherheit und Legitimität und kann auch Ressourcen aus dem Ökosystem der Hauptkette absorbieren. Bei bestimmten Rollups (Anwendungsketten, Longtail-Ketten usw.) sind Durchsatz und Kosten jedoch nicht besonders günstig.

-

Die zweite besteht darin, eine DA-Schicht mit einer Sicherheit zu erstellen, die der von Bitcoin und Ethereum nahe kommt und ein besseres Kosten-Nutzen-Verhältnis bietet. Celestia beispielsweise, das wir kennen, verwendet eine reine DA-Funktionsarchitektur, minimiert die Hardwareanforderungen für Knoten und hat niedrige Gaskosten, um in kürzester Zeit eine DA-Schicht mit starker Leistung und Sicherheit und Dezentralisierung zu erstellen, die mit Ethereum vergleichbar ist. Der Nachteil dieser Lösung besteht darin, dass es einige Zeit dauern wird, bis die Sicherheit und Dezentralisierung abgeschlossen sind. Außerdem fehlt es ihr an Orthodoxie und sie steht in offenem Wettbewerb mit Ethereum, sodass sie von der Ethereum-Community abgelehnt wird.

Die andere Fraktion sind Babylon und Eigenlayer, die die Kernidee von POS (Proof-of-Stake) verwenden, um gemeinsame Sicherheitsdienste zu erstellen, indem sie den Vermögenswert von Bitcoin oder Ethereum ausleihen. Im Vergleich zu den ersten beiden ist dies eine neutrale Existenz. Ihr Vorteil besteht darin, dass sie zwar Orthodoxie und Sicherheit erbt, den Vermögenswerten der Hauptkette jedoch auch einen höheren Nutzungswert verleiht und flexibler ist.

Das Potenzial des digitalen Goldes

Unabhängig von der zugrunde liegenden Logik des Konsensmechanismus hängt die Sicherheit der Blockchain weitgehend davon ab, wie viele Ressourcen sie zu ihrer Unterstützung hat. Die PoW-Kette erfordert viel Hardware und Strom, während PoS auf dem Wert der verpfändeten Vermögenswerte beruht. Bitcoin selbst wird von einem extrem großen PoW-Computernetzwerk unterstützt, das als das sicherste in der gesamten Blockchain gelten kann. Als öffentliche Kette mit einem zirkulierenden Marktwert von 1,39 Billionen US-Dollar und einer Einbeziehung der Hälfte der Blockchain werden ihre Vermögenswerte jedoch nur in zwei Hauptszenarien verwendet: Übertragung und Zahlung von Gas.

Was die andere Hälfte der Blockchain betrifft, kann man sagen, dass die meisten öffentlichen Ketten, insbesondere seit Ethereum Shanghai auf PoS umgestellt wurde, standardmäßig PoS mit unterschiedlichen Architekturen verwenden, um einen vollständigen Konsens zu erzielen. Da die neue heterogene Kette selbst jedoch nicht zu viel Kapitalverpfändung anziehen kann, ist ihre Sicherheit sehr fragwürdig. Im aktuellen modularen Zeitalter können Cosmos Zone und verschiedene Layer 2 zwar auch verschiedene DA-Layer verwenden, um dies auszugleichen, verlieren aber auch ihre Autonomie. Für die meisten alten öffentlichen Ketten oder Allianzketten mit POS-Mechanismen ist es grundsätzlich unmöglich, Ethereum oder Celestia als DA zu verwenden, und der Wert von Babylon besteht darin, diese Lücke zu füllen und BTC zu verpfänden, um Schutz für die PoS-Kette zu bieten. So wie Menschen in der Vergangenheit Gold verwendet haben, um den Wert von Papiergeld zu stützen, ist BTC in der Tat sehr gut geeignet, diese Rolle in der Blockchain-Welt zu spielen.

Von 0 auf 1

Die Ausgabe von digitalem Gold war schon immer die ehrgeizigste und schwierigste Geschichte in der Blockchain. Von den frühen Sidechains, Lightning Networks, Bridged Wrapped Tokens bis hin zu den heutigen Runes und BTC Layer 2 kann man sagen, dass jede Lösung gewisse inhärente Mängel aufweist. Wenn Babylon die Sicherheit von Bitcoin implementieren möchte, muss zunächst die zentralisierte Lösung ausgeschlossen werden, die die Vertrauensannahme eines Drittanbieters einführt. Unter den verbleibenden Lösungen können Runes und Lightning Networks (eingeschränkt durch extrem langsame Entwicklungsfortschritte) derzeit nur Vermögenswerte ausgeben, was bedeutet, dass Babylon einen Kapazitätserweiterungsplan entwerfen muss, um das native Bitcoin-Staking von 0 auf 1 zu erhöhen.

Die derzeit in Bitcoin verfügbaren Grundelemente sind wie folgt: 1. UTXO-Modell, 2. Zeitstempel, 3. Mehrere Signaturmethoden, 4. Grundlegende Operationscodes. Die Babylons-Lösung basiert auf der schwachen Programmierbarkeit und Datenübertragungskapazität von Bitcoin. Unter Einhaltung des Minimierungsprinzips müssen bei Bitcoin nur die erforderlichen Funktionen des Pfandvertrags abgeschlossen werden, d. h. BTC-Pfand, Beschlagnahme, Belohnung, Abruf usw. werden alle in der Hauptkette abgeschlossen. Nachdem dies 0 zu 1 erreicht wurde, werden die komplexen Anforderungen zur Verarbeitung an die Cosmos-Zone übergeben. Aber hier gibt es immer noch ein Schlüsselproblem: Wie werden die Daten der PoS-Kette in der Hauptkette aufgezeichnet?

Fernabsteckung

UTXO (Unspent Transaction Outputs) ist ein von Satoshi Nakamoto für Bitcoin entwickeltes Transaktionsmodell. Seine Kernidee ist äußerst einfach. Transaktionen sind nichts anderes als der Zufluss und Abfluss von Geldern, sodass das gesamte Transaktionssystem nur in Form von Input und Output ausgedrückt werden muss. Der sogenannte UTXO ist, wenn Gelder eingehen, aber nicht so viel ausgegeben wird, und der verbleibende Teil ist der nicht ausgegebene Transaktionsoutput (dh der Bitcoin, der nicht ausgezahlt wurde). Das gesamte Bitcoin-Ledger ist eigentlich eine Sammlung von UTXOs. Durch Aufzeichnen des Status jedes UTXO werden der Besitz und die Zirkulation von Bitcoin verwaltet. Jede Transaktion verbraucht den alten UTXO und generiert einen neuen UTXO. Da seine Eigenschaften ein gewisses Skalierbarkeitspotenzial aufweisen, wird es natürlich zum Ausgangspunkt für viele native Erweiterungslösungen. Zum Beispiel das Lightning-Netzwerk, das UTXO und Mehrfachsignaturen verwendet, um einen Strafmechanismus und einen Statuskanal zu erstellen, oder die Inschriften und Runen, die UTXO binden, um SFT (semi-fungible Tokens) zu realisieren. Sie alle basieren auf diesem zentralen Ausgangspunkt, um Wirklichkeit werden zu können.

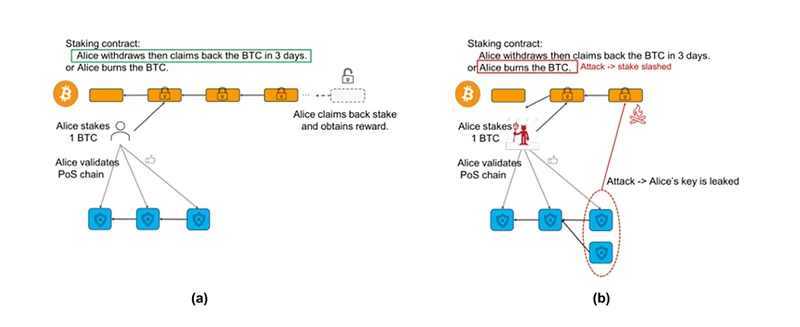

Natürlich muss Babylon auch UTXO verwenden, um den Pfandvertrag umzusetzen (Babylon nennt es Remote Pledge, d. h. die Sicherheit von BTC wird über die mittlere Schicht remote an die PoS-Kette übertragen). Gleichzeitig kombiniert es die vorhandenen Operationscodes gedanklich geschickt. Die konkreten Schritte zur Umsetzung des Vertrags lassen sich in die folgenden vier Schritte unterteilen:

-

Sperren von Geldmitteln Der Benutzer sendet Geldmittel an eine Adresse, die durch eine Mehrfachsignatur kontrolliert wird. Durch OP_CTV (OP_CHECKTEMPLATEVERIFY, das die Erstellung vordefinierter Transaktionsvorlagen ermöglicht, um sicherzustellen, dass Transaktionen nur gemäß bestimmten Strukturen und Bedingungen ausgeführt werden können) kann der Vertrag festlegen, dass diese Geldmittel nur ausgegeben werden können, wenn bestimmte Bedingungen erfüllt sind. Nachdem die Geldmittel gesperrt wurden, wird ein neuer UTXO generiert, um anzuzeigen, dass diese Geldmittel verpfändet wurden;

-

Die bedingte Überprüfung ruft OP_CSV auf (OP_CHECKSEQUENCEVERIFY, wodurch eine relative Zeitsperre basierend auf der Transaktionssequenznummer festgelegt werden kann, die angibt, dass UTXO erst nach einer bestimmten relativen Zeit oder Anzahl von Blöcken ausgegeben werden kann), um eine Zeitsperre zu erreichen, die sicherstellen kann, dass innerhalb eines bestimmten Zeitraums keine Gelder abgehoben werden können. In Kombination mit dem oben erwähnten OP_CTV können Staking, Unstaking (wenn die Staking-Zeit eingehalten wird, kann der Verpfänder die gesperrte UTXO ausgeben) und Slashing (wenn sich der Verpfänder böswillig verhält, wird die UTXO gezwungen, an die gesperrte Adresse ausgegeben zu werden und auf einen nicht auszugebenden Zustand beschränkt, ähnlich einer Black-Hole-Adresse) erreicht werden;

-

-

Statusaktualisierung: Wenn ein Benutzer eingesetzte Gelder einsetzt oder abhebt, werden UTXOs erstellt und ausgegeben. Neue Transaktionsausgaben generieren neue UTXOs und alte UTXOs werden als ausgegeben markiert. Auf diese Weise wird jede Transaktion und jeder Geldfluss genau in der Blockchain aufgezeichnet, um Transparenz und Sicherheit zu gewährleisten.

-

Basierend auf dem eingesetzten Betrag und der eingesetzten Zeit berechnet der Vertrag die Belohnungen und verteilt sie durch die Generierung neuer UTXOs. Diese Belohnungen können freigeschaltet und ausgegeben werden, nachdem bestimmte Bedingungen durch Skriptbedingungen erfüllt wurden.

Zeitstempel

Beim nativen Staking-Vertrag ist es naheliegend, über die Aufzeichnung historischer Ereignisse in externen Ketten nachzudenken. In Satoshi Nakamotos Whitepaper führte die Bitcoin-Blockchain ein von PoW unterstütztes Konzept der Zeitstempelung ein, ein Mechanismus, der eine irreversible chronologische Reihenfolge für Ereignisse bereitstellt. Im nativen Anwendungsfall von Bitcoin beziehen sich diese Ereignisse auf verschiedene Transaktionen, die im Ledger ausgeführt werden. Um die Sicherheit anderer PoS-Ketten zu verbessern, kann Bitcoin heute auch verwendet werden, um Ereignisse in externen Blockchains mit Zeitstempeln zu versehen. Jedes Mal, wenn ein solches Ereignis eintritt, wird eine Transaktion ausgelöst, die an Miner gesendet wird, die sie dann in das Bitcoin-Ledger einfügen, um das Ereignis mit einem Zeitstempel zu versehen. Diese Zeitstempel können verwendet werden, um verschiedene Sicherheitsprobleme von Blockchains zu lösen. Das allgemeine Konzept der Zeitstempelung von Ereignissen in einer untergeordneten Kette auf einer übergeordneten Kette wird als Checkpointing bezeichnet, und die Transaktionen, die zum Hinzufügen von Zeitstempeln verwendet werden, werden als Checkpoint-Transaktionen bezeichnet. Insbesondere weisen Zeitstempel in der Bitcoin-Blockchain die folgenden wichtigen Merkmale auf:

-

Zeitformat: Der Zeitstempel erfasst die Anzahl der Sekunden seit dem 1. Januar 1970 00:00:00 UTC. Dieses Format wird Unix-Zeitstempel oder POSIX-Zeit genannt;

-

Funktion: Die Hauptfunktion des Zeitstempels besteht darin, den Generierungszeitpunkt des Blocks zu ermitteln, Knoten dabei zu helfen, die Reihenfolge der Blöcke zu bestimmen und den Mechanismus zur Anpassung der Netzwerkschwierigkeit zu unterstützen.

-

Zeitstempel und Schwierigkeitsanpassung: Das Bitcoin-Netzwerk passt die Schwierigkeit alle 2016 Blöcke an (ungefähr alle zwei Wochen). Zeitstempel spielen in diesem Prozess eine Schlüsselrolle, da das Netzwerk die Mining-Schwierigkeit basierend auf der Gesamtgenerierungszeit der letzten 2016 Blöcke anpasst, wodurch die Generierungsgeschwindigkeit neuer Blöcke bei fast 10 Minuten liegt;

-

Gültigkeitsprüfung: Wenn ein Knoten einen neuen Block empfängt, überprüft er den Zeitstempel. Der Zeitstempel eines neuen Blocks muss größer sein als die mittlere Zeit mehrerer vorheriger Blöcke und darf 120 Minuten Netzwerkzeit (also 2 Stunden in der Zukunft) nicht überschreiten.

Der Zeitstempelserver ist ein neues von Babylon definiertes Primitiv, das Bitcoin-Zeitstempel über PoS-Blöcke über Babylon-Checkpoints verteilen kann, um die Genauigkeit von Zeitreihen sicherzustellen und Manipulationen zu verhindern. Der Server ist die oberste Schicht der gesamten Babylon-Architektur und die zentrale Quelle für Vertrauensanforderungen.

Babylons dreistufige Architektur

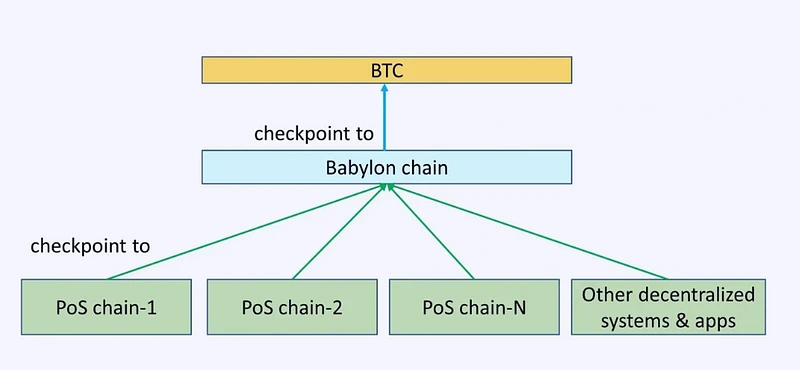

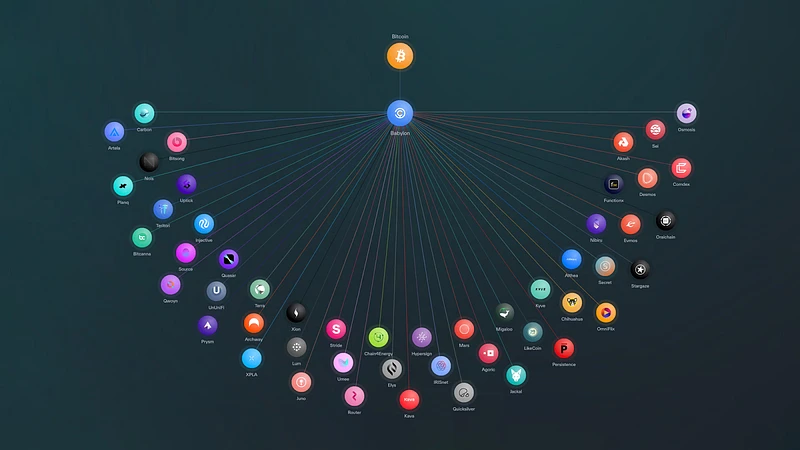

Wie in der obigen Abbildung dargestellt, kann Babylons Gesamtarchitektur in drei Schichten unterteilt werden: Bitcoin (als Zeitstempelserver), Babylon (eine Cosmos Zone) als mittlere Schicht und die PoS-Ketten-Nachfrageschicht. Babylon nennt die beiden letzteren die Kontrollebene (Babylon selbst) und die Datenebene (Datennachfrageebene, d. h. verschiedene PoS-Verbraucherketten).

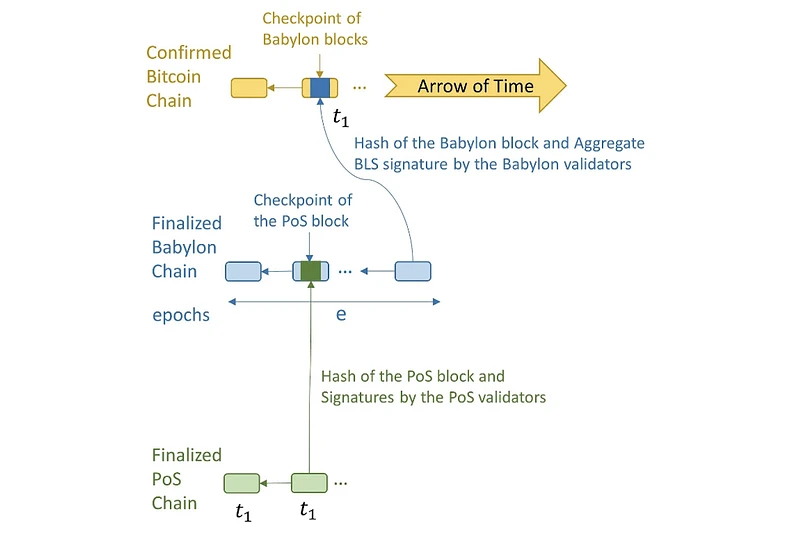

Nachdem wir die grundlegende Implementierung der Protokollvertrauenslosigkeit verstanden haben, schauen wir uns an, wie Babylon selbst die Cosmos-Zone verwendet, um die beiden Enden zu verbinden. Laut der detaillierten Erklärung von Babylon durch Stanford Tse Labs [1] kann Babylon Checkpoint-Streams von mehreren PoS-Ketten empfangen, diese Checkpoints zusammenführen und sie an Bitcoin veröffentlichen. Durch die Verwendung der aggregierten Signatur von Babylon-Validatoren kann die Größe der Checkpoints minimiert und die Häufigkeit dieser Checkpoints gesteuert werden, indem Babylon-Validatoren nur einmal pro Epoche geändert werden dürfen.

Die Validierer jeder PoS-Kette laden den Babylon-Block herunter und beobachten, ob ihre PoS-Checkpoints im von Bitcoin geprüften Babylon-Block enthalten sind. Dadurch kann die PoS-Kette Unstimmigkeiten erkennen, beispielsweise wenn ein Babylon-Validierer einen von Bitcoin geprüften, nicht verfügbaren Block erstellt und über die im nicht verfügbaren Block enthaltenen PoS-Checkpoints lügt. Die Hauptkomponenten des Protokolls sind die folgenden:

-

Checkpoints: Nur der letzte Block der Babylon-Epoche wird von Bitcoin als Checkpoint markiert. Ein Checkpoint besteht aus dem Hash des Blocks zusammen mit einer einzigen aggregierten BLS-Signatur, die den Signaturen des 2/3-Validator-Sets entspricht, das den Block zur Finalisierung signiert hat. Babylon-Checkpoints enthalten auch die Epochennummer. PoS-Blöcken kann über einen Babylon-Checkpoint der Zeitstempel eines Bitcoin-Blocks zugewiesen werden. Beispielsweise wurden die ersten beiden PoS-Blöcke von einem Babylon-Block als Checkpoint markiert, der wiederum von einem Bitcoin-Block mit einem Zeitstempel von t_3 als Checkpoint markiert wurde. Daher wurde diesen PoS-Blöcken ein Bitcoin-Zeitstempel von t_3 zugewiesen.

-

-

Kanonische PoS-Kette: Wenn eine Fork in der PoS-Kette auftritt, wird die Kette mit dem früheren Zeitstempel als kanonische PoS-Kette betrachtet. Wenn zwei Forks denselben Zeitstempel haben, wird das Unentschieden zugunsten des PoS-Blocks mit dem früheren Checkpoint auf Babylon aufgelöst.

-

-

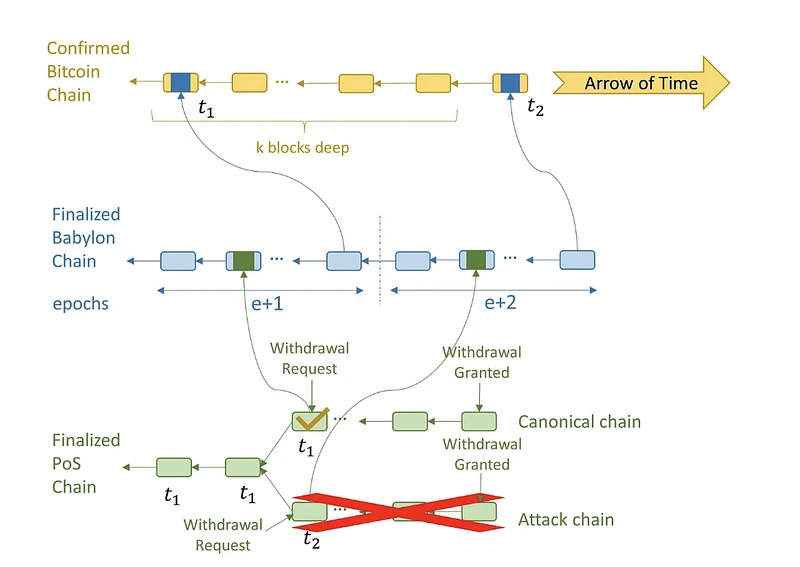

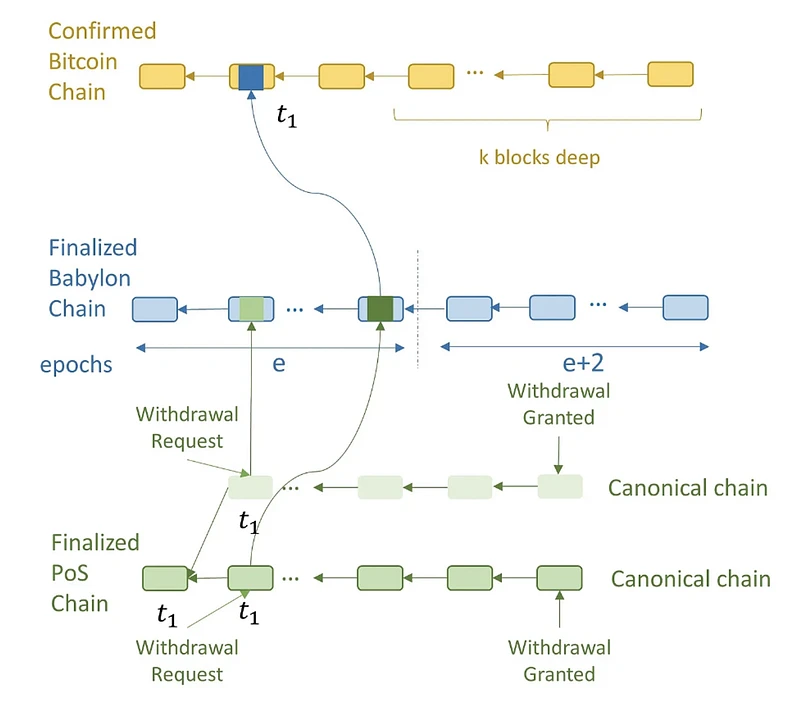

Auszahlungsregeln: Zum Abheben sendet ein Validierer eine Auszahlungsanforderung an die PoS-Kette. Der PoS-Block mit der Auszahlungsanforderung wird von Babylon und dann von Bitcoin geprüft und mit einem Zeitstempel t_1 versehen. Sobald der Bitcoin-Block mit dem Zeitstempel t_1 die Tiefe k erreicht, wird die Auszahlung auf der PoS-Kette gewährt. Wenn an diesem Punkt ein Validierer, der seinen Einsatz abgehoben hat, einen Fernangriff durchführt, kann Blöcken auf der Angriffskette nur ein Bitcoin-Zeitstempel nach t_1 zugewiesen werden. Denn sobald ein Bitcoin-Block mit dem Zeitstempel t_1 die Tiefe k erreicht, kann er nicht mehr zurückgesetzt werden. Wenn der PoS-Client dann die Reihenfolge dieser Prüfpunkte auf Bitcoin beachtet, kann er zwischen der kanonischen Kette und der Angriffskette unterscheiden und die Angriffskette ignorieren.

-

-

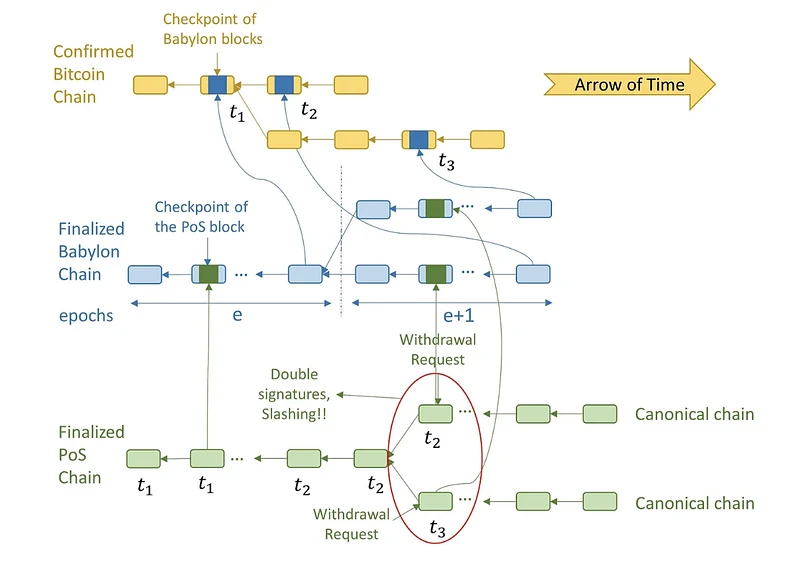

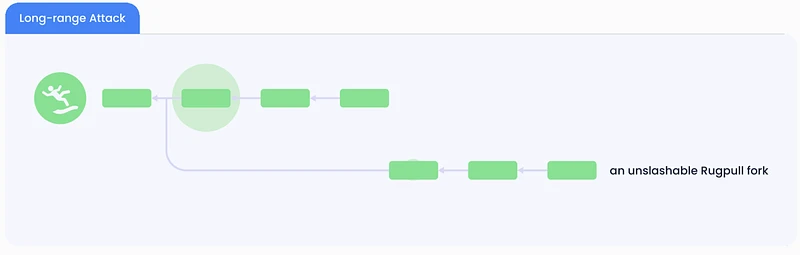

Slashing-Regeln: Validatoren mit doppelt signierten, widersprüchlichen PoS-Blöcken können gekürzt werden, wenn sie ihren Einsatz nicht abheben, wenn der Angriff erkannt wird. Böswillige PoS-Validatoren wissen, dass sie die Clients nicht verwirren können, wenn sie warten, bis Auszahlungsanforderungen genehmigt sind, bevor sie einen Sicherheitsangriff mit großer Reichweite durchführen. Diese Clients können sich Bitcoin ansehen, um die kanonische Kette zu identifizieren. Daher können sie die PoS-Kette aufspalten, wenn sie Blöcken in der kanonischen PoS-Kette Bitcoin-Zeitstempel zuweisen. Diese PoS-Validatoren arbeiten mit böswilligen Babylon-Validatoren und Bitcoin-Minern zusammen, um Babylon und Bitcoin aufzuspalten und den Bitcoin-Block mit dem Zeitstempel t_2 durch einen anderen Block mit dem Zeitstempel t_3 zu ersetzen. Dies ändert die kanonische PoS-Kette in den Augen späterer PoS-Clients von der oberen Kette zur unteren Kette. Obwohl dies ein erfolgreicher Sicherheitsangriff ist, führt er dazu, dass der Einsatz der böswilligen PoS-Validatoren gekürzt wird, da sie doppelt signierte, widersprüchliche Blöcke haben, ihren Einsatz aber noch nicht abgehoben haben.

-

-

Stoppregel für nicht verfügbare PoS-Checkpoints: PoS-Validatoren müssen ihre PoS-Kette anhalten, wenn sie einen nicht verfügbaren PoS-Checkpoint auf Babylon feststellen. Dabei ist ein nicht verfügbarer PoS-Checkpoint ein von 2/3 der PoS-Validatoren signierter Hash, der einem nicht beobachtbaren PoS-Block entsprechen soll. Wenn der PoS-Validator die PoS-Kette nicht stoppt, wenn er einen nicht verfügbaren Checkpoint feststellt, kann ein Angreifer die zuvor nicht verfügbare Angriffskette offenlegen und die kanonische Kette in der Ansicht späterer Clients ändern. Dies liegt daran, dass die später offengelegten Checkpoints der Schattenkette früher in Babylon erscheinen. Die obige Stoppregel zeigt, warum wir verlangen, dass die als Checkpoints gesendeten PoS-Block-Hashes vom PoS-Validator-Set signiert werden. Wenn diese Checkpoints nicht signiert sind, kann jeder Angreifer einen beliebigen Hash senden und behaupten, dass es sich um den Hash eines nicht verfügbaren PoS-Block-Checkpoints auf Babylon handelt. Der PoS-Validator muss dann den Checkpoint anhalten. Beachten Sie, dass das Erstellen einer nicht verfügbaren PoS-Kette schwierig ist: Dazu müssen mindestens 2/3 der PoS-Validatoren manipuliert werden, damit sie den PoS-Block mit einer Signatur vervollständigen, aber keine Daten an ehrliche Validatoren weitergeben. Bei dem oben angenommenen Angriff stoppte der böswillige Angreifer jedoch die PoS-Kette, ohne einen der Validatoren anzugreifen. Um solche Angriffe zu verhindern, verlangen wir, dass PoS-Checkpoints von 2/3 der PoS-Validatoren verifiziert werden. Daher wird Babylon nur dann nicht verfügbare PoS-Checkpoints haben, wenn 2/3 der PoS-Validatoren tatsächlich vom Angreifer kontrolliert werden. Aufgrund der Kosten, die mit der Manipulation von PoS-Validatoren verbunden sind, ist dieser Angriff äußerst unwahrscheinlich und wird weder andere PoS-Ketten noch Babylon selbst beeinträchtigen.

-

Halteregel für nicht verfügbare Babylon-Checkpoints: PoS- und Babylon-Validatoren müssen die Blockchain anhalten, wenn sie einen nicht verfügbaren Babylon-Checkpoint auf Bitcoin beobachten. Dabei ist ein nicht verfügbarer Babylon-Checkpoint ein Hash mit den aggregierten BLS-Signaturen von 2/3 der Babylon-Validatoren, der vermutlich einem Babylon-Block entspricht, der nicht beobachtet werden kann. Wenn die Babylon-Validatoren die Babylon-Blockchain nicht anhalten, kann ein Angreifer eine zuvor nicht verfügbare Babylon-Kette offenlegen und so die kanonische Babylon-Kette aus Sicht verspäteter Clients ändern. Ähnlich verhält es sich, wenn die PoS-Validatoren die PoS-Kette nicht anhalten, dann kann ein Angreifer eine zuvor nicht verfügbare PoS-Angriffskette sowie eine zuvor nicht verfügbare Babylon-Kette offenlegen und so die kanonische PoS-Kette aus Sicht verspäteter Clients ändern. Dies liegt daran, dass die später offengelegte dunkle Babylon-Kette einen früheren Zeitstempel auf Bitcoin hat und die Checkpoints der später offengelegten PoS-Angriffskette enthält. Genau wie die Halteregel für nicht verfügbare PoS-Checkpoints zeigt die obige Regel, warum wir verlangen, dass Babylon-Block-Hashes, die als Checkpoints gesendet werden, von einer aggregierten BLS-Signatur begleitet werden müssen, die die Signaturen von 2/3 der Babylon-Validatoren beweist. Wenn Babylon-Checkpoints nicht signiert wären, könnte ein beliebiger Angreifer einen beliebigen Hash senden und behaupten, es handele sich um den Hash eines nicht verfügbaren Babylon-Block-Checkpoints auf Bitcoin. PoS-Validatoren und Babylon-Validatoren müssten dann auf einen Checkpoint warten, der keine nicht verfügbaren Babylon- oder PoS-Ketten in seinem Urbild hätte! Das Erstellen einer nicht verfügbaren Babylon-Kette erfordert die Beeinträchtigung von mindestens 2/3 der Babylon-Validatoren. Bei dem oben genannten hypothetischen Angriff stoppte der Angreifer jedoch alle Ketten im System, ohne auch nur einen einzigen Babylon- oder PoS-Validator zu kompromittieren. Um solche Angriffe zu verhindern, verlangen wir, dass Babylon-Checkpoints durch aggregierte Signaturen bestätigt werden; es kann also nur dann nicht verfügbare Babylon-Checkpoints geben, wenn 2/3 der Validatoren tatsächlich kompromittiert sind. Dieser Angriff auf die Datenverfügbarkeit ist aufgrund der Kosten, die durch die Kompromittierung der Babylon-Validatoren entstehen, äußerst unwahrscheinlich. In extremen Fällen würde er jedoch alle PoS-Ketten beeinträchtigen und sie zum Anhalten zwingen.

Eigenlayer in BTC

Obwohl Babylon in Bezug auf den Zweck mit Eigenlayer identisch ist, handelt es sich keineswegs um einen einfachen Fork von Eigenlayer. In der aktuellen Situation, in der die BTC-Hauptkette DA nicht nativ verwendet werden kann, ist die Existenz von Babylon sehr bedeutsam. Das Protokoll bringt nicht nur Sicherheit in die externe PoS-Kette, sondern ist auch besonders wichtig für die Aktivierung des BTC-Ökosystems.

Beispiel

Es gibt viele mögliche Anwendungsfälle in Babylon. Hier sind einige, die bereits implementiert wurden oder das Potenzial haben, in Zukunft implementiert zu werden:

1. Verkürzen Sie den Staking-Zyklus und erhöhen Sie die Sicherheit: PoS-Ketten erfordern normalerweise einen sozialen Konsens (Konsens zwischen der Community, den Knotenbetreibern und den Validierern), um Angriffe mit großer Reichweite zu verhindern, bei denen es sich um Angriffe handelt, bei denen Transaktionsaufzeichnungen manipuliert werden oder die Kette durch Umschreiben des Verlaufs der Blockchain kontrolliert wird. Dieser Angriff ist im PoS-System besonders schwerwiegend, da die am Konsens im PoS-System beteiligten Validierer im Gegensatz zu PoW nicht viele Rechenressourcen verbrauchen müssen und Angreifer den Verlauf umschreiben können, indem sie die frühen Staker-Schlüssel kontrollieren. Um die Stabilität und Sicherheit des Konsenses des Blockchain-Netzwerks zu gewährleisten, ist daher grundsätzlich ein langer Staking-Zyklus erforderlich. Beispielsweise dauert der Unstaking-Zyklus von Cosmos 21 Tage. Über Babylon können jedoch die historischen Ereignisse der PoS-Kette dem BTC-Zeitstempelserver hinzugefügt werden, wodurch BTC als Vertrauensquelle verwendet wird, um den sozialen Konsens zu ersetzen, sodass die Unstaking-Zeit auf nur 1 Tag verkürzt werden kann (d. h. nachdem BTC etwa 100 Blöcke ausgeführt hat). Und die PoS-Kette kann zu diesem Zeitpunkt über den doppelten Schutz von nativem Token-Staking und BTC-Staking verfügen;

2. Interoperabilität zwischen verschiedenen Ketten: Durch das IBC-Protokoll kann Babylon Checkpoint-Daten von mehreren PoS-Ketten empfangen und Interoperabilität zwischen verschiedenen Ketten erreichen. Diese Interoperabilität ermöglicht eine nahtlose Kommunikation und Datenfreigabe zwischen verschiedenen Blockchains und verbessert die Gesamteffizienz und Funktionalität des Blockchain-Ökosystems.

3. Integrieren Sie das BTC-Ökosystem: Die meisten Projekte im aktuellen BTC-Ökosystem verfügen nicht über ausreichende Sicherheit. Ob Layer 2, LRT oder DeFi, die meisten von ihnen verlassen sich immer noch auf Vertrauensannahmen von Drittanbietern. Und in den Adressen dieser Protokolle sind viele BTC gespeichert. In Zukunft könnten sie mit Babylon kollidieren, um einige gute passende Lösungen zu finden, sich gegenseitig Feedback zu geben und schließlich ein starkes Ökosystem wie Eigenlayer in Ethereum zu bilden;

4. Cross-Chain-Asset-Management: Das Babylon-Protokoll kann zur sicheren Verwaltung von Cross-Chain-Assets verwendet werden. Durch das Hinzufügen von Zeitstempeln zu Cross-Chain-Transaktionen gewährleistet es die Sicherheit und Transparenz von Assets, wenn diese zwischen verschiedenen Blockchains übertragen werden. Ein solcher Mechanismus hilft, Doppelausgaben und andere Cross-Chain-Angriffe zu verhindern.

Turm von Babel

Die Geschichte vom Turmbau zu Babel stammt aus Genesis 11:1-9 der Bibel. Es ist eine klassische Geschichte über Menschen, die versuchen, einen Turm in den Himmel zu bauen, aber von Gott daran gehindert werden. Ihre Bedeutung symbolisiert die Einheit der Menschheit und gemeinsame Ziele. Es ist auch die zugrunde liegende Bedeutung des Babylon-Protokolls, das darauf abzielt, einen Turmbau zu Babel für viele PoS-Ketten zu bauen und sie miteinander zu vereinen. Aus narrativer Sicht scheint es nicht weniger beeindruckend zu sein als Eigenlayer, der Verteidiger von Ethereum, aber wie ist die tatsächliche Situation?

Bis jetzt hat das Babylon-Testnetz über das IBC-Protokoll Sicherheit für 50 Cosmos-Zonen bereitgestellt. Neben Cosmos hat Babylon auch eine Kooperation mit einigen LSD-Protokollen (Liquidity Pledge), Protokollen für die Interoperabilität der gesamten Kette und Bitcoin-Ökosystemprotokollen zur Integration erreicht. Auf der anderen Seite ist Babylon in Bezug auf Pledge im Vergleich zu Eigenlayers Fähigkeit, Pledges und LSD innerhalb des Ethereum-Ökosystems wiederzuverwenden, derzeit noch leicht unterlegen. Aber auf lange Sicht ist BTC, das in vielen Wallets und Protokollen schlummert, noch nicht vollständig erwacht, sodass dies nur die Spitze des $1,3 Billionen Eisbergs ist. Das aktuelle Babylon muss noch eine positive Ergänzung zum gesamten BTC-Ökosystem bilden.

Bis jetzt hat das Babylon-Testnetz über das IBC-Protokoll Sicherheit für 50 Cosmos-Zonen bereitgestellt. Neben Cosmos hat Babylon auch eine Kooperation mit einigen LSD-Protokollen (Liquidity Pledge), Protokollen für die Interoperabilität der gesamten Kette und Bitcoin-Ökosystemprotokollen zur Integration erreicht. Auf der anderen Seite ist Babylon in Bezug auf Pledge im Vergleich zu Eigenlayers Fähigkeit, Pledges und LSD innerhalb des Ethereum-Ökosystems wiederzuverwenden, derzeit noch leicht unterlegen. Aber auf lange Sicht ist BTC, das in vielen Wallets und Protokollen schlummert, noch nicht vollständig erwacht, sodass dies nur die Spitze des $1,3 Billionen Eisbergs ist. Das aktuelle Babylon muss noch eine positive Ergänzung zum gesamten BTC-Ökosystem bilden.

Die einzige Lösung für die Ponzi-Puppen

Wie im Vorwort erwähnt, gewinnen Eigenlayer und Babylon allmählich an Dynamik. Dem aktuellen Trend nach zu urteilen, werden die beiden in Zukunft eine riesige Menge an Blockchain-Kernressourcen sperren. Selbst wenn die Sicherheit der beiden Protokolle selbst kein Problem darstellt, werden mehrere Nesting Dolls dazu führen, dass das gesamte Staking-Ökosystem in eine Todesspirale gerät und einen Rückgang verursacht, der nicht geringer ist als das Niveau der US-Zinserhöhung? Der aktuelle Staking-Track hat tatsächlich eine lange Phase irrationalen Wohlstands erlebt, nachdem Ethereum auf PoS umgestellt und Eigenlayer herausgekommen ist. Um ein höheres TVL zu erhalten, werfen Projektparteien oft eine große Anzahl von Airdrop-Erwartungen und überlagerten Nesting Doll-Vorteilen aus, um Benutzer anzulocken. Ein ETH kann Nest Dolls sogar 5 oder 6 Mal vom nativen Staking zu LSD und dann zu LRT verschachteln. Dies wird natürlich viele Risikoprobleme beim Stapeln von Nesting Dolls verursachen. Solange eines der Protokolle Probleme hat, wirkt sich dies direkt auf alle an den Nesting Dolls beteiligten Protokolle aus (insbesondere auf die Staking-Protokolle am Ende der Nesting Doll-Struktur). Es gibt eine große Anzahl zentralisierter Lösungen im BTC-Ökosystem. Wenn Sie den Kürbis kopieren und das Set kopieren, wird das Risiko nur größer. Aber eines muss klargestellt werden: Eigenlayer und Babylon lenken das Schwungrad der Pfandleihe in Richtung eines echten praktischen Werts. Im Wesentlichen schaffen sie echtes Angebot und Nachfrage, um dieses Risiko auszugleichen. Obwohl die Existenz des gemeinsamen Sicherheitsprotokolls indirekt oder direkt zur Verschlimmerung schlechter Praktiken beigetragen hat, ist es daher die einzige Lösung für Pfandleiher, um Ponzi-Gewinnen zu entgehen. Die wichtigere Frage ist nun, ob die Geschäftslogik des gemeinsamen Sicherheitsprotokolls wahr ist?

Reales Angebot und Nachfrage sind der Schlüssel

In Web3, egal ob es sich um eine öffentliche Kette oder ein Protokoll handelt, basiert die zugrunde liegende Logik häufig darauf, Käufer und Verkäufer mit bestimmten Bedürfnissen zusammenzubringen. Diejenigen, die richtig zusammenbringen, können die Welt gewinnen, und die Blockchain selbst macht dieses Zusammenbringen nur fair, real und glaubwürdig. Theoretisch kann das gemeinsame Sicherheitsprotokoll eine gute Ergänzung zur derzeit florierenden Verpfändungs- und Modulökologie bilden. Aber überlegen Sie genau, wird dieses Angebot die Nachfrage bei weitem übersteigen? Erstens gibt es ziemlich viele Projekte und Hauptketten, die modulare Sicherheit auf der Angebotsseite bieten können. Auf der anderen Seite benötigt die alte PoS-Kette eine solche Sicherheit möglicherweise nicht oder wird sie nicht für ihr Gesicht mieten. Und ob die neue PoS-Kette die durch die riesigen Mengen an BTC und ETH generierten Zinsen zahlen kann, muss die Geschäftslogik von Eigenlayer und Babylon einen geschlossenen Kreislauf bilden, zumindest müssen die Einnahmen mit den durch die im Protokoll verpfändeten Token generierten Zinsen ausgeglichen werden. Selbst wenn dieser Ausgleich erreicht werden kann, selbst wenn die Einnahmen die Zinsausgaben bei weitem übersteigen, wird in diesem Fall dem neuen PoS und Protokoll Blut gesaugt. Daher wird es oberste Priorität haben, das Wirtschaftsmodell ins Gleichgewicht zu bringen, nicht in die Blase der Airdrop-Erwartungen zu geraten und sowohl Angebot als auch Nachfrage auf eine gesündere Art und Weise zu steuern.

Referenzen

1. 10.000 Wörter, die erklären, wie Babylon es dem Cosmos-Ökosystem ermöglicht, von der Sicherheit von Bitcoin zu profitieren: https://www.chaincatcher.com/article/2079486

2. Tiefgreifendes Verständnis von Eigenlayer: Kann Ethereum die Matrjoschka-Situation durchbrechen?: https://haotiancryptoinsight.substack.com/p/eigenlayer?utm_source=publication-search

3. Dialog mit Fisher Yu, Mitbegründer von Babylon: Wie kann die Liquidität von 21 Millionen BTC durch Staking freigesetzt werden?: https://www.chaincatcher.com/article/2120653

4. Dreiecksverschuldung oder leichte Inflation: eine alternative Perspektive zur Neuverpfändung: https://mp.weixin.qq.com/s/dMc_WzndAZXRjnEgD2hcew

5. Ein Blick auf das, was ich in letzter Zeit im Bereich Kryptowährungen gesehen habe: https://theknower.substack.com/p/a-look-at-what-ive-been-seeing-in

Dieser Artikel stammt aus dem Internet: Babylon: Wie kann der Sicherheitswert von Bitcoin freigesetzt werden?

Schlagzeilen Caixin: Festland-Investoren dürfen derzeit nicht am Handel mit virtuellen Asset-Spot-ETFs aus Hongkong teilnehmen. Die erste Charge von sechs virtuellen Asset-Spot-ETFs, die von Bosera International, China Asset Management (Hong Kong) und Harvest Global ausgegeben wurden, wurde von der Hong Kong Securities Regulatory Commission offiziell genehmigt, mit dem Ziel, am 30. April 2024 notiert zu werden. Obwohl die betreffenden ETFs zunächst von Hongkonger Unternehmen unter chinesischen öffentlichen Mitteln ausgegeben wurden, ist darauf hinzuweisen, dass es chinesischen Festland-Investoren derzeit nicht gestattet ist, am Kauf und Verkauf teilzunehmen. Laut der Produktliste auf der Website der Hong Kong Securities and Futures Commission wurden diese sechs virtuellen Asset-Spot-ETFs am 23. April 2024 offiziell genehmigt. Die betreffenden Produkte sind: Harvest Bitcoin Spot ETF…