CAKE-Framework (Deep Parsing Chain Abstract Key Elements)

Originalautor: Lieblingslesearchiv von Mirror

Originalübersetzung: TechFlow

Zusammenfassung der wichtigsten Punkte

-

Heutzutage ist es bei Krypto-Nutzern Standard, dass sie immer wissen, mit welchem Netzwerk sie interagieren. Internetnutzer müssen jedoch nicht wissen, mit welchem Cloud-Anbieter sie interagieren. Diesen Ansatz auf die Blockchain zu übertragen, nennen wir Kettenabstraktion.

-

Dieser Artikel stellt das Chain Abstraction Key Elements (CAKE)-Framework vor. Das Framework besteht aus vier Teilen : Anwendungsschicht, Berechtigungsschicht, Lösungsschicht und Abrechnungsschicht und zielt darauf ab, Benutzern ein nahtloses kettenübergreifendes Betriebserlebnis zu bieten.

-

Zum Erreichen einer Kettenabstraktion ist ein komplexer Satz von Technologien erforderlich, um die Zuverlässigkeit, Kosteneffizienz, Sicherheit, Geschwindigkeit und Vertraulichkeit des Ausführungsprozesses zu gewährleisten.

-

Wir definieren den kettenübergreifenden Kompromiss bei der Kettenabstraktion als Trilemma und schlagen sechs Designlösungen vor, jede mit ihren eigenen einzigartigen Vorteilen.

-

Um den Sprung in eine verkettete abstrakte Zukunft erfolgreich zu schaffen, müssen wir als Branche einen gemeinsamen Standard für den Informationsaustausch zwischen den Schichten von CAKE definieren und übernehmen. Ein guter Standard ist das Tüpfelchen auf dem i.

Einführung

Im Jahr 2020 wechselte das Ethereum-Netzwerk zu eine Rollup-zentrierte Skalierungs-Roadmap . Vier Jahre später sind mehr als 50 Rollup-Layer (L2) im Einsatz. Während der Rollup-Layer die gewünschte horizontale Skalierung ermöglicht, es zerstört das Benutzererlebnis komplett .

Benutzer sollten sich nicht darum kümmern oder es nicht verstehen, mit welchem Rollup sie interagieren. Krypto-Benutzer wissen, welches Rollup sie verwenden (Optimism oder Base), was gleichbedeutend damit ist, dass Web2-Benutzer wissen, welchen Cloud-Anbieter sie verwenden (AWS oder GCP). Die Vision von Chain Abstraction besteht darin, Ketteninformationen aus der Benutzeransicht zu abstrahieren. Benutzer müssen nur ihre Brieftasche mit der dApp verbinden und die beabsichtigte Aktion unterzeichnen, und die Details, um sicherzustellen, dass der Benutzer das richtige Guthaben auf der Zielkette hat und die beabsichtigte Aktion ausführt, werden alle im Hintergrund erledigt.

In diesem Artikel untersuchen wir, wie Kettenabstraktion ein wirklich multidisziplinäres Problem ist, das die Interaktionen der Anwendungsschicht, der Berechtigungsschicht, der Lösungsschicht und der Abwicklungsschicht umfasst. Wir stellen das Chain Abstraction Key Elements (CAKE)-Framework vor und gehen auf die Design-Kompromisse von Kettenabstraktionssystemen ein.

Einführung in das CAKE-Framework

In der Welt der Kettenabstraktion besuchen Benutzer die dApp-Website, verbinden ihre Wallets, unterzeichnen Vorgänge und warten auf die endgültige Abrechnung. Alle komplexen Vorgänge werden in der Infrastrukturschicht von CAKE abgeschlossen. Die drei Infrastrukturschichten von CAKE umfassen:

-

Berechtigungsebene : Benutzer verbinden ihre Wallets mit der dApp und fordern Angebote entsprechend ihrer Benutzerabsicht an. Absicht bezieht sich auf das Ergebnis, das der Benutzer am Ende der Transaktion erwartet , nicht der Transaktionspfad. Beispielsweise das Überweisen von USDT an eine Tron-Adresse oder das Einzahlen von USDC in eine ertragsgenerierende Strategie auf Arbitrum. Die Wallet sollte in der Lage sein, Benutzer-Assets zu lesen (d. h. Status zu lesen) und Transaktionen auf der Zielkette auszuführen (d. h. Status zu aktualisieren).

-

Solver-Ebene : Die Solver-Schicht schätzt Gebühren und Ausführungsgeschwindigkeit basierend auf dem anfänglichen Guthaben und der Absicht des Benutzers. In einer kettenübergreifenden Umgebung wird dieser Prozess als Lösen bezeichnet und ist kritisch, da Transaktionen asynchron sind und Untertransaktionen während der Ausführung fehlschlagen können. Asynchronität führt das kettenübergreifende Trilemma ein, das Gebühren, Ausführungsgeschwindigkeit und Ausführungsgarantien umfasst.

-

Siedlungsschicht : Nachdem der Benutzer die Transaktion mit einem privaten Schlüssel genehmigt hat, stellt die Abwicklungsebene ihre Ausführung sicher. Dies umfasst zwei Schritte: Überbrückung der Benutzeranlagen zur Zielkette und anschließende Ausführung der Transaktion. Wenn das Protokoll für bestimmte Vorgänge komplexe Solver verwendet, können diese ihre eigene Liquidität bereitstellen und Vorgänge im Namen der Benutzer ausführen, ohne dass eine Überbrückung erforderlich ist.

Um eine Kettenabstraktion zu erreichen, müssen die drei oben genannten Infrastrukturebenen zu einem einheitlichen Produkt zusammengeführt werden. Eine wichtige Erkenntnis beim Zusammenführen dieser Schichten ist der Unterschied zwischen Informationstransfer und Werttransfer. Der Informationstransfer zwischen Ketten sollte verlustfrei sein, also muss es sich auf den sichersten Weg verlassen. Ein Benutzer, der beispielsweise in einer Kette zu einer Governance-Abstimmung in einer anderen Kette mit Ja stimmt, möchte nicht, dass seine Stimme zu Vielleicht wird. Andererseits Die Wertübertragung kann verlustbehaftet sein abhängig von den Benutzerpräferenzen . Ein erfahrener Dritter kann genutzt werden, um Benutzern schnellere, günstigere oder garantierte Wertübertragungen zu ermöglichen. Es ist wichtig zu beachten, dass 95% Ethereum-Blockspeicher für die Wertübertragung verwendet werden, gemessen an den an die Validierer gezahlten Gebühren.

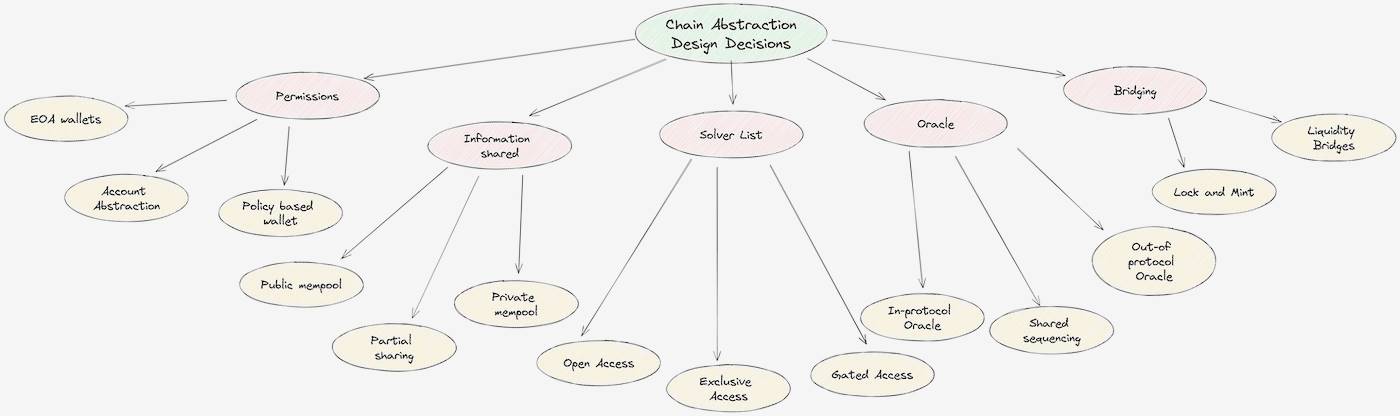

Wichtige Designentscheidungen

Die drei oben genannten Ebenen führen zu wichtigen Designentscheidungen, die CAF treffen muss. Diese Entscheidungen betreffen, wer die Befugnis zur Ausführung von Absichten kontrolliert, welche Informationen den Lösern offengelegt werden und welche Abwicklungspfade den Lösern zur Verfügung stehen. Nachfolgend finden Sie eine detaillierte Analyse jeder Ebene.

Berechtigungsebene

Die Berechtigungsebene enthält die privaten Schlüssel der Benutzer und signiert in ihrem Namen Nachrichten, die dann als Transaktionen in der Kette ausgeführt werden. CAF muss Signaturschemata und Transaktionsnutzlasten für alle Zielketten unterstützen. Beispielsweise sind Wallets, die das ECDSA-Signaturschema und den EVM-Transaktionsstandard unterstützen, auf Ethereum, dessen L2 und Sidechains (wie das Metamask-Wallet) beschränkt. Andererseits können Wallets, die EVM und SVM (Solana VM) unterstützen, beide Ökosysteme unterstützen (wie das Phantom-Wallet). Es ist wichtig zu beachten, dass dieselbe Mnemonik verwendet werden kann, um Wallets sowohl in EVM- als auch in SVM-Ketten zu generieren.

Eine Multi-Chain-Transaktion besteht aus mehreren Untertransaktionen, die in der richtigen Reihenfolge ausgeführt werden müssen. Diese Untertransaktionen müssen auf mehreren Ketten ausgeführt werden, jede mit ihren eigenen zeitabhängigen Gebühren und Zufallszahlen. Wie diese Untertransaktionen koordiniert und abgewickelt werden, ist eine wichtige Designentscheidung der Berechtigungsebene.

-

EOA-Geldbörsen sind Wallet-Software, die auf dem Rechner des Benutzers läuft und dessen private Schlüssel enthält. Dabei kann es sich um browserbasierte Erweiterungen (wie Metamask und Phantom), mobile Anwendungen (wie Coinbase Wallet) oder dedizierte Hardware (wie Ledger) handeln. Bei EOA-Wallets müssen Benutzer jede Untertransaktion einzeln unterzeichnen, was derzeit mehrere Klicks erfordert. Außerdem müssen Benutzer ein Gebührenguthaben auf der Zielkette halten, was zu erheblichen Reibungen im Prozess führt. Indem Benutzer jedoch mehrere Untertransaktionen mit einem einzigen Klick unterzeichnen können, kann die Reibung mehrerer Klicks von den Benutzern abstrahiert werden.

-

In einer Kontoabstraktion (AA) Wallet: Benutzer haben weiterhin Zugriff auf ihre privaten Schlüssel, aber sie trennen die Unterzeichner der Transaktionsnutzlasten von den Ausführenden der Transaktionen. Ermöglicht komplexen Parteien, Benutzertransaktionen atomar zu bündeln und auszuführen (Avocado, Pimlico). AA-Wallets erfordern weiterhin, dass Benutzer jede Untertransaktion einzeln unterzeichnen (derzeit über mehrere Klicks), erfordern jedoch nicht, dass in jeder Kette ein Gebührenguthaben gehalten wird.

-

Richtlinienbasierte Proxys Bewahren Sie den privaten Schlüssel des Benutzers in einer separaten Ausführungsumgebung auf und generieren Sie im Namen des Benutzers signierte Nachrichten basierend auf den Benutzerrichtlinien. Telegramm-Bots, Near Account Aggregators oder SUAVE TEEs sind richtlinienbasierte Wallets, während Entropy oder Capsule richtlinienbasierte Wallet-Erweiterungen sind. Der Benutzer muss nur ein Genehmigungsschreiben unterzeichnen, und die anschließende Unterzeichnung von Untertransaktionen und die Gebührenverwaltung können während des Vorgangs von diesen Proxys durchgeführt werden.

Solver-Ebene

Nachdem der Benutzer die Absicht veröffentlicht hat, kümmert sich die Solver-Ebene um die Rückgabe Gebühren und Bestätigungszeiten an den Benutzer. Dieses Problem ist eng mit der Gestaltung von Order Flow-Auktionen verbunden, die werden hier ausführlich besprochen . CAF kann Protokollpfade verwenden, um die Benutzerabsicht auszuführen, oder einen komplexen Drittanbieter (z. B. Solver) verwenden, um bei bestimmten Sicherheitsgarantien Kompromisse einzugehen und den Benutzern ein verbessertes Benutzererlebnis zu bieten. Die Einführung von Solvern in das CAF-Framework führt zu den nächsten beiden Designentscheidungen, die eng mit Informationen zusammenhängen.

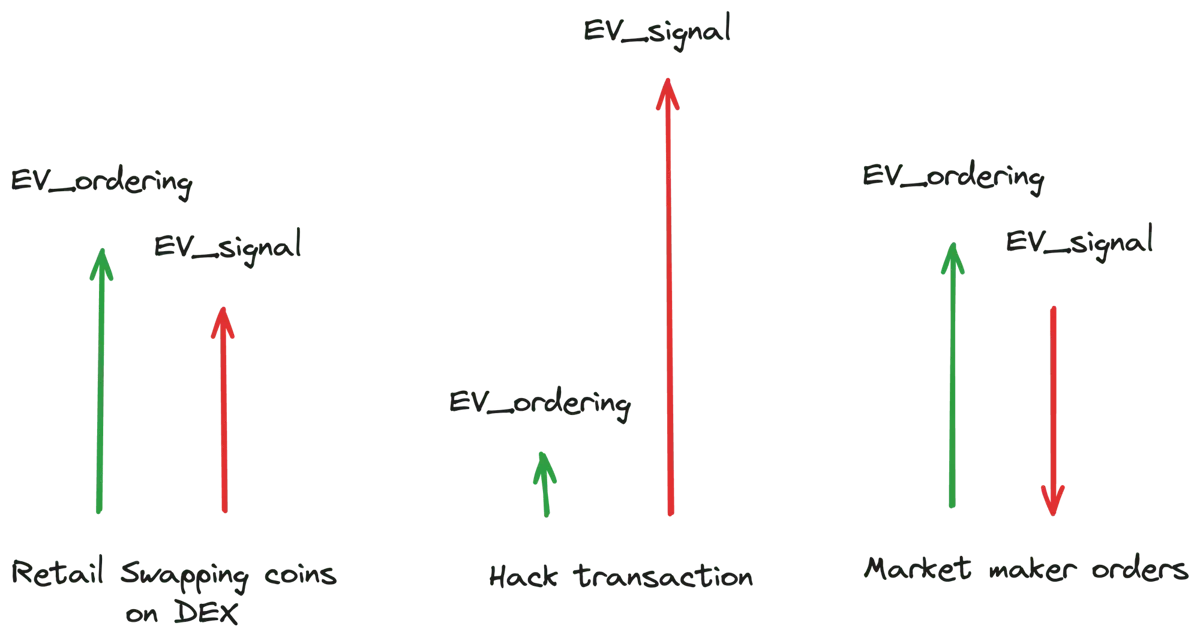

Absichten bestehen aus zwei Arten extrahierbarer Werte (EVs): EV_Bestellwerte und EV_Signal.

-

EV_ordering ist ein Blockchain-spezifischer Wert, der normalerweise von Entitäten extrahiert wird, die Benutzeraufträge ausführen, wie z. B. Block Builder oder Validierer.

-

EV_signal stellt einen Wert dar, auf den jede Entität zugreifen kann, die der Anordnung nachkommt, bevor er formal in der Blockchain aufgezeichnet wird.

Unterschiedliche Benutzerabsichten haben unterschiedliche Verteilungen zwischen EV_ordering und EV_signal. Beispielsweise hat die Absicht, Münzen auf einem DEX zu tauschen, normalerweise einen hohen EV_ordering-Wert, aber einen niedrigen EV_signal-Wert. Umgekehrt haben Hacker-Trades eine höhere EV_signal-Komponente, da Front-Running mehr Wert bringt als die Ausführung des Trades. Es ist erwähnenswert, dass EV_signal manchmal negativ sein kann, beispielsweise im Fall von Market-Maker-Trades, bei denen die Entität, die diese Aufträge ausführt, Verluste erleiden kann, weil der Market Maker die zukünftigen Marktbedingungen besser versteht.

Wenn jemand die Absicht des Benutzers im Voraus erkennen kann, kann er vorgreifen, was zu Wertverlusten führt. Darüber hinaus schafft die Möglichkeit eines negativen EV_Signals ein Wettbewerbsumfeld unter den Solvern, was dazu führt, dass sie niedrigere Gebote abgeben, was zu weiteren Wertverlusten führt (auch als negative Selektion bezeichnet). Letztendlich wirkt sich der Verlust auf die Benutzer aus, indem er die Gebühren erhöht oder bessere Preise anbietet. Beachten Sie, dass niedrige Gebühren oder höhere Preise zwei Seiten derselben Medaille sind und im Rest dieses Artikels synonym verwendet werden.

Informationsaustausch

Es gibt drei Möglichkeiten, Informationen mit dem Solver zu teilen:

-

Öffentlicher Speicherpool : Die Benutzerabsicht wird öffentlich an einen öffentlichen Mempool oder eine Datenverfügbarkeitsebene gesendet, und der erste Solver, der die Anforderung erfüllen kann, führt die Bestellung aus und wird zum Gewinner. Dieses System ist hochgradig extrahierend, da Benutzer ihre EV_ordering und ihr EV_signal offenlegen. Beispiele hierfür sind der öffentliche Mempool von Ethereum und verschiedene Blockchain-Brücken. Im Falle einer Brücke müssen Benutzer ihre Vermögenswerte treuhänderisch hinterlegen, bevor sie sie an die Zielkette übertragen, um böswillige Angriffe zu verhindern, aber dieser Prozess gibt unbeabsichtigt ihre Absicht preis.

-

Teilweise Freigabe : CAF kann den Wert, der den Bietern offengelegt wird, reduzieren, indem es die Menge der offengelegten Informationen begrenzt. Dieser Ansatz führt jedoch direkt zu einem Verlust der Preisoptimalität und kann Probleme wie Bieter-Spam verursachen.

-

Private Mempools : Jüngste Entwicklungen in MPC und TEE machen vollständig private Mempools möglich. Es werden keine Informationen außerhalb der Ausführungsumgebung weitergegeben, und Solver kodieren ihre Präferenzen und passen jede Absicht an. Während private Mempools die EV_Reihenfolge erfassen, können sie das EV_Signal nicht vollständig erfassen. Wenn beispielsweise eine Hackertransaktion an den Mempool gesendet wird, kann die erste Person, die die Reihenfolge sieht, die Transaktion vorwegnehmen und das EV_Signal erfassen. In einem privaten Mempool werden Informationen erst freigegeben, wenn der Block bestätigt ist, sodass jeder, der die Transaktion sieht, das EV_Signal erfassen kann. Es ist denkbar, dass Solver Zertifizierungsknoten einrichten, um das EV_Signal aus neu geprägten Blöcken aus dem TEE zu erfassen, wodurch die Erfassung des EV_Signals zu einem Latenzrennen wird.

Löserliste

Der CAF muss außerdem entscheiden, wie viele und welche Bieter an der Auktion teilnehmen dürfen. Die wichtigsten Optionen sind:

-

Offener Zugang : Die Eintrittsbarriere für teilnehmende Funktionen ist so niedrig wie möglich. Dies ist vergleichbar mit der Offenlegung des Mempools und dem Durchsickern von EV_Signal und EV_Ordering.

-

Eingeschränkter Zugriff : Gating der Auftragsausführungsfunktionen durch Whitelists, Reputationssysteme, Gebühren oder Sitzauktionen. Gating-Mechanismen müssen sicherstellen, dass Solver im System kein EV_Signal erfassen. Beispiele hierfür sind 1inch Auction, Cowswap Auctions und Uniswap X Auctions. Der Wettbewerb um den Gewinn von Aufträgen erfasst EV_Ordering für Benutzer, während Gating-Mechanismen EV_Signal für Auftragsgeneratoren (Wallets, dApps) erfassen können.

-

Exklusiver Zugang : Exklusiver Zugang ist eine spezielle Auktionsform, bei der pro Zeitfenster nur ein Solver ausgewählt wird. Da keine Informationen an andere Solver weitergegeben werden, gibt es keine negative Auswahl und keine Front-Running-Rabatte. Der Order Flow-Initiator erfasst den erwarteten Wert von EV_signal und EV_ordering, und da es keinen Wettbewerb gibt, erhalten Benutzer nur Ausführungen, aber keine Preisverbesserungen. Beispiele für diese Art von Auktion sind Robinhood- und DFlow-Auktionen.

Siedlungsschicht

Sobald eine Wallet eine Reihe von Transaktionen signiert, müssen diese auf der Blockchain ausgeführt werden. Cross-Chain-Transaktionen verwandeln den Abwicklungsprozess von einer atomaren Operation in eine asynchrone Operation. Während der anfänglichen Transaktionsausführung und -bestätigung kann sich der Status auf der Zielkette ändern, was möglicherweise zum Scheitern der Transaktion führen kann. Dieser Unterabschnitt untersucht die Kompromisse zwischen Sicherheitskosten, Bestätigungszeit und Ausführungsgarantien.

Es ist wichtig zu beachten, dass die Ausführung einer gewünschten Transaktion auf einer Zielkette vom Transaktionsaufnahmemechanismus der Zielkette abhängt, einschließlich Faktoren wie der Möglichkeit, Transaktionen zu zensieren und dem Gebührenmechanismus der Zielkette. Wir betrachten die Wahl der Zielkette als eine dApp-Entscheidung und gehen über den Rahmen dieses Artikels hinaus.

Cross-Chain-Oracle

Zwei Blockchains mit unterschiedlichen Zuständen und Konsensmechanismen benötigen einen Vermittler, beispielsweise ein Orakel, um den Informationstransfer zwischen ihnen zu erleichtern. Das Orakel fungiert als Relais für den Informationstransfer zwischen den Ketten, einschließlich der Überprüfung, ob Benutzer Gelder auf Treuhandkonten in der Sperr- und Prägebrücke gesperrt haben, oder der Bestätigung des Token-Guthabens der Benutzer auf der ursprünglichen Kette, um an der Governance-Abstimmung auf der Zielkette teilzunehmen.

Orakel übermitteln Informationen mit der Geschwindigkeit der langsamsten Kette, um das Risiko einer Reorganisation zu managen, da das Orakel auf einen Konsens in der Quellkette warten muss. Angenommen, ein Benutzer möchte USDC von der Quellkette zur Zielkette übertragen und sperrt dazu seine Gelder in einem Treuhandkonto. Es können jedoch Probleme auftreten, wenn das Orakel nicht auf genügend Bestätigungen wartet und weiterhin Token für den Benutzer in der Zielkette prägt. Wenn eine Reorganisation erfolgt, überschreibt der Benutzer seine Treuhandtransaktion und das Orakel verursacht eine doppelte Ausgabe.

Es gibt zwei Arten von Orakeln:

-

Extra-Protokoll-Orakel : Muss von Drittanbieter-Validatoren getrennt sein, die Konsens ausführen, um Informationen zwischen Ketten weiterzugeben. Zusätzliche Validatoren erhöhen die Kosten für den Betrieb eines Orakels. LayerZero, Wormhole, ChainLink und Axelar Network sind Beispiele für Extraprotokoll-Orakel.

-

In-Protokoll-Orakel : Tief in den Konsensalgorithmus des Ökosystems integriert und verwendet den Validator-Satz, der den Konsens ausführt, um Informationen weiterzugeben. Cosmos IBC wird für Ketten verwendet, die das Cosmos SDK ausführen, das Polygon-Ökosystem entwickelt AggLayer und Optimism entwickelt Superchain. Jedes Orakel verwendet dedizierten Blockraum, um Informationen zwischen Ketten im selben Ökosystem weiterzugeben.

-

Shared Sorter sind extraprotokollierte Einheiten, die innerhalb des Protokolls Transaktionsordnungsrechte besitzen, d. h. sie können Transaktionen über verschiedene Ketten hinweg bündeln. Obwohl sie sich noch in der Entwicklung befinden, müssen Shared Sorter nicht auf die Bestätigung bestimmter Blöcke warten, um das Reorganisationsrisiko zu verringern. Um wirklich kettenübergreifende Atomizität zu erreichen, müssen Shared Sorter nachfolgende Transaktionen abhängig vom Erfolg früherer Transaktionen ausführen können, wodurch sie kettenübergreifend werden.

Brückentoken

In einer Multi-Chain-Welt sind die Token- und Gebührenguthaben der Benutzer über alle Netzwerke verteilt. Vor jeder Cross-Chain-Operation müssen Benutzer Gelder von der Quellkette zur Zielkette überbrücken. Derzeit gibt es 34 aktive Kettenbrücken mit einem Gesamt-TVL von $7,7 Milliarden und einem Brückenvolumen von $8,6 Milliarden in den letzten 30 Tagen.

Bridge-Token sind ein Anwendungsfall für die Wertübertragung. Dadurch entsteht die Möglichkeit, professionelle Drittparteien zu nutzen, die gut im Kapitalmanagement sind und bereit sind, das Risiko einer Umstrukturierung zu tragen, wodurch die Kosten und der Zeitaufwand für den Handel der Benutzer reduziert werden.

Es gibt zwei Arten von Cross-Chain-Brücken:

-

Locking- und Minting-Brücken: Locking- und Minting-Brücken validieren Token-Einzahlungen in der Quellkette und prägen Token in der Zielkette. Das zum Starten solcher Brücken erforderliche Kapital ist gering, aber die sichere Übertragung von Sperrinformationen erfordert erhebliche Investitionen. Sicherheitsverletzungen in diesen Brücken haben für Token-Inhaber zu Verlusten in Milliardenhöhe geführt.

-

Liquiditätsbrücke : Liquiditätsbrücken nutzen Liquiditätspools in den Quell- und Zielketten und verwenden einen Algorithmus, um den Umrechnungskurs zwischen den Quell- und Zieltoken zu bestimmen. Diese Brücken haben zwar höhere Anfangskosten, erfordern jedoch geringere Sicherheitsgarantien. Im Falle einer Sicherheitsverletzung sind nur die Mittel im Liquiditätspool gefährdet.

In beiden Cross-Chain-Brücken müssen Benutzer Liquiditätskosten bezahlen. In der Locking- und Minting-Brücke fallen die Liquiditätskosten beim Wechsel vom verpackten Token zum gewünschten Token in der Zielkette (USDC.e zu USDC) an, während in der Liquiditätsbrücke die Liquiditätskosten beim Wechsel vom Token in der Quellkette zum Token in der Zielkette anfallen.

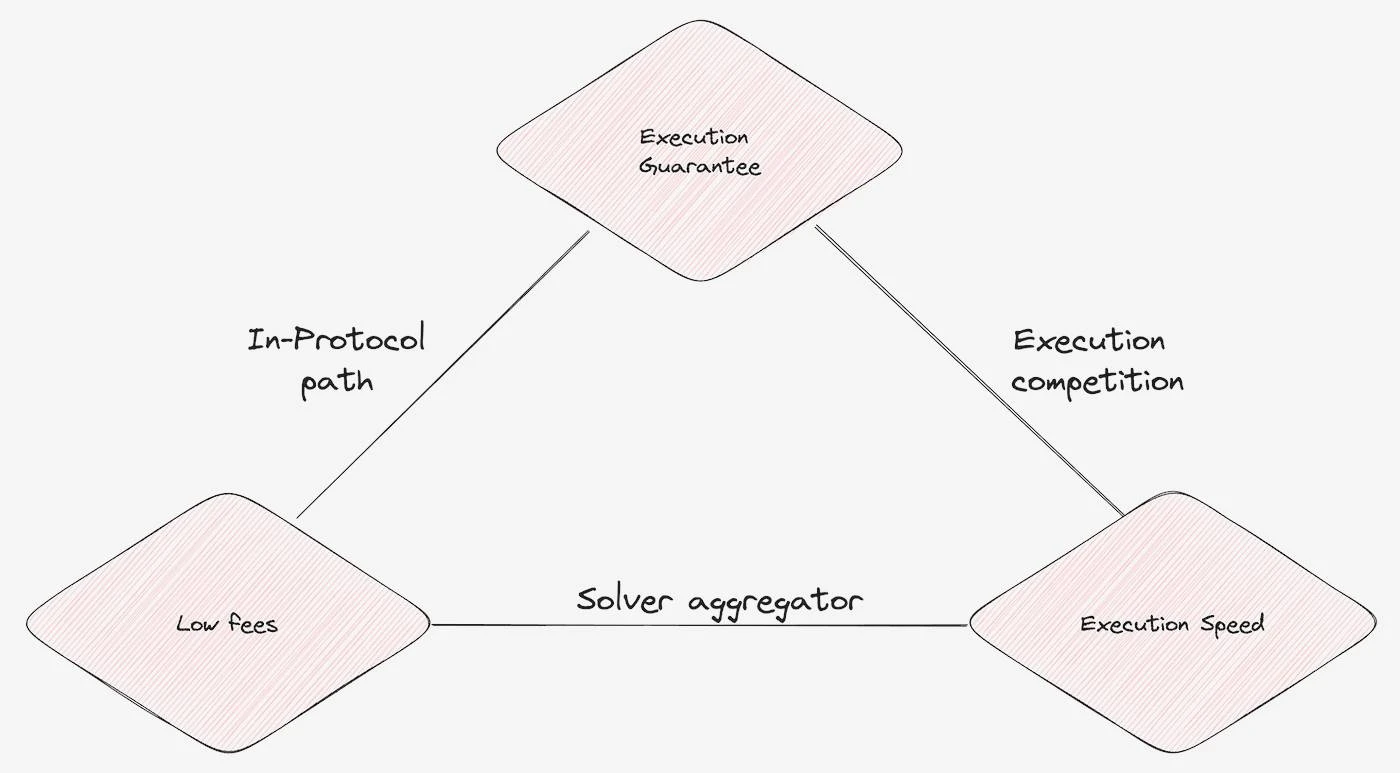

Das Cross-Chain-Trilemma

Die fünf oben genannten Designentscheidungen werfen das Cross-Chain-Trilemma auf. CAF muss zwischen zwei Eigenschaften wählen: Ausführungsgarantien, niedrige Gebühren und Ausführungsgeschwindigkeit.

-

In-Protokoll-Pfade : sind ausgewiesene Pfade für die kettenübergreifende Informationsübertragung. Diese Systeme berücksichtigen das Risiko einer Reorganisation, was zu Einbußen bei der Ausführungsgeschwindigkeit führt, senkt jedoch die Kosten durch den Wegfall zusätzlicher Validator-Sets oder Liquiditätskosten.

-

Solver-Aggregation : Sammelt Angebote von mehreren Solvern, um den günstigsten und schnellsten Weg zur Ausführung der Benutzerabsicht zu ermitteln. Aufgrund von Negativauswahl und Front-Running kann ein Solver die Absicht jedoch manchmal nicht erfüllen, was zu einer reduzierten Ausführung führt.

-

Ausführungswettbewerb : Auswahl eines erfolgreichen Solvers durch die Planung von Solvern, die um die Ausführung der Absicht konkurrieren, oder durch Auswahl eines einzelnen Solvers. Beide Ansätze führen zu hohen Benutzergebühren, da Solver um die Ausführung und nicht um Preisverbesserungen konkurrieren.

Die sechs Komponenten von CAKE

Für diesen Artikel haben wir über 20 Designs von Teams untersucht, die direkt und indirekt an Kettenabstraktion arbeiten. In diesem Abschnitt diskutieren wir sechs eigenständige CA-Implementierungen, von denen wir glauben, dass sie von Natur aus effizient und produkt-marktgerecht sind. Diese Designs können bei korrekter Konstruktion miteinander kombiniert werden.

Eine wichtige Schlussfolgerung ist, dass wir einen einheitlichen Standard für die kettenübergreifende Absichtserklärung benötigen. Jedes Team arbeitet an seinen eigenen Methoden und Protokollen zur Verschlüsselung der Benutzerabsicht. Ein einheitlicher Standard verbessert das Verständnis der Benutzer für ihre signierten Nachrichten, erleichtert es Solvern und Orakeln, diese Absichten zu verstehen, und vereinfacht die Integration mit Wallets.

Token-bezeichnete Brücke

Es gibt einen Sonderfall einer Lock-and-Mint-Brücke, die keine Liquiditätskosten zahlt, auch als Burn-and-Mint-Brücke bekannt (wie USDC CCTP). Das Token-Team gibt in jeder Kette eine kanonische Token-Adresse an, und die Brücke hat das Recht, Token zu prägen, also die Token, die Benutzer benötigen.

Wenn Sie genau hinsehen, werden Sie feststellen, dass die Burning- und Minting-Brücken kettenübergreifenden Übertragungen ähneln, die mit einer ausreichenden Blockbestätigungsgeschwindigkeit durchgeführt werden. xERC 20 ist ein solcher Standard zum Festlegen kanonischer Token und ihrer autorisierten Brücken in der Zielkette. Token-spezifizierte Brücken sind ein Beispiel für einen Intraprotokollpfad, der Geschwindigkeit zugunsten garantierter Ausführung und niedriger Gebühren opfert. Beispielsweise benötigt CCTP 20 Minuten, um eine Übertragung abzuschließen.

Brücke zur Ökosystemkoordination

Brücken zur Ökosystemkoordination kann beliebige Nachrichten zwischen Ketten innerhalb desselben Ökosystems übertragen. Diese Brücken sind protokollintern und priorisieren Ausführungsgarantien und niedrige Gebühren gegenüber der Geschwindigkeit. Beispiele sind Cosmos IBC, Polygon AggLayer und Optimism Superchain.

Vor drei Jahren stand das Cosmos-Ökosystem vor ähnlichen Herausforderungen wie Ethereum heute. Die Liquidität war über mehrere Ketten verteilt, jede Kette hatte ihren eigenen Gebührentoken und die Verwaltung von Multi-Chain-Konten war mühsam. Das Cosmos-Ökosystem löste diese Probleme durch die Implementierung der IBC-In-Protocol-Messaging-Bridge, die eine nahtlose Multi-Chain-Kontoverwaltung und Cross-Chain-Transfers ermöglichte.

Das Cosmos-Ökosystem besteht aus unabhängigen Ketten mit souveräner Sicherheit und schneller Endgültigkeit, wodurch die kettenübergreifende Nachrichtenübermittlung innerhalb des Protokolls sehr schnell erfolgt. Das Rollup-Ökosystem verlässt sich auf das Ende der Challenge-Periode (optimistische Rollups) oder die Einreichung von ZK-Beweisen (Gültigkeits-Rollups), um Endgültigkeit zu erreichen. Aufgrund dieser Endgültigkeitsbeschränkungen wird die Nachrichtenübermittlung im gesamten Ökosystem langsamer sein.

Solver-Preiswettbewerb

Solver-Preiswettbewerb beinhaltet das Teilen von Auftragsinformationen mit allen Solvern. Solver zielen darauf ab, den durch die Auftragsabsicht generierten erwarteten Wert (EV) zu kombinieren und ihn den Benutzern bereitzustellen. Die Auswahl des Gewinner-Solvers im System basiert auf der Maximierung der Benutzerpreisverbesserung. Dieses Design birgt jedoch das Risiko einer Nichtausführung und erfordert zusätzliche Mechanismen, um die Zuverlässigkeit der Aufträge sicherzustellen. Beispiele für solche Mechanismen sind Uniswap X, Bungee und Jumper.

Wallet-Koordinationsnachricht

Wallet-Koordinationsnachrichten Nutzen Sie die Funktionen von AA- oder richtlinienbasierten Wallets, um ein Cross-Chain-Erlebnis zu bieten, das mit jedem Absichtstyp kompatibel ist. Es fungiert als ultimativer CA-Aggregator und leitet die Benutzerabsicht zwischen verschiedenen CA-Designs um, um bestimmte Absichten zu erfüllen. Beispiele sind Avocado Wallet, Near Account Aggregator und Metamask Portfolio.

Es ist wichtig anzumerken, dass das Krypto-Ökosystem im letzten Jahrzehnt gelernt hat, dass die Beziehung zwischen Benutzern und ihren Wallets extrem klebrig ist. Ich habe jedes Mal extreme Angst, wenn ich daran denke, meine Mnemonik von Metamask auf eine andere Wallet zu migrieren. Dies ist auch der Grund, warum EIP-4337 immer noch hat eine geringe Akzeptanz nach 2,5 Jahren, sogar mit der Unterstützung von Vitalik Buterin selbst. Obwohl neuere Versionen des Wallet-Protokolls den Benutzern möglicherweise bessere Preise (Kontoabstraktion) oder eine verbesserte Benutzerfreundlichkeit (richtlinienbasierte Wallets) bieten, ist die Migration der Benutzer von ihren aktuellen Wallets eine schwierige Aufgabe.

Solver-Geschwindigkeitswettbewerb

Der Solver-Geschwindigkeitswettbewerb ermöglicht es Benutzern, ihre Absicht für bestimmte kettenübergreifende Transformationen auszudrücken, um hohe Ausführungsgarantien zu erhalten. Es hilft Benutzern nicht, Gebühren zu minimieren, sondern bietet einen zuverlässigen Kanal für die Einbindung komplexer Transaktionen. Der erste Solver, der eine Absicht basierend auf Block Builder-Gebühren oder Einbindungsgeschwindigkeit ausführt, wird diese Absicht gewinnen.

Das Design zielt darauf ab, eine hohe Einschlussrate zu erreichen, indem der vom Solver erfasste EV maximiert wird. Dies geht jedoch auf Kosten der Zentralisierung, da es auf einem komplexen Kapitalmanagement im Ethereum-Mainnet oder einer Ausführung mit geringer Latenz auf L2 beruht.

Exklusive Massenauktion

Exklusive Batch-Auktionen Halten Sie eine Auktion für das ausschließliche Recht ab, den gesamten Auftragsfluss innerhalb eines Zeitfensters auszuführen. Da andere Solver die Aufträge nicht sehen können, bieten sie auf der Grundlage der vorhergesagten Marktvolatilität und der durchschnittlichen Ausführungsqualität. Exklusive Batch-Auktionen basieren auf einem Fallback-Preis, um einen guten Benutzerpreis sicherzustellen, und können daher nicht zur Preisverbesserung verwendet werden. Das Senden des gesamten Auftragsflusses an einen einzigen Bieter verhindert Informationslecks und verbessert die Ausführungsgarantien.

abschließend

Das Chain Abstraction Framework (CAF) verspricht Benutzern nahtlose kettenübergreifende Interaktionen. In diesem Artikel untersuchen wir mehrere Designs in Produktion und Entwicklung von Teams, die explizit oder implizit versuchen, das Kettenabstraktionsproblem zu lösen. Wir glauben, dass dies das Jahr des CAF wird, und erwarten in den nächsten 6 bis 12 Monaten einen erheblichen Wettbewerb zwischen verschiedenen Designs und ihren Implementierungen.

Kettenübergreifende Wertübertragungen werden über tokenautorisierte Brücken für niedrige Gebühren und Lösungsgeschwindigkeit oder Preiswettbewerb für eine schnelle Ausführung erreicht. Informationsübertragungen werden über Nachrichtenbrücken geleitet, die zum Ökosystem passen, mit dem Ziel, die Benutzerkosten zu minimieren und die Geschwindigkeit über Wallet-gesteuerte Plattformen zu maximieren. Letztendlich werden diese sechs verschiedenen Designs einen Cluster bilden, da sie jeweils unterschiedliche Bedürfnisse erfüllen und Effizienzen in verschiedenen Bereichen der Trade-off-Matrix nutzen.

Eine wichtige Schlussfolgerung, die wir aus diesem Prozess gezogen haben, ist, dass wir einen gemeinsamen Standard für die Darstellung von Absichten zwischen Ketten benötigen. Derzeit arbeiten mehrere Teams an ihren eigenen Protokollen zur Kodierung von Benutzerabsichten, was zu Doppelarbeit führt. Ein einheitlicher Standard wird dazu beitragen, das Verständnis der Benutzer für signierte Nachrichten zu verbessern, Solvern und Orakeln die Verarbeitung von Absichten zu erleichtern und die Integration mit Wallets zu vereinfachen.

Dieser Artikel stammt aus dem Internet: Deep Parsing Chain Abstract Key Elements (CAKE) Framework

Verwandt: Kann der Avalanche-Preis (AVAX) $50 zurückerobern, wenn der gesamte gesperrte Wert steigt?

Kurz gesagt: Avalanche (AVAX) gewinnt mit steigendem Total Value Locked (TVL) an Aufmerksamkeit und erreicht ein 5-Monats-Hoch. Trotz des jüngsten Rückgangs hält sich AVAX über der wichtigen Unterstützung, wie im täglichen Preisdiagramm angegeben. Neutraler RSI und wachsender TVL deuten auf eine Konsolidierung vor einem möglichen Aufwärtstrend hin und unterstützen die bullische Stimmung. Das Avalanche (AVAX)-Netzwerk steht im Rampenlicht, da aktuelle On-Chain-Daten einen Anstieg des Total Value Locked (TVL) zeigen. Der jüngste Anstieg des TVL hat Marktanalysten dazu veranlasst, zu spekulieren, ob AVAX den Preispunkt von $50 zurückerobern kann. Avalanche Total Value Locked steigt weiter Ein genauerer Blick auf das tägliche Preisdiagramm für AVAX zeigt, dass der Token einen Rückgang erlebt hat. Er überschreitet jedoch immer noch wichtige Unterstützungsniveaus und zeigt damit Widerstandsfähigkeit in einem turbulenten Markt. Die eintägige Chartanalyse zeigt, dass AVAX unter… gehandelt wird.