GCR-Diebstahl aufgedeckt: Wer ist der Hacker? Wie viel Geld hat er erbeutet?

Originalautor: ZachXBT

Zusammengestellt von: Odaily Planet Daily Azuma

Anmerkung des Herausgebers: Dieser Artikel ist eine Datenanalyse von ZachXBT, einem bekannten On-Chain-Detektiv, zum Diebstahl des X-Kontos des legendären Händlers GCR am vergangenen Wochenende.

Letztes Wochenende wurde das X-Konto von GCR (@GCRClassic) gestohlen und es veröffentlichte Order-Calling-Inhalte über ORDI und ETHFI, was kurzfristig zu heftigen Marktschwankungen bei den entsprechenden Währungen führte. ZachXBT fand durch On-Chain-Analyse heraus, dass der Diebstahl offenbar mit dem Entwicklungsteam Sol (nicht mit dem Solana-Team) des Meme-Tokens CAT auf Solana in Verbindung stand.

Das Folgende ist der Originalinhalt von ZachXBT, übersetzt von Odaily Planet Daily.

Dieser Artikel ist eine Analyse der Verbindung zwischen dem CAT-Entwicklungsteam Sol und dem GCR-Diebstahlvorfall.

Wenige Minuten vor dem Hack eröffnete eine mit dem „Sol“-Team verbundene Adresse eine Long-Position von $2,3 Millionen ORDI und $1 Millionen ETHFI auf Hyperliquid.

Beginnen wir, die Geheimnisse zu lüften.

Der On-Chain-Analysedienst Lookonchain hat überwacht und wies darauf hin, dass das Sol-Team verdächtigt wurde, den von ihm selbst ausgegebenen Meme-Token CAT zu stehlen und 63% des Token-Angebots zu kontrollieren. Es hat ihn jetzt für mehr als 5 Millionen US-Dollar verkauft und die Gewinne wurden verteilt und an mehrere Adressen überwiesen.

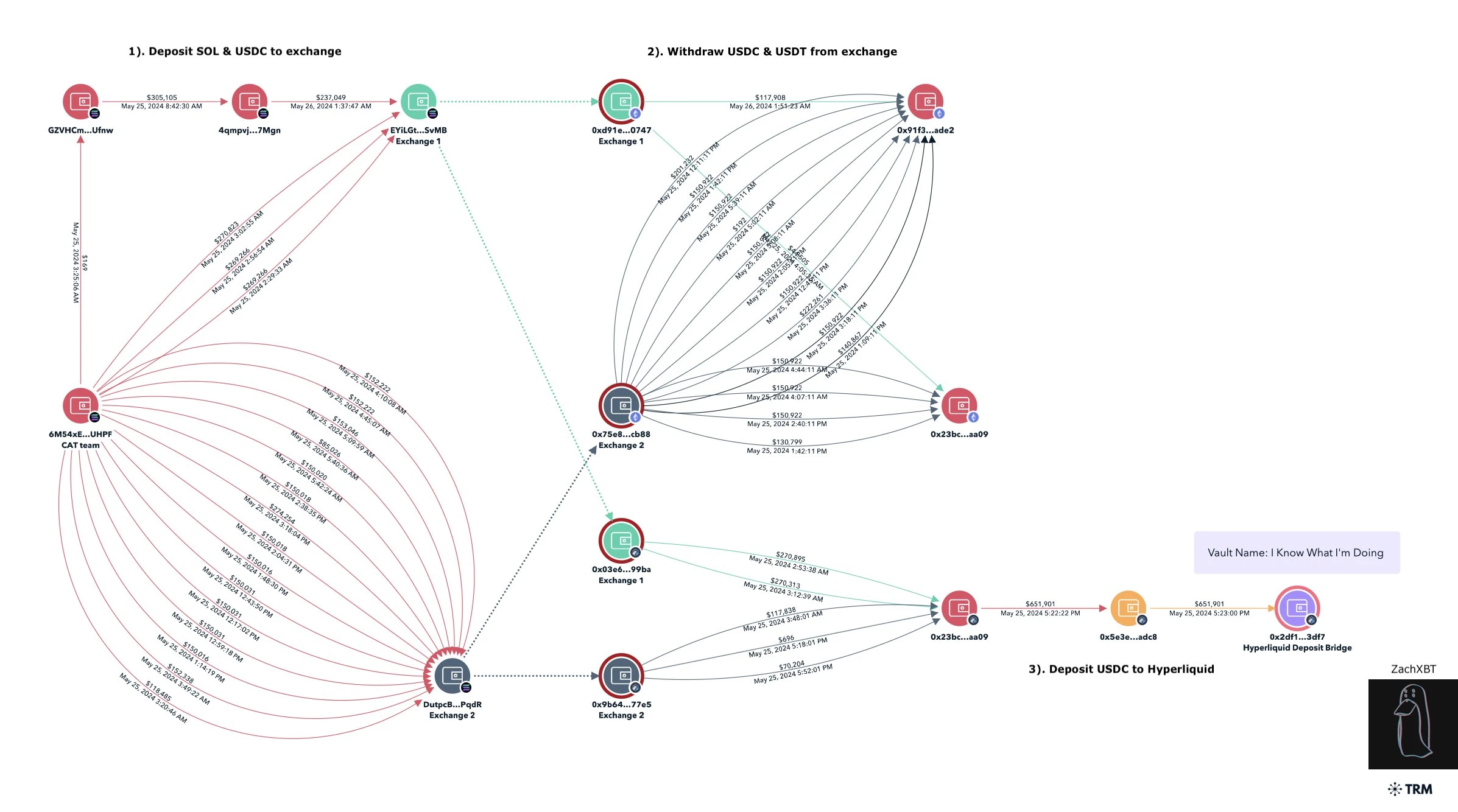

Unter ihnen erhielt die Adresse, die mit 6M54x beginnt (6M54xEUamVAQVWPzThWnCtGZ7qznomtbHTqSaMEsUHPF), etwa 15.000 SOL (im Wert von etwa 2,5 Millionen US-Dollar) und begann am 25. Mai, Gelder bei Kucoin (etwa 4.800 SOL) und MEXC (etwa 4.800 SOL und 1,4 Millionen US-Dollar) einzuzahlen.

Basierend auf der Zeitanalyse stellte ich fest, dass kurz nachdem die beiden Einzahlungstransaktionen auf Solana abgeschlossen waren, zwei Stapel von Auszahlungstransaktionen auf Kucoin und MEXC auf Ethereum und Arbitrum erschienen und die Auszahlungsbeträge den Einzahlungsbeträgen sehr ähnlich waren. Die relevanten Adressen lauten wie folgt:

-

0x23bcf31a74cbd9d0578bb59b481ab25e978caa09;

-

0x91f336fa52b834339f97bd0bc9ae2f3ad9beade2.

Am 25. Mai um 17:22 Uhr (alles UTC-Zeit) überwies die obige Adresse, die mit 0x 23 bc beginnt, $650.000 USDC an die Adresse, die mit 0x 5 e 3 beginnt (0x 5 e 3 edeb 4 e 88 aafcd 1 f 9 be 179 aa 6 ba 2c 87 cbbadc 8) und hinterlegte es bei Hyperliquid für den Kontrakthandel. Anschließend , zwischen 17:45 und 17:56 Uhr am 26. Mai eröffnete die Adresse, die mit 0x 5 e 3 beginnt, eine Long-Position von ORDI im Wert von $2,3 Millionen bei Hyperliquid.

Am 26. Mai um 17:55 Uhr postete das X-Konto von GCR ein Beitrag über ORDI (bullisch und stark in ORDI investiert), der den Preis von ORDI kurzfristig in die Höhe trieb. Die Adresse, die mit 0x5e3 beginnt, schloss dann ihre Position zwischen 17:56 Uhr und 18:00 Uhr und erzielte einen Gewinn von ungefähr $34.000.

Am 26. Mai um 17:58 Uhr veröffentlichte GCR auf seinem anderen X-Konto eine Nachricht, um zu bestätigen, dass sein Hauptkonto gestohlen worden war.

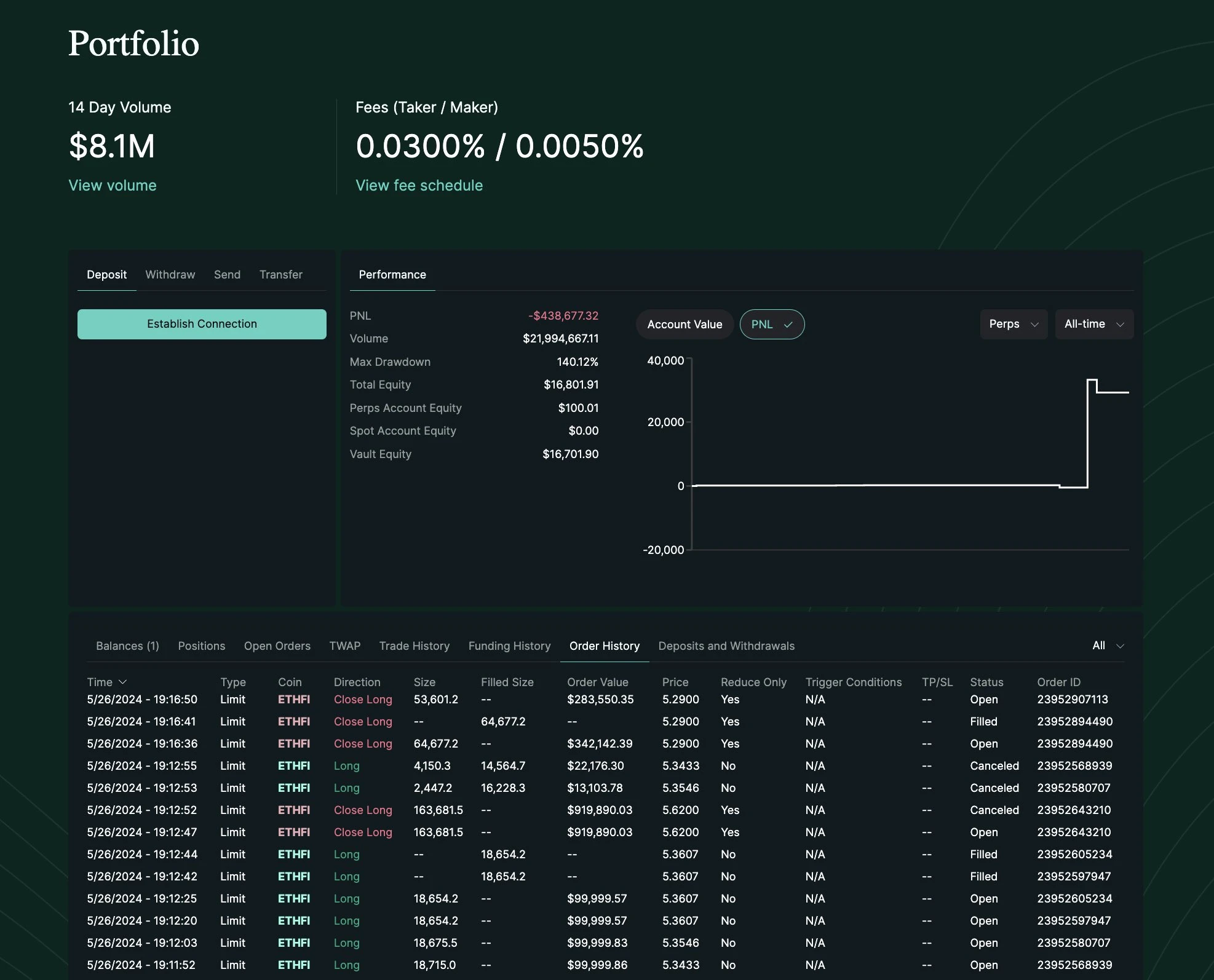

Zwischen 19:04 und 19:12 Uhr am 26. Mai wiederholte der Hacker seine alten Tricks. Die mit 0x5e3 beginnende Adresse eröffnete zunächst eine $1 Millionen Long-Position in ETHFI auf Hyperliquid. Dann um 19:12 Uhr nutzte der Hacker das gestohlene GCR-Konto, um einen weiteren Orderaufruf über ETHFI zu veröffentlichen.

Dieses Mal schien der Markt jedoch alarmiert zu sein, und ETHFI konnte den Trend von ORDI nicht wiederholen. Zwischen 19:16 und 19:45 Uhr musste die Adresse, die mit 0x5e3 beginnt, ihre Position schließen, was zu einem Verlust von etwa US$3.500 führte.

Oben ist ZachXBTs Analyse dieses Hackerangriffs. Aus Datensicht betrug der endgültige Gewinn des Hackers aus den beiden „manipulierten Transaktionen“ „nur“ etwa $30.000, und sogar eine davon endete mit einem Verlust, was niedriger zu sein scheint als die Vermutungen vieler Leute.

Es ist erwähnenswert, dass ZachXBT, seit er den Markt zuvor vor dem mutmaßlichen Fehlverhalten des Sol-Teams gewarnt hatte, von der CAT-Token-Community verspottet wurde, als der Münzpreis in den letzten zwei Tagen kurzfristig anstieg (minus 75% in den letzten 24 Stunden).

Nachdem er diese Möglichkeit gefunden hatte, vergaß ZachXBT nicht, eine sarkastische Bemerkung zu machen, und erklärte am Ende des Artikels ausdrücklich: „Anhand ihrer merkwürdigen Machenschaften kann man erkennen, dass die Hacker einen extrem niedrigen IQ haben.“

Dieser Artikel stammt aus dem Internet: GCR-Diebstahl aufgedeckt: Wer ist der Hacker? Wie viel Geld haben sie verdient?

Kurz gesagt: Der Mantle-Preis hat diese Woche ein neues Allzeithoch erreicht und $1,31 erreicht, bevor er leicht korrigiert wurde. Wale haben innerhalb von drei Tagen etwa 30 Millionen MNT verkauft, was ein erwartetes Ergebnis war. Aktive Adressen nach Rentabilität zeigen, dass weniger als 12% der Teilnehmer Gewinn machen, was darauf hindeutet, dass weitere Verkäufe unwahrscheinlich sind. Der Mantle-Preis (MNT) beeindruckt die Anleger weiterhin mit seinen Anstiegen und Rallyes, was dazu geführt hat, dass die Altcoin ein neues Allzeithoch markiert hat. Die Frage ist nun, ob MNT-Inhaber diese Rallye aufrechterhalten oder Token verkaufen können. Mantle-Investoren handeln schnell Der Mantle-Preis erreichte in der vergangenen Woche ein Hoch von $1,31, bevor er korrigierte und zum Zeitpunkt des Schreibens bei $1,22 gehandelt wurde. Die Altcoin unterstützt immer noch den 50-Tage-Exponential Moving Average (EMA). Da jedoch…